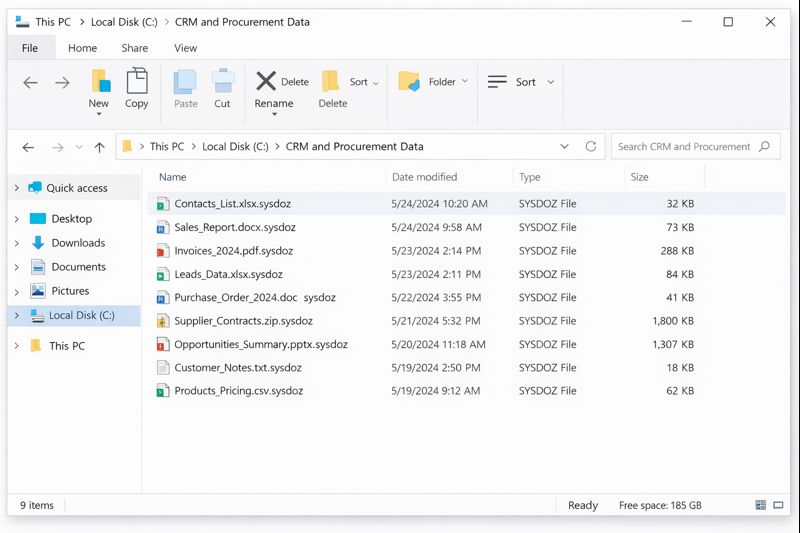

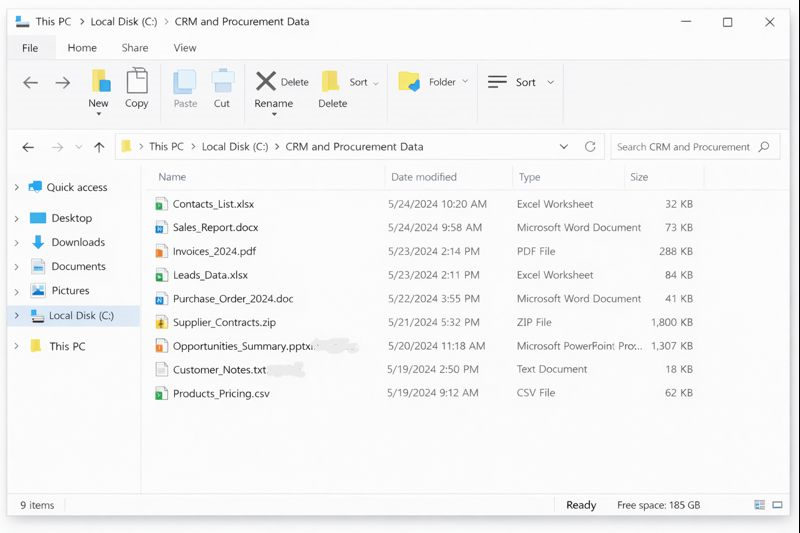

El incidente empezó como un problema “raro” en la oficina de Madrid. Varios usuarios informaron de que el CRM no cargaba los archivos de los clientes. Al revisar los servidores, el equipo de TI encontró que muchos archivos de datos habían sido renombrados con una extensión nueva del tipo .{victim's_ID}.sysdoz y que en las carpetas críticas de la base de datos aparecía una nota de rescate llamada README.TXT. En ese momento quedó claro: Sysdoz Ransomware estaba cifrando registros de clientes y proveedores y ponía en riesgo el corazón comercial de la empresa.

Cómo afectó Sysdoz Ransomware al CRM y a Compras en Madrid

El ataque no tiró todos los sistemas, pero golpeó justo donde más dolía:

- Tablas y archivos que alimentaban el CRM dejaron de estar disponibles.

- Registros de proveedores y condiciones comerciales en el módulo de compras se volvieron ilegibles.

- Informes sobre facturación, pedidos y pagos pendientes quedaron incompletos.

El equipo de compras no pudo confirmar los precios. La empresa en Madrid seguía “encendida”, pero estaba casi ciega a nivel de datos.

Contención inmediata: detener el daño antes de pensar en la solución

El primer paso no fue “buscar un programa milagroso”, sino contener el avance de Sysdoz Ransomware:

- Se desconectaron de la red los servidores que alojaban las bases de datos de CRM y compras.

- Se deshabilitaron accesos remotos no esenciales y cuentas administrativas antiguas.

- Se avisó a los usuarios para que dejaran de abrir archivos sospechosos y no descargaran herramientas de “desencriptado gratis”.

- Se guardaron copias de registros de sistema y algunas muestras cifradas para análisis posterior.

Con estas acciones, la empresa evitó que Sysdoz Ransomware se extendiera a otros servidores, estaciones de trabajo y posibles copias de seguridad que aún estaban limpias.

Explicar el impacto a dirección en lenguaje de negocio

Después de estabilizar la situación, el equipo de TI preparó un resumen muy claro para la dirección:

- Qué está afectado: registros de clientes y proveedores, así como datos que alimentan informes comerciales y de compras.

- Qué sigue funcionando: correo electrónico, algunos servicios en la nube y aplicaciones que no dependían directamente de los datos cifrados.

- Qué está en juego: ventas, renegociaciones con proveedores, cumplimiento de plazos y confianza de los clientes si el problema se alarga.

Gracias a esta explicación, la dirección entendió que se trataba de un caso serio de Sysdoz Ransomware, pero no de un colapso total, y apoyó un plan de recuperación estructurado en lugar de exigir soluciones impulsivas o pago inmediato de la extorsión.

Evaluación técnica y apoyo de especialistas

Con la contención y el apoyo de dirección asegurados, el equipo realizó una evaluación técnica ordenada:

- Identificó con precisión qué bases de datos, carpetas y servidores estaban cifrados.

- Revisó dónde residían realmente los datos originales: sistemas de base de datos, copias de exportación, sistemas externos.

- Analizó qué copias de seguridad existían y cuáles se encontraban en medios desconectados o fuera de sitio.

Tras recopilar muestras cifradas y registros, la empresa contactó con especialistas a través de FixRansomware.com y subió archivos de ejemplo de forma segura mediante app.FixRansomware.com. El objetivo era confirmar el comportamiento específico de Sysdoz Ransomware y definir opciones de recuperación realistas sin destruir evidencias.

Como referencia estratégica, el equipo también consultó la guía oficial de CISA sobre ransomware (CISA/MS-ISAC Ransomware Guide), que recomienda aislar, analizar y luego restaurar desde fuentes confiables.

Recuperar datos críticos de clientes y proveedores

Con el mapa del impacto más claro, se definió un plan orientado a recuperar primero los datos que sostienen el negocio:

- Clonado de volúmenes afectados

Antes de probar cualquier cosa, se crearon clones sector por sector de los discos que almacenaban datos de CRM y compras. Todas las pruebas se hicieron sobre los clones, manteniendo los discos originales intactos. - Validación de copias de seguridad limpias

Se revisaron copias anteriores al incidente en un entorno aislado. Cuando se verificó su integridad, se usaron como base para restaurar tablas y archivos críticos. - Restauración por prioridad de negocio

Primero se restauraron registros de clientes activos, histórico reciente de pedidos, condiciones de proveedores y listas de precios. Datos antiguos o de bajo impacto se dejaron para una fase posterior. - Reconstrucción de cambios recientes

Para el tramo de tiempo no cubierto por las copias, se reconstruyeron datos usando exportaciones de sistemas externos, extractos enviados por correo y ficheros aún intactos en equipos de los usuarios. Cada ajuste se documentó y fue validado por responsables de negocio.

Cuando los procesos básicos —consultar fichas de clientes, registrar pedidos, revisar condiciones de proveedores— funcionaron de nuevo sin errores, se abrió progresivamente el acceso a un grupo mayor de usuarios.

Lecciones prácticas del caso Sysdoz Ransomware en Madrid

La empresa consiguió recuperar los datos críticos de clientes y proveedores en Madrid sin pagar el rescate. El incidente de Sysdoz Ransomware dejó varias lecciones claras:

- Los registros de CRM y compras deben tratarse como activos críticos, con copias de seguridad probadas y al menos una capa offline o inmutable.

- Los servidores que gestionan datos de clientes y proveedores necesitan controles estrictos de acceso remoto y cuentas privilegiadas.

- Un plan de respuesta a incidentes, aunque sea simple y documentado en pocas páginas, reduce enormemente la confusión y el tiempo de reacción.

Este caso demuestra que Sysdoz Ransomware puede cifrar datos de negocio esenciales, pero también que una respuesta disciplinada, apoyada por especialistas como FixRansomware.com, puede devolver los sistemas a producción y hacer que la organización salga del ataque más fuerte y mejor preparada.