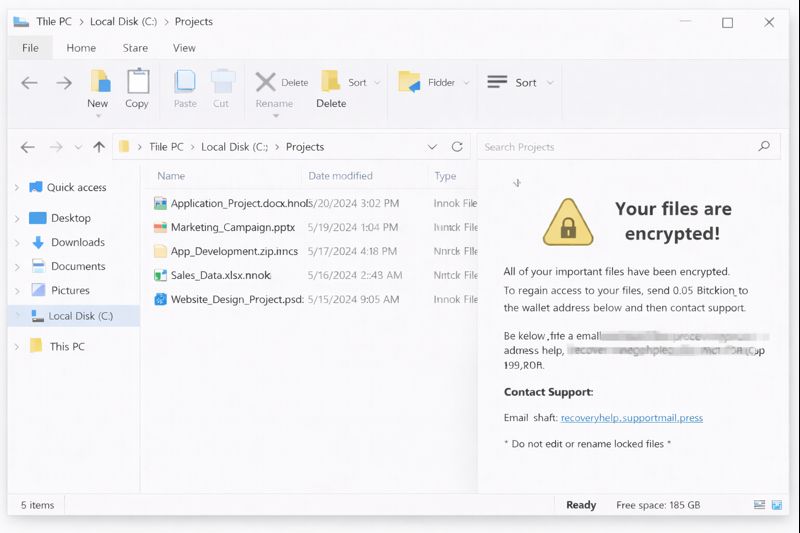

Isang normal na araw sa opisina sa Maynila, hanggang sa may napansin ang mga staff: hindi na mabuksan ang shared project folders, at ilang project document biglang nag-error. Pagkatapos mag-restart, bago pa makapasok sa Windows, lumabas ang kakaibang pre-login screen na may banta, at sa mga folder ng proyekto may lumitaw na ransom note na innok_Help.txt. Sa server naman, maraming file ang napalitan ang pangalan at nagkaroon ng extension na .innok.

Dito naging malinaw: inatake ang kumpanya ng Innok Ransomware, at nakalock ang mga shared project files na ginagamit ng buong team.

Paano tinamaan ang mga shared project files sa Manila

Hindi agad pinatay ni Innok Ransomware ang buong network. Ang inatake niya ay kung saan nagkakatrabaho ang mga tao araw–araw:

- Shared folders na may design files, project plan, spreadsheet, at dokumento ng kliyente.

- Mga app na umaasa sa network drive (project management exports, report templates, atbp.).

- Mga workstation ng project managers at engineers na araw–araw bumabasa ng project files.

Resulta: hindi makapag–update ng timeline, hindi ma–access ang latest version ng dokumento, at nagkakagulo ang alignment ng team. Para sa isang kumpanya sa Maynila, ang ibig sabihin nito ay delayed delivery, galit na kliyente, at sobrang abalang project team.

Unang hakbang: containment, hindi “bahala na” troubleshooting

Sa unang 24 oras, pinakaimportanteng prinsipyo: i-stop ang pagkalat, hindi mag-eksperimento sa live data.

Ginawa ng IT:

- Inalis sa network ang mga server at PC na may

.iinokfiles. - Dinisable ang remote access (RDP/VPN) na hindi kritikal, pati lumang admin accounts.

- Binigyan ng malinaw na instruction ang staff: huwag magbukas ng kakaibang file, huwag mag-rename o mag-delete ng encrypted files, huwag mag-download ng “free decryptor” sa internet.

- Nag-save ng ebidensya: logs, ilang encrypted samples, screenshots ng pre-login screen at

innok_Help.txt.

Dahil dito, hindi kumalat pa ang Innok Ransomware sa iba pang server, endpoint, at backup na malinis pa. Masakit pa rin, pero at least controlled ang damage.

Pagpapaliwanag sa management: business impact, hindi puro teknikal

Para makagalaw nang maayos, kailangan maintindihan ng management kung gaano kalala ang sitwasyon — sa language ng negosyo, hindi lang IT jargon:

- Ano ang tama: shared project files, ilang report, at mga dokumentong ginagamit sa delivery ng proyekto.

- Ano ang gumagana pa: email, ilang cloud tools, at systems na hindi umaasa sa mga naka-lock na files.

- Ano ang naka-risk: project deadlines, commitments sa kliyente, reputasyon, at posibleng dagdag gastos kung mali ang handling.

Dito pumapasok ang tanong: magpapanic at magbabayad ng ransom, o magbuo ng malinaw na recovery plan? Sa kasong ito, pinili nilang mag-focus sa structured recovery, hindi sa “shortcut” na bayad sa attacker.

Technical assessment at pagpasok ng mga ransomware specialist

Pagkatapos ng containment at alignment sa management, sunod ay structured technical assessment:

- I–map kung aling servers, folders, at project areas ang tinamaan ng Innok Ransomware.

- Tignan kung saan talaga naka-store ang “source of truth”: database, version control, third-party SaaS, at iba pa.

- I-review ang backup strategy: may offline/offs-site ba? kailan ang last clean backup?

Dito na sila kumontak ng external specialist sa pamamagitan ng:

- FixRansomware.com – para maintindihan ang options sa Innok Ransomware recovery.

- Secure upload portal app.FixRansomware.com – para magpadala ng ilang

.innoksample files para sa initial analysis.

Bilang reference sa best practice, sinunod din nila ang CISA StopRansomware Ransomware Guide na paulit-ulit nag-e-emphasize: isolate, analyze, restore from trusted sources — hindi “bayad agad sa attacker”.

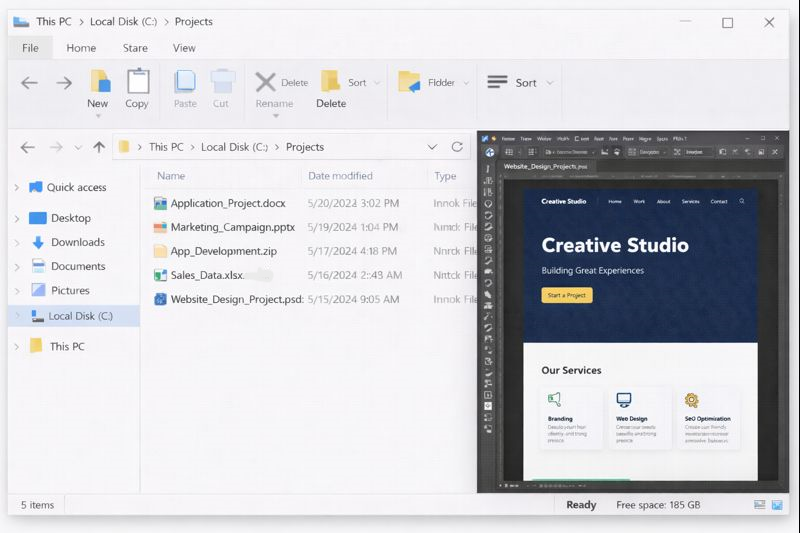

Paano nakuha ng mga team pabalik ang shared project files

Recovery plan nila naka-focus sa business value, hindi lang sa bilang ng file:

- Disk cloning muna bago galawin ang original

Lahat ng test at possible decryption attempt ginawa sa clone ng disks, hindi sa original, para may last-resort copy. - Identify at i-validate ang clean backups

Nag-restore sila ng backups sa isolated environment, chinek kung talagang malinis, saka ginamit bilang base para sa project shares. - Business-priority restore

Nauna ang active projects, current deliveries, at contract-bound work. Historical archive at low-priority data, later batch na. - Rebuild recent gaps

Para sa panahon na hindi sakop ng backup, gumamit sila ng:- email attachments,

- exports mula sa project tools,

- local copies sa laptops na hindi encrypted.

- End-to-end testing

Bago buksan ulit ang shared project folders sa buong team, nag-test sila ng buong flow: open file → update → save → share → generate report. Kapag stable, tsaka lang binuksan para sa lahat.

Practical lessons mula sa Innok Ransomware incident sa Manila

Case na ‘to nagpakita kung gaano kabilis kayang sirain ni Innok Ransomware ang shared project files sa Manila, pero nag-iwan din ng solid na lessons:

- Shared project folders = critical asset, hindi lang “file server”. Dapat may layered backups, kasama ang offline/immutable.

- Access sa shared data at admin accounts dapat laging audited at minimal.

- Dapat may written incident response plan para sa ransomware, kahit simple, para hindi “adlib” lahat kapag tumama ang atake.

Ang bottom line: kung tinamaan ka ng Innok Ransomware at na-lock ang shared project files, hindi ibig sabihing tapos na ang lahat. Sa tamang containment, malinaw na komunikasyon, at tulong ng mga specialist tulad ng FixRansomware, may realistic at safe na path para makuha ulit ang data nang hindi kailangang magbayad ng ransom.