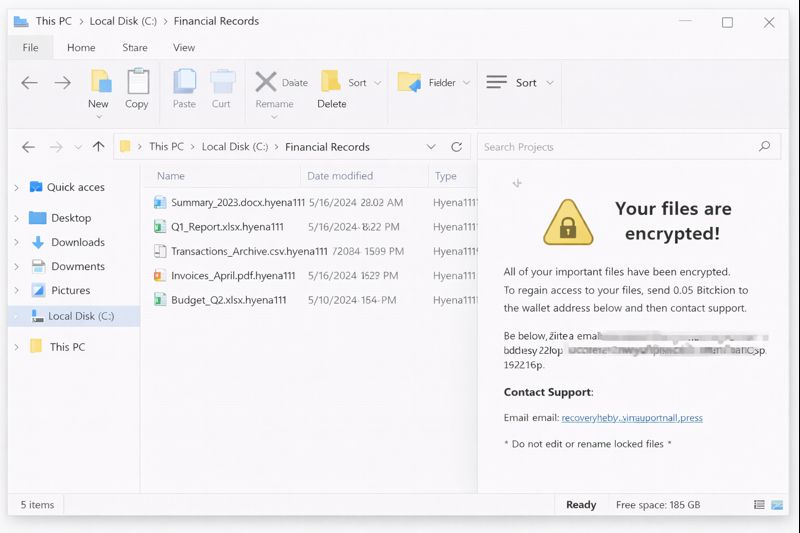

ในเช้าวันหนึ่งที่สำนักงานในกรุงเทพฯ พนักงานบัญชีเริ่มต้นวันทำงานตามปกติ แต่เมื่อพวกเขาพยายามเปิดไฟล์รายงานการเงิน กลับพบว่าไฟล์ทั้งหมดไม่สามารถเปิดได้และมีข้อความแสดงข้อผิดพลาด หลังจากที่ทีม IT ตรวจสอบ พวกเขาพบว่าไฟล์ส่วนใหญ่ในระบบการเงินถูกเปลี่ยนชื่อและได้รับนามสกุลไฟล์ใหม่เป็น .hyena111 และมีไฟล์ READ_NOTE.html ที่ปรากฏในหลายโฟลเดอร์ พร้อมกับการเปลี่ยนภาพพื้นหลังของเดสก์ท็อปเป็นภาพที่แสดงข้อความเรียกร้องค่าไถ่ ที่นี่เริ่มชัดเจนว่า Hyena Ransomware ได้โจมตีระบบการเงินของสำนักงาน และไฟล์ที่สำคัญสำหรับการดำเนินงานทางการเงินถูกล็อก

การทำลายระบบการเงินในกรุงเทพฯ โดย Hyena Ransomware

Hyena Ransomware ไม่ได้โจมตีทั้งระบบในทันที แต่เลือกโจมตีระบบที่มีข้อมูลสำคัญ:

- ระบบการเงินที่เก็บข้อมูลสำคัญ เช่น บัญชีรายรับรายจ่าย, รายงานภาษี, และเอกสารที่เกี่ยวข้องกับการทำธุรกรรมการเงิน

- ไฟล์ในเครือข่ายแชร์ที่ใช้ร่วมกันระหว่างทีมบัญชีและฝ่ายอื่น ๆ

- ระบบการจัดการเอกสารที่เชื่อมต่อกับการเงิน

เมื่อข้อมูลที่สำคัญถูกเข้ารหัสและไม่สามารถเปิดได้ การทำงานของทีมการเงินในกรุงเทพฯ ถูกขัดขวางทันที ส่งผลให้เกิดความล่าช้าในการประมวลผลรายงานที่จำเป็นและการทำธุรกรรมทางการเงิน

ขั้นตอนแรกที่ต้องทำ: การแยกการโจมตีออกจากระบบ

ในช่วง 24 ชั่วโมงแรก สิ่งที่สำคัญที่สุดคือ การแยกการโจมตี ออกจากระบบหลัก โดยมีขั้นตอนที่ต้องทำดังนี้:

- ตัดการเชื่อมต่อ จากเครือข่ายทั้งหมด (ทั้ง LAN และอินเทอร์เน็ต) สำหรับอุปกรณ์ที่ถูกโจมตี

- ปิดการเข้าถึงจากระยะไกล (VPN/RDP) ที่ไม่จำเป็นและตรวจสอบบัญชีผู้ใช้ที่มีสิทธิ์เข้าถึงสูง

- ไม่ให้พนักงานแก้ไขไฟล์ หรือพยายามย้ายไฟล์ที่ถูกเข้ารหัส เพราะอาจทำให้ข้อมูลสูญหายไปอย่างถาวร

- เก็บข้อมูลหลัก เช่น ล็อกไฟล์และภาพหน้าจอของไฟล์

READ_NOTE.htmlและภาพพื้นหลังเดสก์ท็อปที่ถูกเปลี่ยน

การดำเนินการเหล่านี้ช่วยป้องกันการแพร่กระจายของ Hyena แรนซัมแวร์ ไปยังระบบอื่นๆ ที่ยังไม่ได้รับผลกระทบ

การอธิบายให้ผู้บริหารเข้าใจ: ภาษาธุรกิจที่เข้าใจง่าย

เมื่อทีม IT ทำการควบคุมการโจมตีแล้ว ก็ต้องอธิบายสถานการณ์ให้ผู้บริหารเข้าใจอย่างชัดเจน:

- อะไรบ้างที่ได้รับผลกระทบ: ระบบการเงิน, รายงานภาษี, และเอกสารสำคัญที่เกี่ยวข้องกับการทำธุรกรรมการเงิน

- อะไรที่ยังทำงานได้: ระบบอีเมล, บริการคลาวด์บางตัว, และระบบอื่นๆ ที่ไม่ได้เชื่อมต่อกับข้อมูลที่ถูกล็อก

- ความเสี่ยงที่เกิดขึ้น: ความล่าช้าในการประมวลผลธุรกรรมการเงิน, ความเสี่ยงทางกฎหมายเกี่ยวกับการจัดการข้อมูลภาษี, และผลกระทบทางธุรกิจจากการที่ไม่สามารถดำเนินงานได้ตามปกติ

สิ่งสำคัญคือให้ผู้บริหารเข้าใจว่าการโจมตีจาก Hyena แรนซัมแวร์ เป็นเรื่องที่สามารถจัดการได้ แต่ต้องทำตามขั้นตอนที่เหมาะสม ไม่ควรตัดสินใจจ่ายค่าไถ่โดยไม่มีการวิเคราะห์

ทำไมการจ่ายค่าไถ่จึงไม่ควรเป็นทางเลือกแรก

ไฟล์ READ_NOTE.html และการเปลี่ยนภาพพื้นหลังมักจะให้คำมั่นสัญญาว่า “จ่ายแล้วจะได้รับเครื่องมือถอดรหัส” แต่ในความเป็นจริง:

- ไม่มีการรับประกันว่าโจรไซเบอร์จะให้กุญแจถอดรหัสที่ทำงานได้จริง

- แม้ว่าจะจ่ายเงินแล้ว ข้อมูลก็อาจจะถูกขโมยไปแล้วและนำไปใช้ในการขู่กรรโชกซ้ำ

- การจ่ายค่าไถ่ทำให้องค์กรกลายเป็นเป้าหมายง่าย ๆ สำหรับการโจมตีในอนาคต

ตามคำแนะนำจาก CISA StopRansomware Ransomware Guide การให้ความสำคัญกับการแยกการโจมตี การวิเคราะห์ และการกู้คืนจากแหล่งข้อมูลที่เชื่อถือได้ เป็นทางเลือกที่ดีกว่า

การประเมินทางเทคนิคและการดึงผู้เชี่ยวชาญด้าน Hyena Ransomware

หลังจากการควบคุมสถานการณ์เบื้องต้นแล้ว ทีม IT ควรทำการประเมินผลกระทบอย่างละเอียด โดยการ:

- ตรวจสอบไฟล์ที่ได้รับผลกระทบ และระบุว่าไฟล์ไหนเป็นสำคัญที่สุด

- ตรวจสอบแหล่งสำรองข้อมูล (Backup) ที่มีอยู่ และดูว่าได้บันทึกข้อมูลก่อนการโจมตีหรือไม่

- ระบุว่ามีระบบสำรองที่ไม่ได้ถูกโจมตีหรือไม่

หลังจากนั้น ผู้เชี่ยวชาญด้านการกู้คืนจาก ransomware สามารถเข้ามาช่วยเหลือ โดยการ:

- ให้คำแนะนำในการถอดรหัสและการกู้คืนข้อมูล

- ทำการอัปโหลดไฟล์ที่ถูกเข้ารหัสใน FixRansomware เพื่อทำการวิเคราะห์เบื้องต้น

การกู้คืนข้อมูลสำคัญและการนำระบบกลับมาใช้งาน

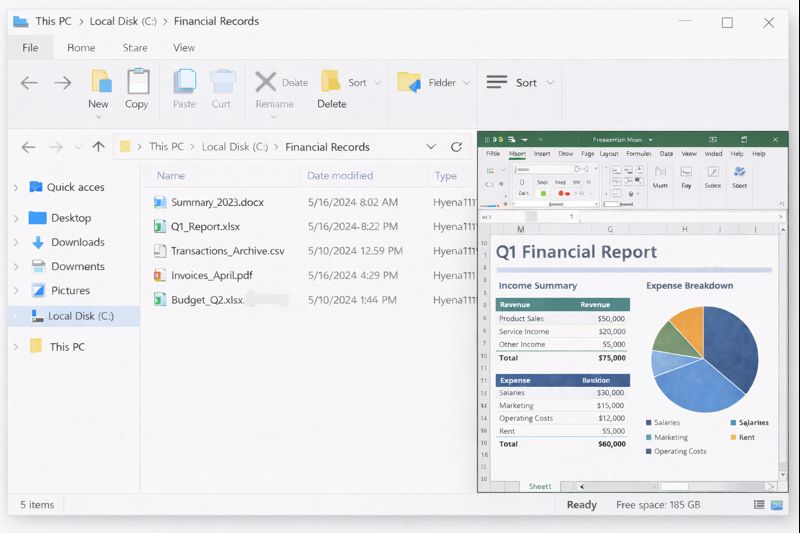

เมื่อเข้าใจขอบเขตของการโจมตีแล้ว และได้วิเคราะห์แหล่งข้อมูลสำรองแล้ว ขั้นตอนต่อไปคือการนำข้อมูลกลับคืน โดยเริ่มจาก:

- การสร้างสำเนาของดิสก์ (Disk Clones) เพื่อรักษาหลักฐานและข้อมูลต้นฉบับ

- การตรวจสอบและการกู้คืนจากสำรองข้อมูล (Backup) ที่ไม่ได้รับผลกระทบ

- การให้ความสำคัญกับการกู้คืนข้อมูลที่สำคัญที่สุด เช่น ข้อมูลการเงินและการทำธุรกรรมที่ต้องการเร่งด่วน

- การเติมช่องว่าง ของข้อมูลที่หายไปด้วยการใช้ไฟล์จากอีเมลหรือระบบภายนอก

ขั้นตอนทั้งหมดนี้ช่วยให้สำนักงานสามารถฟื้นฟูการทำงานกลับสู่สภาวะปกติได้โดยไม่ต้องจ่ายค่าไถ่

บทเรียนที่ได้จากเหตุการณ์ Hyena Ransomware

เหตุการณ์นี้ได้แสดงให้เห็นถึงความสำคัญของการจัดการข้อมูลสำคัญและการป้องกันการโจมตีจาก ransomware โดยมีข้อสังเกตสำคัญ เช่น:

- การรักษาข้อมูลสำคัญ ต้องมีการสำรองข้อมูลที่หลากหลาย รวมถึงสำรองที่ไม่สามารถเปลี่ยนแปลงได้ (immutable backup)

- การควบคุมการเข้าถึง ต้องมีการตรวจสอบและกำหนดสิทธิ์การเข้าถึงข้อมูลอย่างเคร่งครัด

- การสร้างแผนการตอบสนองเหตุการณ์ ransomware อย่างมีระเบียบช่วยลดความเสียหายได้มาก