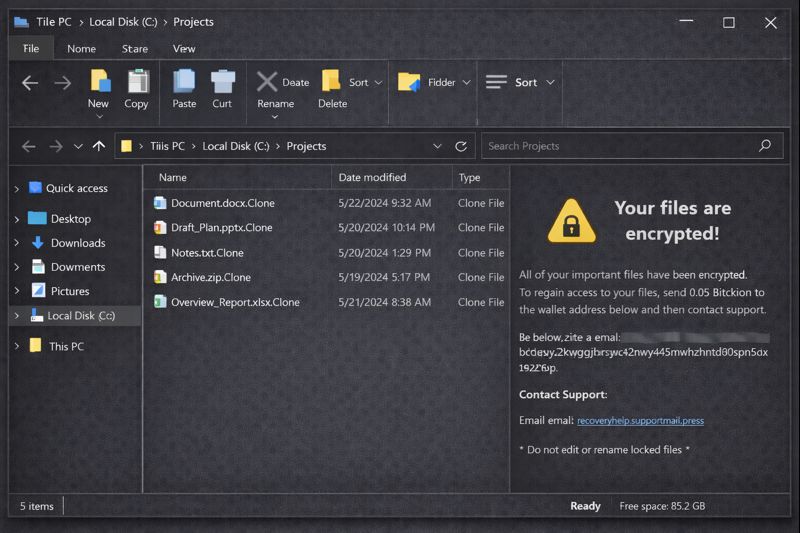

သင့်စာရွက်စာတမ်းများတွင် .Clone ချိတ်ဆက်ထားပြီး clone_info.txt ဟုအမည်ပေးထားသော ငွေတောင်းစာအသစ်တစ်စောင်ကို တွေ့မြင်ခြင်းသည် ransomware ကုဒ်သွင်းမှုဖြစ်ပွားနေကြောင်း သေချာပြသသည်။ အများအားဖြင့် ထိခိုက်ခံရသူများသည် တောင်းဆိုချက်နှင့် ညွှန်ကြားချက်များကို ထပ်မံပြသသည့် pop-up ပြတင်းပေါက်တစ်ခုကိုလည်း တွေ့မြင်ရသည်။ ဤကိစ္စသည် နေပြည်တော်ရှိ ရုံးကွန်ယက်တစ်ခုတွင် ဖြစ်နေပါက၊ ဖိုင်များကို ကူးယူထားသည်ဟု ဆိုလိုခြင်းမဟုတ်ဘဲ၊ ဖိုင်များကို ကုဒ်ပြုလုပ်ခဲ့သည့် မော်လ်ဝဲလ်သည် ဆက်လက်တည်ရှိနေပြီး ထပ်မံကူးယူခြင်း၊ အခြားကွန်ယက်များသို့ ဖြန့်ဝေခြင်း သို့မဟုတ် ထပ်ဆောင်းထိခိုက်မှုများ ဖြစ်ပေါ်စေနိုင်ခြင်းကြောင့် အရေးပေါ်အခြေအနေတစ်ခုအဖြစ် သတ်မှတ်ပါ။

ဤလမ်းညွှန်တွင် ပြန်လည်ကောင်းမွန်ရေး လက်တွေ့ကျသော အဆင့်များ၊ ထိန်းသိမ်းထားသင့်သည့် အချက်အလက်များနှင့် ပြန်လည်ကောင်းမွန်ရေးကို ပိုမိုခက်ခဲစေသော အမှားများကို မည်သို့ရှောင်ရှားရမည်ကို အဓိက ဖော်ပြထားပါသည်။

Clone Ransomware ဖြစ်စဉ်အတွင်း သင်တွေ့မြင်မယ့် အချက်များ

ပုံမှန်တွေ့ရသော လက္ခဏာများမှာ:

- ဖိုင်နာမည်များကို

report.xlsx.Cloneကဲ့သို့ ပြောင်းထားခြင်း - clone_info.txt ဟု အမည်ပေးထားသော ငွေတောင်းစာတစ်စောင်ကို ဖိုလ်ဒါများစွာတွင် ထားရှိခြင်း

- ငွေပေးချေရန် (အများအားဖြင့် cryptocurrency) တောင်းဆိုပြီး ပြန်လည်ကယ်ဆယ်ရန် ကြိုးပမ်းခြင်းများကို တားမြစ်ထားသည့် pop-up ပြတင်းပေါက် ပေါ်လာခြင်း

အရေးကြီး: ကုဒ်ဖြင့် ဖော်မက်ထားသော ဖိုင်များတွင် မကောင်းသော ကုဒ်များ မပါဝင်ပါ။ အန္တရာယ်အမှန်မှာ ransomware executable ဖိုင်နှင့် တိုက်ခိုက်သူက ထားခဲ့သည့် ကိရိယာများ (persistence, remote access, password stealers) ဖြစ်သည်။

ပထမဆုံး တုံ့ပြန်ချက်: ပထမ ၃၀ မိနစ်အတွင်း ဤအရာကို ပြုလုပ်ပါ

တစ်) ထိခိုက်နေသော စနစ်များကို သီးခြားထားပါ

- ကွန်ယက် (LAN/Wi-Fi) မှ ကူးစက်ခံရသော PC/ဆာဗာများကို ချိတ်ဆက်မှု ဖြတ်တောက်ပါ။

- ကူးစက်မှု ပျံ့နှံ့နေပါက၊ switch port များ/VLAN များဖြင့် အပိုင်းများကို ယာယီ သီးခြားထားပါ။

၂) သက်သေများ ထိန်းသိမ်းထားပါ (အရင်ဆုံး “ သန့်ရှင်း” မလုပ်ပါနှင့်)

- Windows ကို ပြန်တပ်ဆင်ခြင်း သို့မဟုတ် ဒစ်စ်များကို ဖျက်ခြင်း မပြုပါနှင့်။

- သိမ်းဆည်းရန်:

- clone_info.txt ဖိုင်၏ မိတ္တူတစ်စောင်

- ပေါ်ပေါက်လာသော ပြတင်းပေါက်၏ စကရင်ရှော့များ

- ကုဒ်ဖြင့် ကာကွယ်ထားသော ဖိုင်အမျိုးအစား အနည်းငယ် (DOCX/XLSX/PDF/JPG)

- ရရှိနိုင်ပါက မှတ်တမ်းများ (EDR/AV, Windows Event Logs, firewall, NAS မှတ်တမ်းများ)

၃) ထပ်မံ ကုဒ်ဝှက်ခြင်းကို လုံခြုံစွာ ရပ်တန့်ပါ

- ကုဒ်ဝှက်ခြင်း ဆက်လက်ဖြစ်နေပါက ထိခိုက်နေသော စက်များကို ပိတ်ပြီး လုပ်ငန်းစဉ်ကို ရပ်တန့်ပါ။

- ထို့နောက် မည်သည့်ကွန်ယက်ကိုမဆို ပြန်လည်ချိတ်ဆက်မီ ကန့်သတ်ထိန်းချုပ်ခြင်းနှင့် ခွဲခြမ်းစိတ်ဖြာခြင်း ပြုလုပ်ပါ။

ငွေပေးချေခြင်း ဘာကြောင့် မကောင်းသလဲ (အမြန် ဖွင့်ပေးမယ်လို့ ကတိပေးထားပေမယ့်)

ငွေပေးချေခြင်းက အာမခံမပေးပါဘူး:

- သင်သည် အလုပ်လုပ်နိုင်သော ဖွင့်လှစ်ကုဒ်သော့ကို လက်ခံရရှိမည်။

- သူတို့က ထပ်မံငွေတောင်းမည်မဟုတ်ပါ (နှစ်ဆငွေတောင်းခြင်း)။

- သူတို့က ထပ်မံတိုက်ခိုက်နိုင်ရန် နောက်ကွယ်ဝင်ပေါက်များ မထားခဲ့ပါ။

လည်ပတ်မှုအရ ငွေပေးချေခြင်းသည် စည်းကမ်းလိုက်နာမှုနှင့် ဂုဏ်သတင်းဆိုင်ရာ အန္တရာယ်တစ်ခုလည်း ဖြစ်သည်။ ပြန်လည်ကောင်းမွန်ရေးတွင် ကန့်သတ်ထိန်းချုပ်ခြင်း၊ စုံစမ်းစစ်ဆေးမှုရှင်းလင်းမှုနှင့် ပြန်လည်ထူထောင်ခြင်းတို့ကို ဦးစားပေးသင့်သည်။

အမှန်တကယ် အလုပ်ဖြစ်သော ပြန်လည်ကောင်းမွန်ရေး ရွေးချယ်စရာများ

ရွေးချယ်စရာ A: သန့်ရှင်းပြီး ကောင်းမွန်စွာ သိမ်းဆည်းထားသော မိတ္တူများမှ ပြန်လည်ထူထောင်ခြင်း (အကောင်းဆုံး ရလဒ်)

- အွန်လိုင်းမဟုတ်သော သို့မဟုတ် မပြောင်းလဲနိုင်သော မိတ္တူများကို အသုံးပြုပါ (detached drive၊ မပြောင်းလဲနိုင်သော object storage)။

- မိတ္တူများသည် ကူးစက်မှုမဖြစ်ခင်က ဖြစ်ကြောင်းနှင့် မဖော်မရသေးကြောင်း အတည်ပြုပါ။

ရွေးချယ်စရာ B: အပိုင်းဆိုင်ရာ ပြန်လည်ရယူခြင်း + ဖိုင် ပြုပြင်ခြင်း (လက်တွေ့အမှုများတွင် ပုံမှန်ဖြစ်သည်)

အများပြည်သူအတွက် decryptor မရှိပေမယ့်၊ အောက်ပါနည်းလမ်းများဖြင့် ပြန်လည်ရယူနိုင်ပါသည်။

- Volume snapshots / shadow copies (တခါတလေ ဖျက်ထားပြီး၊ တခါတလေ မဖျက်ထား)

- ဖိုင်ဆာဗာ/NAS မှ ယခင်ဗားရှင်းများ (စနစ်ဆက်တင်ပေါ် မူတည်၍)

- ဒေတာဘေ့စ်အလိုက် ပြန်လည်ကယ်ဆယ်ခြင်း:

- MSSQL (MDF/LDF): ပျက်စီးမှုအဆင့်ပေါ်မူတည်၍ ကယ်ဆယ်/ပြုပြင်နိုင်သည့် လမ်းကြောင်းများ ရှိနိုင်သည်။

- VMware/Hyper-V (VMDK/VHDX): ပြန်လည်ကယ်ဆယ်ရာတွင် snapshot chains, consistency checks နှင့် အစိတ်အပိုင်း ပြန်တည်ဆောက်ခြင်းများ ပါဝင်နိုင်သည်။

- “Known-good” ပြန်လည်တည်ဆောက်ခြင်း: export များ၊ replica များ၊ အီးမေးလ်ပူးတွဲစာများနှင့် စီးပွားရေးစနစ်များမှ အရေးကြီးသော ဒေတာအစုများကို ပြန်လည်တည်ဆောက်ခြင်း။

ရွေးချယ်စရာ C: ဖွင့်ဖော်ကြိုးပမ်းမှု (လမ်းကြောင်းမှန်ရှိပါကသာ)

ဖွင့်ဖော်ခြင်းသည် ransomware ၏ တည်ဆောက်ပုံအရည်အသွေးနှင့် key များပေါ် မူတည်သည်။ မိသားစုအချို့တွင် အမှားများကြောင့် ဖွင့်ဖော်နိုင်သော်လည်း အခြားမိသားစုများတွင် မဖွင့်ဖော်နိုင်ပါ။ အဓိကအချက်မှာ မှန်ကန်စွာ ခွဲခြမ်းစိတ်ဖြာမထားမီ မသိနိုင်ပါ။

ပုံမှန် ဝင်ရောက်ရာ နေရာများ (ဘယ်လို ဝင်ရောက်တတ်သလဲ)

ရုံးတွင်း ဖြစ်ပေါ်သော လုံခြုံရေး ချိုးဖောက်မှုများတွင် ပထမဆုံး ဝင်ရောက်ခွင့်ကို အောက်ပါ နည်းလမ်းများမှ ရရှိတတ်သည်။

- ဖိရှင်း အီးမေးလ်များ (မကောင်းသော ပူးတွဲဖိုင်များ/လင့်ခ်များ)

- ကွဲပြားသွားသော ဆော့ဖ်ဝဲများနှင့် “ activators” များ

- အတု ဆော့ဖ်ဝဲ အပ်ဒိတ်များ

- ထွက်ပေါ်နေသော RDP/VPN အသုံးပြုအချက်အလက်များ (brute force ဖြင့် ခိုးယူခြင်း သို့မဟုတ် လျှို့ဝှက်စကားလုံးများ ထွက်ပေါ်ခြင်း)

- တစ်ခုသော endpoint ချိုးဖောက်ခံရပြီးနောက် အခြားနေရာများသို့ လှုပ်ရွားခြင်း

နေပြည်တော်ရုံးများတွင် ထပ်မံတိုက်ခိုက်ခံရခြင်းကို ကာကွယ်ခြင်း

ထိန်းချုပ်ပြီးနောက်၊ အလျင်အမြန် ခိုင်မာအောင် ပြုလုပ်ပါ:

- စကားဝှက်များ ပြန်လည်သတ်မှတ်ပြီး MFA (အီးမေးလ်၊ VPN၊ အုပ်ချုပ်သူအကောင့်များ) ကို တင်းကြပ်စွာ အသုံးပြုစေပါ။

- OS၊ ဟိုက်ပါဗိုက်ဇာများနှင့် ပြင်ပဆက်သွယ်မှုဝန်ဆောင်မှုများအတွက် ပက်ချ်များ ထည့်သွင်းပါ။

- ကွန်ယက်များကို ခွဲခြားစီမံ၍ (ဘေးဘက်ရွေ့လျားမှုကို ကန့်သတ်)

- လိုအပ်သမျှ အနည်းဆုံး အခွင့်အရေး (least privilege) သတ်မှတ်၍ ဖြစ်နိုင်သမျှ ဒေသခံ အုပ်ချုပ်သူ (local admin) များကို ဖယ်ရှားပါ။

- 3-2-1 မိတ္တူသိမ်းဆည်းမှု (backup) ကို ထိန်းသိမ်းကာ အနည်းဆုံး တစ်ခုကို အော့ဖ်လိုင်း/မပြောင်းလဲနိုင်သော မိတ္တူအဖြစ် သိမ်းဆည်းပါ။

- မမှန်ကန်သော ကုဒ်ရေးခြင်း (encryption) လှုပ်ရှားမှုများအတွက် စောင့်ကြည့်ရေး/EDR နှင့် သတိပေးချက်များ ထည့်သွင်းပါ။

အကူအညီရယူရန်: ခန့်မှန်းစရာမလိုဘဲ အမြန်ဆုံး စစ်ဆေးခြင်း

သင့်ဖိုင်များကို .Clone ဖြင့် ကုဒ်ဝှက်ထားပါက၊ လုံခြုံစိတ်ချစွာ စစ်ဆေးခြင်းဖြင့် စတင်ပါ။

- https://fixransomware.com/ တွင် စကားပြောခန်းကို ဖွင့်ပါ။

- 1MB ထက်နည်းသော ကုဒ်ဝှက်ထားသော နမူနာငယ်ငယ်တစ်ခုနှင့် ငွေတောင်းစာကို https://app.fixransomware.com/ သို့ တင်ပါ။

- သင့်ဒေတာများမှာ အများအားဖြင့် ဒေတာဘေ့စ်များ သို့မဟုတ် virtual disk များ (MDF/VMDK/VHDX) ဖြစ်ပါက cloud storage တစ်ခုတွင် တင်ပြီး စစ်ဆေးရန် အများပြည်သူ ဝင်ရောက်ကြည့်ရှုနိုင်သည့် လင့်ခ်ကို မျှဝေပေးပါ။

ရည်ရွယ်ချက်က ရိုးရှင်းပါသည် – variant ကို အတည်ပြုခြင်း၊ ဖြန့်ကျက်မှုကို ရပ်တန့်ခြင်းနှင့် ငွေပေးချေခြင်းမပြုဘဲ အလားအလာအမြင့်ဆုံး ပြန်လည်ကယ်ဆယ်ရေးလမ်းကြောင်းကို ရွေးချယ်ခြင်း ဖြစ်ပါသည်။