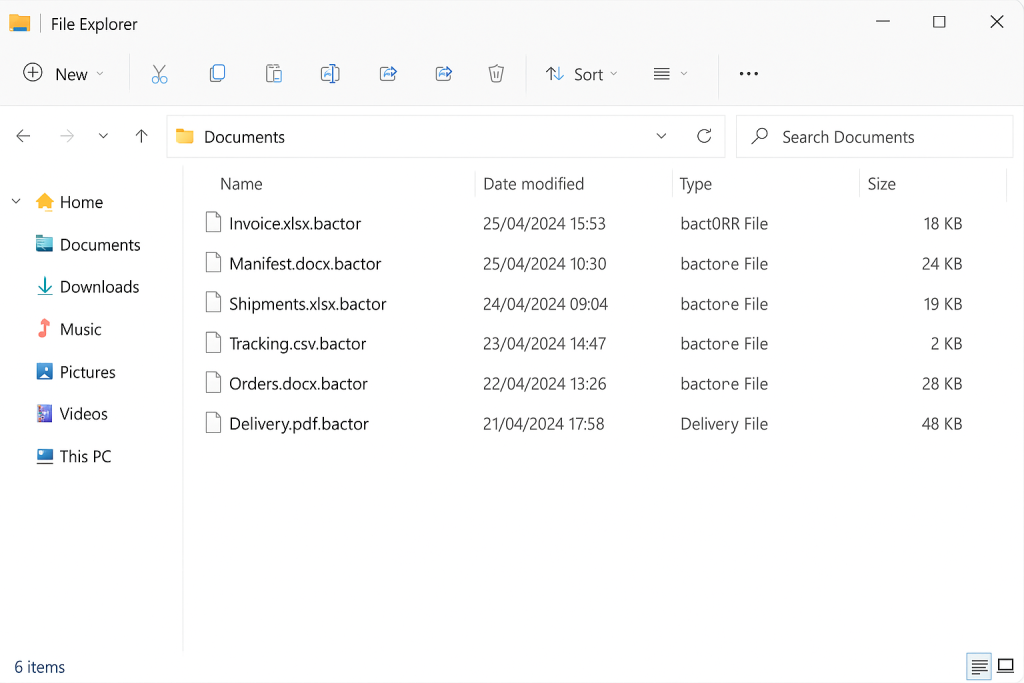

بدأت المشكلة في شركة لوجستية عندما لاحظ فريق خدمة العملاء أن حالة الشحنات لا تتحدّث في النظام، وأن أرقام التتبع لا تُظهر آخر تحركات الشحنة. بعد دقائق، اكتشف فريق تقنية المعلومات أن قاعدة بيانات التتبع وتقارير الحركة اليومية لا تُفتح، وأن كثيراً من الملفات أُعيدت تسميتها بامتداد جديد مثل .bactor مع ظهور ملف فدية واحد يحمل اسم #HowToRecover.txt في مجلدات حساسة. عند هذه النقطة تأكد أن الشركة تتعرض لهجوم Bactor Ransomware وأن بيانات التتبع وسجل التسليم أصبحت رهينة.

في مثل هذه الحالة، طريقة التعامل في الساعات الأولى هي ما يحدد إن كانت الشركة ستغرق في الفوضى، أم ستسير في طريق تعافٍ منظّم وقابل للتحكم.

1. كيف عطّل Bactor Ransomware بيانات التتبع اللوجستي

لم يضرب الهجوم جهازاً واحداً فقط، بل استهدف القلب التشغيلي لسلسلة التوريد في الشركة:

- ملفات تتبع الشحنات لم تعد متاحة، مما منع الموظفين من معرفة موقع الشحنة الحالي.

- تقارير التسليم اليومية وتاريخ الحركة لم تعد قابلة للقراءة أو التصدير.

- أنظمة خدمة العملاء لم تستطع الإجابة عن أسئلة العملاء بخصوص حالة الشحن.

هذا الانقطاع جعل الإدارة تدرك سريعاً أن المشكلة ليست “عطلاً تقنياً بسيطاً”، بل أزمة Bactor Ransomware تهدد الثقة مع العملاء وسير العمليات.

2. احتواء الهجوم على بيانات التتبع

القرار الحاسم الأول كان احتواء الهجوم، لا البحث عن “برنامج سحري” أو محاولة تعديل الملفات يدوياً.

قام فريق تقنية المعلومات فوراً بـ:

- فصل الخوادم التي تستضيف نظام التتبع وقواعد البيانات المرتبطة عن الشبكة.

- تعطيل منافذ الوصول البعيد الخطرة وحسابات المشرفين غير الضرورية.

- إبلاغ الموظفين بعدم فتح الملفات المتضررة أو تنزيل أدوات من الإنترنت لمحاولة إصلاحها.

- حفظ عينات من الملفات المشفرة وسجل النظام للاستخدام في التحليل الرقمي لاحقاً.

بهذه الخطوات، تم منع Bactor Ransomware من الانتشار إلى أنظمة أخرى، بما في ذلك أنظمة مالية أو تخزينية أو نسخ احتياطي متصلة.

3. توضيح الصورة للإدارة بلغة أعمال

بعد تثبيت الوضع تقنياً، جهّز فريق تقنية المعلومات مع قسم العمليات عرضاً موجزاً للإدارة العليا بلغة غير تقنية:

- ما الذي تعطل؟ نظام تتبع الشحنات، وتاريخ التسليم، وبعض التقارير التشغيلية الأساسية.

- ما الذي لا يزال يعمل؟ البريد الإلكتروني، بعض أنظمة التخزين السحابي، وقنوات الاتصال مع العملاء.

- ما هو الخطر الرئيسي؟ تأخر التسليم، فقدان الرؤية على سلسلة التوريد، وتضرر ثقة العملاء إذا طال الانقطاع.

هذا الوضوح ساعد الإدارة على اتخاذ قرارات عقلانية: الحفاظ على التواصل مع العملاء، تفعيل خطط بديلة مؤقتة، ودعم خطة تعافٍ واقعية بدلاً من الضغط لدفع الفدية فوراً.

4. التقييم التقني والاستعانة بالمتخصصين

بعد الاحتواء وشرح الوضع، دخل الفريق مرحلة التقييم التقني المنظم:

- حصر الخوادم والمجلدات التي تحتوي على بيانات التتبع وسجلات التسليم المتضررة.

- مراجعة خطة النسخ الاحتياطي: التكرار، المواقع، وهل توجد نسخ غير متصلة بالشبكة.

- تحديد الفترة الزمنية التي بدأ فيها السلوك غير الطبيعي والرسائل الخطأ.

ثم جمع الفريق عينات من الملفات المتضررة مع سجلات النظام، وتواصل مع مختصين عبر FixRansomware.com، واستخدم البوابة الآمنة app.FixRansomware.com لإرسال العينات وتحليل سلوك Bactor Ransomware بشكل أعمق، وكذلك فهم خيارات الاسترجاع الممكنة دون المخاطرة ببيانات إضافية.

بالتوازي، تم الاسترشاد بدليل CISA Ransomware Guide الذي يوصي بعزل الأنظمة، تقييم الأضرار، ثم الاستعادة من مصادر موثوقة بدلاً من الدخول في مفاوضات مع المهاجمين.

5. خطة استعادة بيانات التتبع والتسليم

بناءً على التحليل وآراء المتخصصين، وُضعت خطة استعادة موجهة خصيصاً لبيانات التتبع اللوجستي:

- إنشاء نسخ متماثلة (Clone) للأقراص

تم استنساخ الأقراص التي تحمل بيانات التتبع وسجل التسليم قطاعاً بقطاع، لتنفيذ كل الاختبارات على النسخ فقط، والإبقاء على الأصل كشبكة أمان. - تحديد النسخ الاحتياطية السليمة

تم فحص النسخ الاحتياطية المخزنة في مواقع منفصلة لتحديد نقطة استعادة تسبق الهجوم، ولو بأيام قليلة، واستخدامها كقاعدة لاسترجاع بنية البيانات. - الاستعادة حسب أولوية الأعمال

أُعيد أولاً تشغيل الجداول والملفات التي تحمل بيانات الشحنات الجارية والتسليمات المعلقة، ثم تُركت التقارير التاريخية بعيدة المدى لمرحلة لاحقة. - إعادة بناء الفجوات في السجل

بالنسبة لفترات لم تكن النسخ الاحتياطية تغطيها، تم الرجوع إلى رسائل البريد الإلكتروني، وملفات التصدير، وبيانات شركات النقل الخارجية، لإعادة بناء بيانات الشحن والتسليم يدوياً مع توثيق كامل.

بعد التحقق من دقة بيانات التتبع والتسليم، أُعيد فتح النظام تدريجياً أمام موظفي خدمة العملاء والعمليات، مع مراقبة لصيقة تحسباً لأي سلوك شاذ.

6. الدروس المستفادة بعد هجوم Bactor Ransomware

في النهاية، نجحت الشركة في إعادة بيانات التتبع وتاريخ التسليم إلى العمل دون دفع فدية، لكن التجربة كشفت عدداً من الدروس الجوهرية:

- بيانات التتبع اللوجستي أصل حرج يجب نسخه احتياطياً بطبقات متعددة، بما فيها نسخ غير متصلة بالشبكة.

- ضوابط الوصول إلى خوادم التتبع والحسابات ذات الصلاحيات المرتفعة يجب أن تُراجع دورياً وتُحكم بحماية إضافية.

- وجود خطة استجابة للحوادث، ولو بسيطة ومكتوبة، يقلّل الأخطاء في الساعات الأولى لأي هجوم مشابه.

أثبت الهجوم أن Bactor Ransomware قادر على شل عمليات الشحن والتسليم بسرعة، لكنه أثبت أيضاً أن الاستجابة المنضبطة والاستعانة بالخبراء يمكن أن تعيد النظام للعمل وتترك الشركة أكثر صلابة وأفضل استعداداً للمستقبل.