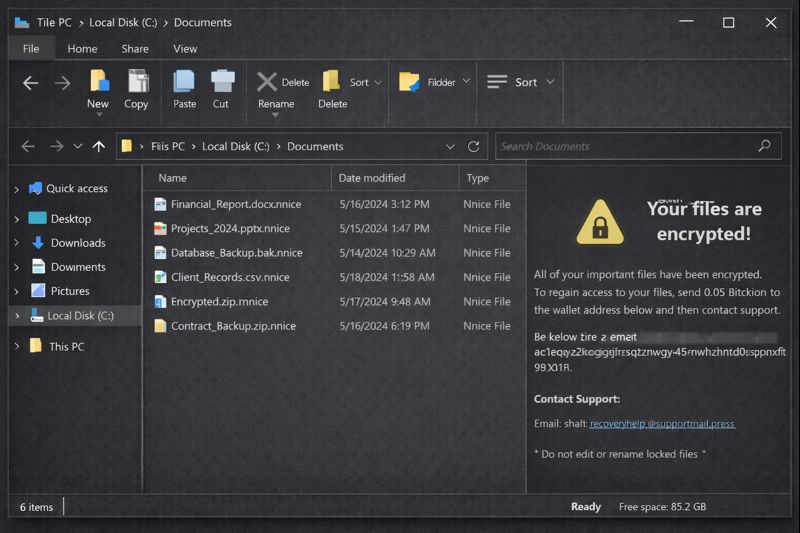

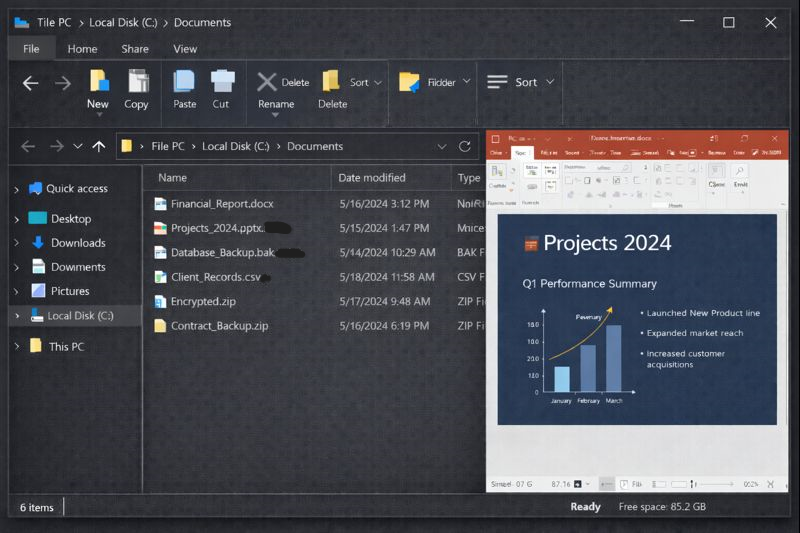

في صباح يوم عمل عادي في الرياض، بدأ الموظفون يلاحظون أن بعض الأنظمة الداخلية أصبحت بطيئة، ومجلدات الشبكة المشتركة لا تفتح، والملفات المهمة تظهر رسائل خطأ غريبة. بعد ساعات قليلة، اكتشف فريق تقنية المعلومات أن العديد من الملفات تمت إعادة تسميتها مع امتداد جديد .nnice، وأن خلفية سطح المكتب على بعض الأجهزة تغيرت إلى صورة تهديد، إضافة إلى ظهور ملف ملاحظات فدية باسم read_me.txt في المجلدات الحساسة. عند هذه اللحظة، أصبح واضحًا أن الجهة تعرضت لهجوم Nnice Ransomware وأن بياناتها الحيوية في خطر حقيقي.

ما الذي فعله Nnice Ransomware بأنظمة الشركة في الرياض؟

هجوم Nnice Ransomware لم يُسقط الشبكة بالكامل دفعة واحدة، لكنه استهدف ما تعتمد عليه الأعمال يوميًا:

- مجلدات مشتركة تحتوي على عقود، فواتير، وبيانات العملاء.

- ملفات التقارير التي تُغذي قرارات الإدارة.

- بعض الخوادم الداخلية التي تربط بين الأنظمة المختلفة.

النتيجة: استمر النظام “ظاهريًا” في العمل، لكن القدرة على الوصول إلى معلومات حيوية في الرياض تضررت بشدة، مما أدى إلى تباطؤ الخدمات، تأخير في الموافقات، وتعطل أعمال حساسة.

أول 24 ساعة: الأولوية للاحتواء وليس “التصليح السريع”

أكبر خطأ في مثل هذه الحوادث هو التسرع في التجربة والضغط على كل زر ممكن. في حالة Nnice Ransomware، كان أهم شيء فعلته الشركة في الرياض هو التركيز على الاحتواء:

- فصل الأجهزة والخوادم المتأثرة عن الشبكة الداخلية والإنترنت.

- تعطيل الوصول البعيد (VPN / RDP) والحسابات الإدارية القديمة أو غير المستخدمة.

- توجيه الموظفين بعدم فتح ملفات مشبوهة أو إعادة تسمية الملفات المشفَّرة أو تثبيت أدوات “معجزة” من الإنترنت.

- حفظ سجلات النظام (Logs)، ونسخٍ من بعض الملفات المشفَّرة، وملف

read_me.txt، ولقطات شاشة لخلفية سطح المكتب المعدَّلة.

بهذه الخطوات، تم منع Nnice Ransomware من الانتشار أكثر إلى أنظمة ونسخ احتياطية لا تزال سليمة، وتم تثبيت الوضع تمهيدًا لتحليل منظم وخطة تعافٍ حقيقية.

شرح الوضع للإدارة بلغة عمل واضحة

بعد تثبيت الحالة تقنيًا، كان على الفريق الفني أن يشرح للإدارة ما الذي يحدث بلغة بسيطة:

- ما الذي تضرر؟ مجلدات وملفات مشتركة تحتوي بيانات عملاء، عقود، وفواتير، وبعض الأنظمة الداخلية المرتبطة بها.

- ما الذي لا يزال يعمل؟ البريد الإلكتروني، بعض الخدمات السحابية، وأنظمة أخرى لم تتأثر بالتشفير.

- ما المخاطر المحتملة؟ تأخر في تقديم الخدمات، صعوبة في متابعة الالتزامات، ومخاطر قانونية وسمعية إذا فُقدت البيانات أو أسيء التعامل معها.

هذا التوضيح ساعد الإدارة على فهم أن الأمر حادثة أمنية خطيرة لكن يمكن إدارتها بخطة واضحة، وليس مبررًا للانفعال أو دفع الفدية بشكل عشوائي.

لماذا لا يُنصح بدفع الفدية في هجوم Nnice Ransomware؟

ملف الفدية read_me.txt والرسائل على خلفية سطح المكتب غالبًا ما تعد بأن “دفع المبلغ” سيؤدي إلى استعادة الملفات. عمليًا:

- لا توجد أي ضمانات أن المهاجمين سيسلمون مفتاح فك تشفير صالح.

- حتى لو تم فك التشفير، قد يكونوا قد سرقوا البيانات مسبقًا لابتزازٍ لاحق (double extortion).

- دفع الفدية يرسل إشارة بأن الجهة “تدفع”، ما يجعلها هدفًا مغريًا لهجمات مستقبلية.

الجهات الرسمية مثل CISA توصي في دليل StopRansomware Ransomware Guide : التركيز على العزل، التحليل، واستعادة الأنظمة من نسخ موثوقة بدلًا من التفاوض مع المهاجمين.

التقييم الفني والاستعانة بمتخصصي استعادة بيانات Ransomware

بعد العزل الأولي، بدأ الفريق التقني في الرياض بتقييم الوضع بدقة:

- حصر الخوادم والمجلدات وقواعد البيانات التي قام Nnice Ransomware بتشفيرها.

- تحديد أين توجد “نسخة الحقيقة” للبيانات: قواعد بيانات، أنظمة SaaS، أرشيفات، أو نسخ ورقية.

- مراجعة استراتيجية النسخ الاحتياطي: نسخ محلية، نسخ سحابية، وأي نسخ خارجية أو غير متصلة بالشبكة (Offline/Offsite).

للحصول على تقييم تقني متخصص، قامت الجهة بالتواصل مع خبراء عبر:

- موقع FixRansomware.com لفهم خيارات استعادة بيانات Nnice Ransomware.

- رفع عينات من الملفات المشفَّرة بشكل آمن عبر بوابة app.FixRansomware.com للحصول على تحليل أولي.

بدلًا من التجريب العشوائي على أنظمة الإنتاج، تمت جميع محاولات التحليل وفك التشفير على نسخ مكلونة من الأقراص (Disk Clones)، مما حمى البيانات الأصلية من أية أضرار إضافية.

من الاحتواء إلى الاستعادة الكاملة للبيانات في الرياض

خطة الاستعادة الناجحة عادةً تشمل عدة مراحل:

- إنشاء نسخ مكلونة من الأقراص المصابة للحفاظ على الدليل الجنائي والبيانات الأصلية.

- استعادة البيانات من نسخ احتياطية سليمة في بيئة معزولة، والتأكد من سلامتها قبل إعادة دمجها في بيئة الإنتاج.

- تحديد أولويات الاستعادة وفقًا لقيمة الأعمال:

- أولًا: بيانات تؤثر على الخدمات الحيوية والالتزامات القانونية.

- لاحقًا: الأرشيفات والبيانات الأقل حساسية زمنيًا.

- سد الفجوات الزمنية التي لا تغطيها النسخ الاحتياطية، عن طريق:

- رسائل البريد وملفات مرفقة،

- أنظمة أخرى تملك نسخًا من نفس البيانات،

- أجهزة لم تتأثر بالتشفير.

- اختبار سير العمل كاملًا قبل إعادة فتح الأنظمة لجميع المستخدمين: تقديم خدمة، تحديث بيانات، استخراج تقارير، إلخ.

الدروس المستفادة من هجوم Nnice Ransomware في الرياض

من هذا الحادث، خرجت الجهة بعدة دروس عملية:

- البيانات والخوادم الداخلية يجب معاملتها كـ أصول حرجة مع نسخ احتياطية متعددة الطبقات، تشمل نسخة غير متصلة أو غير قابلة للتعديل (Immutable).

- حسابات الإدارة والصلاحيات العليا تتطلب رقابة مستمرة، وتفعيل المصادقة متعددة العوامل قدر الإمكان.

- وجود خطة استجابة للحوادث مكتوبة ومفهومة من قبل فرق التقنية والإدارة يقلل الفوضى ويختصر زمن التعافي.

هجوم Nnice Ransomware في الرياض أظهر كيف يمكن لهجوم رقمي أن يشل الأعمال، لكنه أثبت أيضًا أن الاحتواء المنضبط، والتواصل الواضح، والاستعانة بخبراء مثل FixRansomware.com يمكن أن يعيد البيانات إلى وضع آمن ويجعل المؤسسة أقوى وأكثر جاهزية للمستقبل.