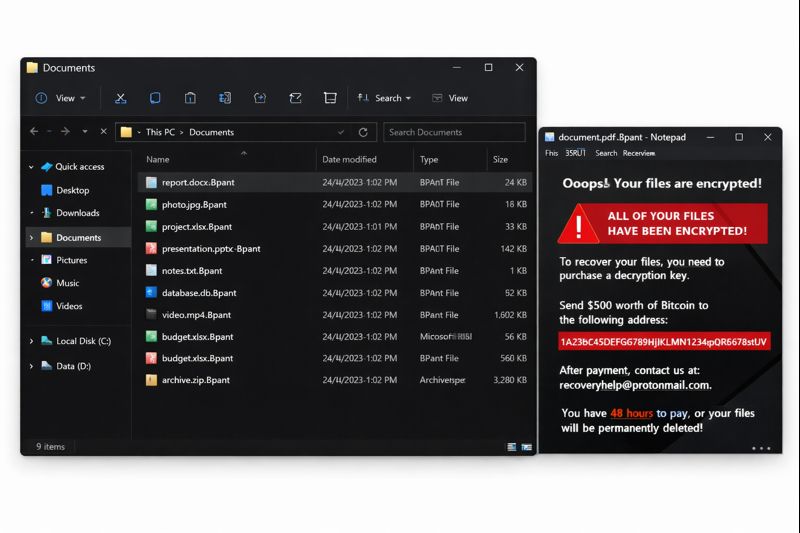

Un matin à Paris, l’équipe reporting ouvre ses dossiers habituels pour préparer les KPI hebdomadaires. Les fichiers Excel ne se lancent plus, certains exports ne s’ouvrent pas, et les tableaux de bord semblent “cassés”. Rapidement, l’équipe IT remarque un signe clair : de nombreux fichiers ont été renommés avec l’extension .Bpant, et une note de rançon Bpant_Help.txt apparaît dans plusieurs répertoires. L’incident n’est pas une simple panne. Il s’agit d’une attaque BlackPanther Ransomware, et l’objectif est net : bloquer la production de reporting pour pousser à payer.

La bonne nouvelle : même quand les dashboards KPI sont gelés, une reconstruction contrôlée reste possible. Tout dépend des choix faits dans les premières heures.

Ce que l’attaque a bloqué côté reporting à Paris

Les attaques ransomware visent souvent les systèmes critiques. Ici, le point de douleur est le reporting :

- fichiers d’extraction (exports) provenant des outils métier,

- modèles Excel et classeurs “maîtres”,

- sources intermédiaires (CSV, tableaux consolidés),

- présentations mensuelles et packs KPI.

Le réseau peut sembler “vivant”. Les utilisateurs se connectent encore. Pourtant, sans fichiers de reporting, la direction perd la visibilité. Et sans visibilité, les décisions deviennent risquées. À Paris, la conséquence immédiate a été un retard sur les comités de pilotage et une incapacité à publier les indicateurs.

Les premières 2 heures : contenir avant de réparer

Face à BlackPanther Ransomware, la priorité est la contenance. Réparer trop tôt peut aggraver la perte.

L’équipe a appliqué une séquence simple :

- isoler les postes et serveurs touchés du réseau,

- suspendre les synchronisations automatiques qui propagent les fichiers,

- désactiver les accès distants non essentiels et auditer les comptes privilégiés,

- prévenir les équipes : ne pas renommer les fichiers .Bpant, ne pas lancer d’outils “miracles” trouvés en ligne.

En parallèle, IT a collecté des éléments utiles : journaux système, quelques échantillons chiffrés, copie du fichier Bpant_Help.txt, et un inventaire rapide des dossiers affectés. Cette discipline a limité la propagation.

Expliquer l’impact aux décideurs sans créer de panique

Le reporting touche directement la gouvernance. Donc, la communication interne doit être claire et factuelle :

- ce qui est impacté : production des KPI, consolidation mensuelle, reporting de performance,

- ce qui fonctionne encore : messagerie, certaines applis cloud, outils non liés aux fichiers chiffrés,

- ce qui est à risque : décisions de pilotage, conformité, engagements de reporting envers partenaires.

Ce cadrage a aidé à obtenir l’aval pour une reprise contrôlée, plutôt qu’une réaction émotionnelle.

Pourquoi payer la rançon n’a pas été retenu

La note Bpant_Help.txt promet généralement une “solution” après paiement. Mais dans la réalité :

- rien ne garantit la réception d’une clé de déchiffrement fonctionnelle,

- le déchiffrement peut être partiel et corrompre des fichiers,

- il existe un risque de réextorsion si des données ont été exfiltrées.

Les recommandations publiques comme le CISA StopRansomware Ransomware Guide rappellent de privilégier l’isolement, l’analyse et la restauration depuis des sources fiables :

https://www.cisa.gov/stopransomware/ransomware-guide

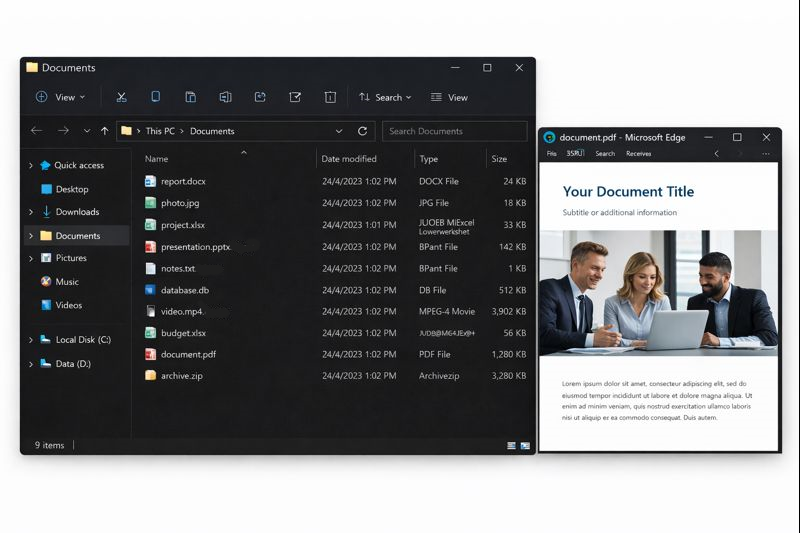

Reconstruire les dashboards KPI : la méthode qui marche

À Paris, la reconstruction a suivi une logique “data supply chain” : retrouver les sources, reconstruire les étapes, valider les résultats.

Étape 1 : identifier les “sources de vérité”

Les KPI ne viennent pas du dashboard. Ils viennent des systèmes métier : ventes, support, RH, production, etc. L’équipe a listé les sources disponibles :

- exports programmés depuis les outils (si encore accessibles),

- bases de données ou environnements SaaS,

- archives envoyées par email,

- dossiers locaux non touchés.

Étape 2 : travailler sur des copies, pas sur les originaux

Avant toute manipulation, l’équipe a cloné ou dupliqué les répertoires touchés dans un environnement isolé. Toute tentative de récupération s’est faite sur copie. Cette règle a évité les erreurs irréversibles.

Étape 3 : repartir des modèles et reconsolider

Les dashboards KPI reposent souvent sur des modèles (templates) et des liaisons entre fichiers. L’équipe a :

- recréé des modèles “propres” depuis des versions antérieures,

- réimporté les données sources,

- refait les consolidations par lots,

- revalidé les formules et les pivots.

Étape 4 : combler les périodes manquantes

Si la dernière sauvegarde “clean” datait de quelques jours, il manquait un segment. L’équipe a comblé ce trou avec :

- exports manuels depuis les systèmes métier,

- historiques d’envoi de reporting,

- pièces jointes internes.

Étape 5 : validation KPI avec les métiers

Enfin, le reporting ne se valide pas seul. Les responsables métiers ont vérifié : volumes, tendances, écarts. Quand les KPI ont retrouvé une cohérence, le tableau de bord a été remis en service.

Pour une assistance spécialisée, des équipes peuvent consulter FixRansomware.com et envoyer de petits échantillons via app.FixRansomware.com afin d’obtenir une analyse contrôlée et éviter les manipulations risquées.

Leçons pratiques pour éviter un gel des KPI à l’avenir

Ce cas à Paris rappelle quelques fondamentaux :

- sauvegardes multi-couches, dont une copie hors-ligne ou immuable,

- réduction des droits admin et revue régulière des accès,

- journalisation et alerting sur comportements de chiffrement massif,

- séparation stricte des dossiers de reporting et des partages généraux,

- procédure ransomware simple, testée et connue des équipes.

BlackPanther Ransomware a gelé des fichiers de reporting, mais une réponse disciplinée a permis de reconstruire les KPI sans céder à la pression. Quand la chaîne de données est comprise, la reprise devient un projet gérable, pas un saut dans le vide.