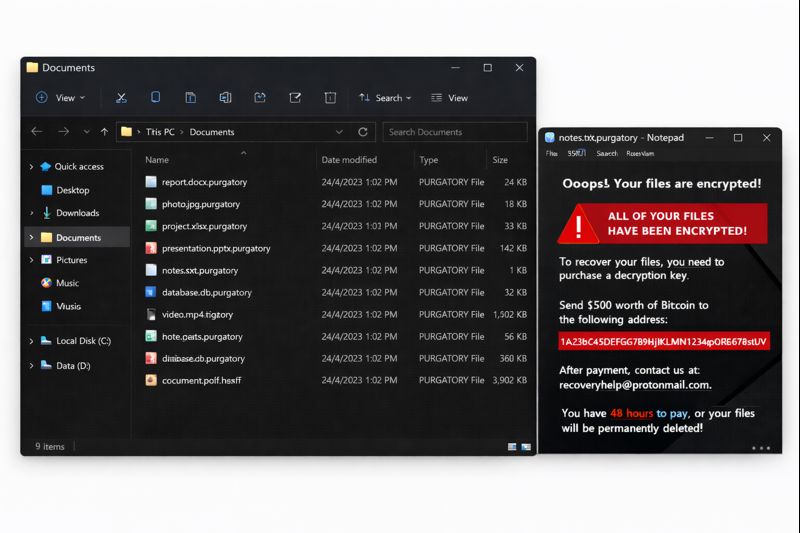

ព្រឹកមួយនៅភ្នំពេញ ក្រុមការងារចូលការិយាល័យហើយសង្កេតឃើញអ្វីមិនធម្មតា៖ ឯកសារសំខាន់ៗមិនអាចបើកបាន ហើយនៅលើកុំព្យូទ័រខ្លះៗមាន pop-up window លេចឡើងជាមួយសារគំរាមកំហែង។ ពេលក្រុម IT ពិនិត្យ folder ការងារសំខាន់ៗ គេឃើញឯកសារច្រើនបានប្តូរឈ្មោះ និងបន្ថែម extension .purgatory។ នេះមិនមែនជាកំហុសធម្មតាទេ—វាជាការវាយប្រហាររបស់ Purgatory Ransomware ដែលចង់បង្ខំអោយអង្គភាពបង់លុយដើម្បីយកឯកសារវិញ។

អ្វីដែលកំណត់ថា “បាត់បង់ទាំងស្រុង” ឬ “សង្គ្រោះបាន” គឺ ២ ម៉ោងដំបូង។ ខាងក្រោមនេះជាមេរៀនជាក់ស្តែងពីការទប់ស្កាត់ និងការស្ដារទិន្នន័យដែលបានដំណើរការ។

Purgatory Ransomware ធ្វើអោយអ្វីខ្លះជាប់គាំងនៅភ្នំពេញ

Purgatory Ransomware មិនចាំបាច់បិទប្រព័ន្ធទាំងមូលដើម្បីធ្វើអោយការងាររអាក់រអួលទេ។ វាទៅលើកន្លែងដែលអង្គភាពពឹងផ្អែករាល់ថ្ងៃ:

- ឯកសារគម្រោង និងឯកសារប្រតិបត្តិការ

- ឯកសារផ្នែករដ្ឋបាល ឬឯកសារសម្រាប់សេវាកម្ម

- Template, spreadsheet, report ដែលប្រើជាប្រចាំ

អ្នកប្រើអាចនៅតែ login បាន ប៉ុន្តែឯកសារដែលចាំបាច់សម្រាប់ការងារ “បើកមិនបាន”។ នេះជាមូលហេតុដែលពេលឯកសារច្រើនមាន .purgatory ការងារប្រចាំថ្ងៃអាចឈប់ដំណើរការភ្លាមៗ។

២ ម៉ោងដំបូង: ចាប់ផ្តើមពី “ទប់ស្កាត់” មុន “ជួសជុល”

ចំណុចសំខាន់៖ កុំប្រញាប់ជួសជុលបែបសាកល្បង។ ចំណុចដែលមានប្រសិទ្ធភាពបំផុតគឺ Containment (ទប់ស្កាត់ការរីករាលដាល)។

ក្នុង ២ ម៉ោងដំបូង ក្រុម IT គួរធ្វើដូចនេះ:

- ផ្តាច់ LAN/Internet ពីម៉ាស៊ីន និង server ដែលសង្ស័យថាត្រូវប៉ះពាល់

- បិទការចូលពីចម្ងាយដែលមិនចាំបាច់ (VPN/RDP) និងពិនិត្យ account admin

- បញ្ឈប់ sync ឬ job ដោយស្វ័យប្រវត្តិ ដែលអាចបន្តកែប្រែឯកសារ

- ប្រាប់បុគ្គលិក កុំ rename, កុំ delete, កុំ move ឯកសារដែលប្តូរទៅ .purgatory

- ថត screenshot pop-up window និងកត់ត្រាព័ត៌មានពាក់ព័ន្ធ

ចំណុចនេះស្តាប់ទៅដូចជាការយឺត ប៉ុន្តែវាជាវិធីល្អបំផុតដើម្បីរក្សាទិន្នន័យ “នៅសភាពដើម” សម្រាប់ការវិភាគ និងស្ដារវិញ។

កំហុសធំៗក្នុង ២ ម៉ោងដំបូង ដែលធ្វើអោយរឿងកាន់តែអាក្រក់

មានរឿងខ្លះដែលអ្នកជាច្រើនធ្វើដោយសារ panik ហើយបណ្តាលអោយ recovery ពិបាកជាងមុន:

- Restart server/PC ជាច្រើនដងដោយគ្មានការគ្រប់គ្រង

- ដោនឡូត “free decryptor” មិនស្គាល់ប្រភព ហើយរត់លើ data asli

- Format ឬ reinstall មុនពេល clone disk និងរក្សាភស្តុតាង

- ព្យាយាមបើក/ជួសជុល file ដោយ tool កែសម្រួល បណ្តាលអោយ corruption

សកម្មភាពទាំងនេះអាចបំផ្លាញឱកាសស្ដារវិញ និងធ្វើអោយការស៊ើបអង្កេតបាត់បង់ព័ត៌មានសំខាន់។

ការប្រាស្រ័យទាក់ទងជាមួយអ្នកគ្រប់គ្រង: និយាយជាភាសាអាជីវកម្ម

ដើម្បីអោយការសម្រេចចិត្តមានទិសដៅ ក្រុម IT គួរបង្ហាញ ៣ ចំណុច:

- អ្វីដែលប៉ះពាល់: ឯកសារការងារសំខាន់ៗ និងការប្រតិបត្តិការប្រចាំថ្ងៃ

- អ្វីដែលនៅដំណើរការ: ប្រព័ន្ធ/សេវាដែលមិនពឹងផ្អែកលើឯកសារដែលត្រូវ lock

- អ្វីដែលមានហានិភ័យ: ការពន្យារពេល, កាតព្វកិច្ចលើសេវា, និងឯកសារស្របច្បាប់

ពេលអ្នកគ្រប់គ្រងយល់ច្បាស់ គេចូលចិត្តគាំទ្រ recovery plan ត្រឹមត្រូវ ជំនួសឱ្យ “បង់លុយឱ្យចប់ៗ”។

អ្វីដែលជួយសង្គ្រោះទិន្នន័យពិតៗ: ជំហានស្ដារវិញដែលគ្រប់គ្រងបាន

បន្ទាប់ពី containment ស្ថិតស្ថេរ ការស្ដារវិញគួរធ្វើតាមលំដាប់:

- Clone disk មុន

កុំធ្វើតេស្តលើ data asli។ ធ្វើលើ clone ដើម្បីចៀសវាងការខូចបន្ថែម។ - រក backup ស្អាត

Restore backup ទៅក្នុង environment ដាច់ដោយឡែក ហើយពិនិត្យថាមានសភាពស្អាត មុនពេលយកទៅប្រើប្រាស់។ - ស្ដារតាមអាទិភាពអាជីវកម្ម

ជួយឯកសារដែលចាំបាច់សម្រាប់ការងារបន្ទាន់ជាមុន។ ឯកសារចាស់ៗអាចធ្វើក្រោយ។ - បំពេញចន្លោះទិន្នន័យ

សម្រាប់ទិន្នន័យចុងក្រោយដែល backup មិនគ្រប់ អាចស្ដារពី email attachments, exports ពីប្រព័ន្ធផ្សេងៗ, ឬឯកសារនៅលើម៉ាស៊ីនដែលមិនត្រូវប៉ះពាល់។ - ធ្វើតេស្ត workflow មុនបើកប្រើជាធម្មតា

បើក→កែ→រក្សាទុក→ចែករំលែក→បង្កើត report។ បើដំណើរការល្អ ទើបបើកអោយទាំងអង្គភាពប្រើឡើងវិញជាបន្ទាត់ៗ។

សម្រាប់ការណែនាំជាមាត្រដ្ឋាន អាចយោង CISA StopRansomware Ransomware Guide។

ហើយប្រសិនបើត្រូវការជំនួយជំនាញ សូមពិនិត្យជម្រើសនៅ FixRansomware និង portal វិភាគ sample នៅ app.FixRansomware.com។

មេរៀនសម្រាប់អង្គភាពនៅភ្នំពេញ: កុំអោយកើតឡើងម្តងទៀត

ក្រោយការវាយប្រហារ Purgatory Ransomware ក្រុមគួរធ្វើការកែលម្អ៖

- backup បែប 3-2-1 (មានយ៉ាងហោចណាស់ ១ សន្លឹក offline/immutable)

- កំណត់សិទ្ធិ admin ឲ្យតិច និងពិនិត្យជាប្រចាំ

- បណ្តុះបណ្តាលបុគ្គលិកពី phishing និងការទាញយកឯកសារមិនទំនុកចិត្ត

- មាន checklist incident response ដែលក្រុមអាចអនុវត្តបានភ្លាមៗ

Purgatory Ransomware អាចធ្វើអោយអង្គភាពនៅភ្នំពេញរអាក់រអួលក្នុងពេលខ្លី។ ប៉ុន្តែ ២ ម៉ោងដំបូងដែលគ្រប់គ្រងបាន—ទប់ស្កាត់, រក្សាភស្តុតាង, និងស្ដារវិញតាមលំដាប់—អាចជួយសង្គ្រោះទិន្នន័យ និងអោយការងារត្រឡប់មកវិញបានយ៉ាងសុវត្ថិភាព។