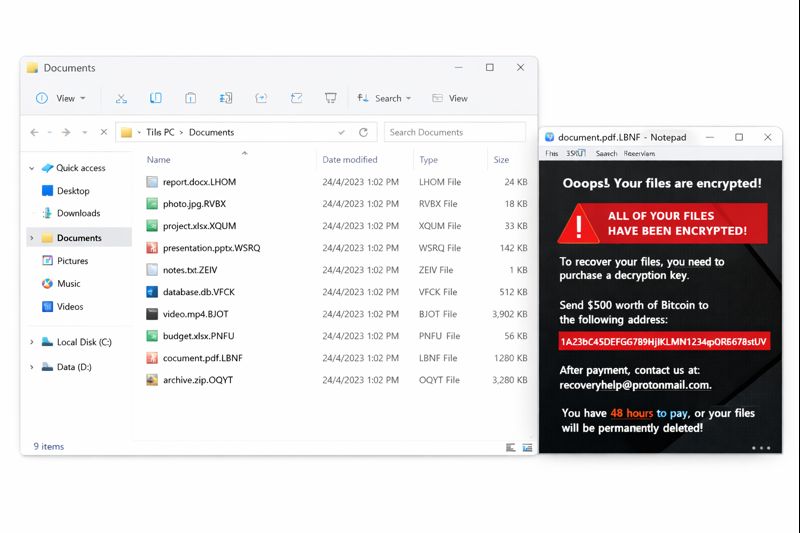

ໃນຄືນໜຶ່ງທີ່ວຽງຈັນ, ພະນັກງານບາງຄົນເຫັນວ່າພາບພື້ນຫຼັງໜ້າຈໍ (desktop wallpaper) ຖືກປ່ຽນເປັນຂໍ້ຄວາມຂູ່ຂວັນ. ເມື່ອເຂົ້າມາເຮັດວຽກໃນຕອນເຊົ້າ, ຟາຍສໍາຄັນຈໍານວນຫຼາຍເປີດບໍ່ໄດ້, ຊື່ຟາຍຖືກປ່ຽນ ແລະຕິດ extension ໃໝ່ 4 ຕົວອັກສອນ (ຕົວຢ່າງ: .q7m2). ພ້ອມກັນນັ້ນ ມີຟາຍຂໍ້ຄວາມເອີ້ນຄ່າໄຖ່ປາກົດຢູ່ຫຼາຍໂຟນເດີ ຊື່ Dark101_read_it.txt. ນີ້ແມ່ນອາການຊັດເຈນຂອງ Dark 101 Ransomware. ແລະບົດຮຽນສໍາຄັນຄື: “ຈ່າຍເງິນ” ບໍ່ແມ່ນທາງອອກທີ່ປອດໄພ.

Dark 101 Ransomware ທໍາໃຫ້ສະຖານະການໃນວຽງຈັນຍໍ້ຫຼຸດແນວໃດ

Ransomware ບໍ່ຈໍາເປັນຕ້ອງ “ດັບທັງລະບົບ” ເພື່ອໃຫ້ທຸລະກິດຊະງັດ. ພຽງແຕ່ລັອກແຟ້ມທີ່ຄົນໃຊ້ທຸກມື້—ເອກະສານວຽກ, ແບບຟອມ, ລາຍງານ—ກໍ່ພໍແລ້ວ. ຜົນຄື:

- ການອະນຸມັດເອກະສານຊ້າລົງ

- ການບໍລິການລູກຄ້າຕິດຂັດ

- ການຕິດຕາມວຽກພາຍໃນຂາດຕອນ

ຄວາມເຈັບປວດບໍ່ໄດ້ຢູ່ທີ່ “ເຄື່ອງມັນດັບ” ແຕ່ຢູ່ທີ່ “ຂໍ້ມູນເປີດບໍ່ໄດ້”.

2 ຊົ່ວໂມງທໍາອິດ: ຢຸດການແຜ່ຂະຫຍາຍກ່ອນ

ຖ້າຢາກກູ້ຄືນໄດ້ຈິງ, ຢ່າເຮັດໃຫ້ມັນແຜ່ຕໍ່. ທີມ IT ຄວນເຮັດແບບນີ້:

- ຕັດ LAN/Internet ອອກຈາກເຄື່ອງທີ່ສົງໄສວ່າຕິດເຊື້ອ

- ປິດ remote access ທີ່ບໍ່ຈໍາເປັນ (VPN/RDP) ແລະກວດບັນຊີ admin

- ແຈ້ງພະນັກງານ: ຢ່າ rename ຟາຍ, ຢ່າ delete ຟາຍ, ຢ່າລອງ tool ສຸ່ມໆ

- ເກັບຫຼັກຖານ: log, ຕົວຢ່າງຟາຍທີ່ຖືກລັອກ, Dark101_read_it.txt, ແລະ screenshot wallpaper

ຂັ້ນຕອນນີ້ຟັງເຫມືອນຊ້າ, ແຕ່ມັນເປັນຕົ້ນທາງຂອງການກູ້ຄືນທີ່ປອດໄພ.

ເປັນຫຍັງ “ຈ່າຍເງິນ” ບໍ່ໄດ້ຊ່ວຍ

ຫຼາຍຄົນເຊື່ອວ່າ ຈ່າຍແລ້ວຈະຈົບ. ແຕ່ໃນຄວາມເປັນຈິງ:

- ບໍ່ມີການຮັບປະກັນວ່າຈະໄດ້ key ທີ່ໃຊ້ໄດ້

- ບາງຄັ້ງ decrypt ໄດ້ບາງສ່ວນ ແລະຟາຍເສຍ

- ຖ້າຂໍ້ມູນຖືກດຶງອອກ ອາດຈະຖືກຂູ່ອີກຮອບ

ດັ່ງນັ້ນຄໍາຖາມທີ່ຖືກຄື: “ຈ່າຍແລ້ວປອດໄພບໍ?” ຄໍາຕອບຄື ບໍ່.

ສໍາລັບແນວທາງມາດຕະຖານ, ອ້າງອີງຄູ່ມື CISA.

ສິ່ງທີ່ໃຊ້ໄດ້ຈິງ: ກູ້ຄືນແບບຄວບຄຸມ

ຫຼັງຈາກ containment, ທີມໄປຕໍ່ດ້ວຍການກູ້ຄືນແບບປອດໄພ:

- clone disk ກ່ອນ

ຢ່າທົດລອງໃສ່ຂໍ້ມູນຕົ້ນສະບັບ. ທົດລອງໃນສໍາເນົາກ່ອນ. - ຫາ backup ທີ່ສະອາດ

restore ໃນ environment ແຍກຕ່າງຫາກ, ກວດຄວາມຖືກຕ້ອງ, ແລ້ວຄ່ອຍນໍາກັບເຂົ້າ production. - ຈັດລໍາດັບຄວາມສໍາຄັນ

ກູ້ຟາຍທີ່ກະທົບຕໍ່ວຽກທັນທີກ່ອນ, ອາຄີບ/ຟາຍເກົ່າຄ່ອຍຕາມ. - ເຕີມຊ່ອງວ່າງຂໍ້ມູນ

ນໍາຟາຍຈາກ email attachment, export ຈາກລະບົບອື່ນ, ຫຼືເຄື່ອງທີ່ບໍ່ຕິດເຊື້ອ ມາຊ່ວຍຟື້ນຟູ. - ທົດສອບ workflow ກ່ອນເປີດໃຊ້ອີກຄັ້ງ

ເປີດ→ແກ້→ບັນທຶກ→ແບ່ງປັນ→ກວດສອບ. ຜ່ານແລ້ວຄ່ອຍເປີດໃຫ້ທຸກຄົນ.

ຖ້າຈໍາເປັນຕ້ອງໃຫ້ຜູ້ຊ່ຽວຊານຊ່ວຍ, ສາມາດເບິ່ງທາງເລືອກໄດ້ທີ່ FixRansomware ແລະສົ່ງ sample ທີ່ app.FixRansomware.com.

ບົດຮຽນສໍາຄັນສໍາລັບວຽງຈັນ

ຫຼັງຈາກ Ransomware, ສິ່ງທີ່ຄວນປັບປຸງແມ່ນ:

- backup ແບບ 3-2-1 (ຢ່າງນ້ອຍ 1 ສໍາເນົາ offline/immutable)

- ຈໍາກັດ admin privilege ແລະກວດສອບສະເໝີ

- ຝຶກພະນັກງານເລື່ອງ phishing ແລະ download ທີ່ບໍ່ໜ້າເຊື່ອຖື

- ມີ checklist ຕອບໂຕ ransomware ທີ່ທຸກຄົນເຂົ້າໃຈ

Dark 101 Ransomware ເຮັດໃຫ້ວຽງຈັນສັບສົນໄດ້ໃນຄືນດຽວ. ແຕ່ການກູ້ຄືນທີ່ປອດໄພມາຈາກການຄວບຄຸມ, ການກວດສອບ, ແລະການຟື້ນຟູຈາກແຫຼ່ງທີ່ເຊື່ອຖືໄດ້—not ຈາກການຈ່າຍເງິນດ້ວຍຄວາມຕື່ນຕົກ.