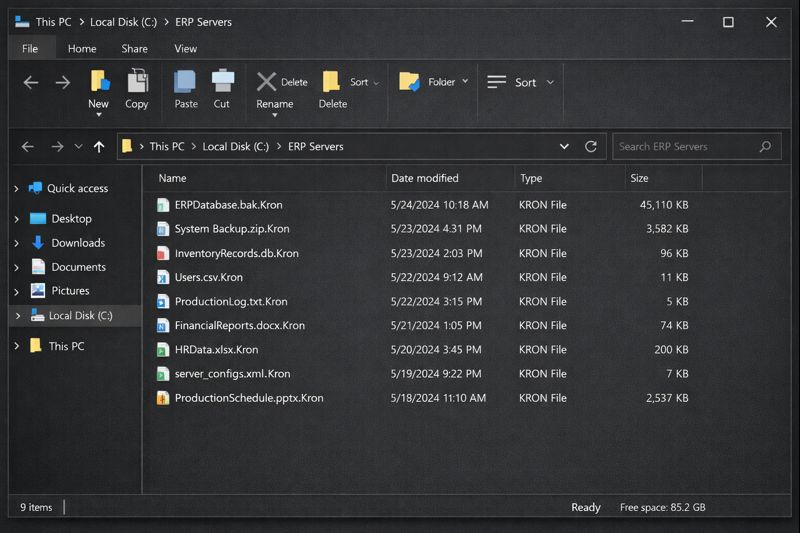

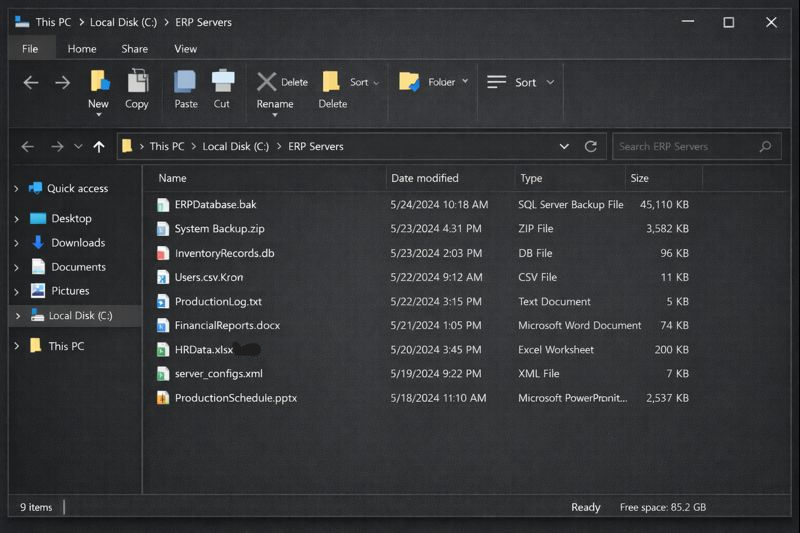

A manhã parecia normal numa empresa em Lisboa até que o ERP começou a falhar. Pedidos não eram gravados, notas fiscais não eram emitidas e alguns módulos simplesmente deixaram de abrir. Ao analisar os servidores, a equipa de TI descobriu que ficheiros críticos tinham sido renomeados com a extensão .Kron e que nas pastas do ERP surgira um ficheiro de instruções de resgate chamado R3ADM3.txt. Estava confirmado: Kron Ransomware tinha atingido os servidores de ERP e colocado em risco o coração operacional do negócio.

A partir daí, as decisões tomadas nas horas seguintes iriam determinar se a empresa enfrentaria semanas de caos ou um processo de recuperação controlado.

Como o Kron Ransomware afetou o ERP em Lisboa

O ataque não desligou toda a infraestrutura, mas atingiu exatamente o ponto mais sensível:

- Bases de dados e ficheiros de configuração usados pelo ERP ficaram cifrados.

- Integrações com faturação, logística e stock deixaram de funcionar.

- Relatórios financeiros e operacionais passaram a dar erro ou aparecer vazios.

Na prática, a organização deixou de conseguir registar vendas, controlar inventário e acompanhar fluxos de caixa em tempo real. O impacto nos servidores de ERP em Lisboa foi direto sobre operações, não apenas sobre “ficheiros técnicos”.

Contenção imediata: parar o dano antes de tentar “consertar”

O primeiro reflexo de muita gente é reiniciar tudo ou procurar “ferramentas mágicas” na internet. A equipa de TI, porém, focou-se primeiro em conter o ataque:

- Desligou da rede os servidores de ERP e o armazenamento diretamente ligado a eles.

- Desativou acessos remotos não essenciais e contas administrativas antigas ou suspeitas.

- Alertou os utilizadores para não abrirem ficheiros estranhos nem instalarem programas de origem desconhecida.

- Guardou registos de sistema e algumas amostras cifradas para futura análise forense.

Com isso, Kron Ransomware deixou de se propagar para outros servidores e estações de trabalho, protegendo, por exemplo, sistemas de e-mail, ficheiros partilhados e cópias de segurança que ainda estavam limpas.

Explicar à gestão o que aconteceu, em linguagem de negócio

Depois de estabilizar o ambiente, foi preciso explicar o cenário à direção em termos simples e objetivos:

- O que está em baixo: o ERP principal, integrações com stock, faturação e relatórios de gestão.

- O que continua a funcionar: e-mail, algumas aplicações em nuvem e serviços que não dependiam diretamente do ERP.

- O que está em risco: faturação, cumprimento de prazos, confiança de clientes e parceiros, além de potenciais perdas financeiras se o problema se prolongar.

Com este enquadramento, a gestão percebeu que se tratava de um incidente grave de Kron Ransomware, mas que poderia ser gerido com um plano de resposta estruturado, em vez de recorrer de imediato ao pagamento do resgate.

Avaliação técnica e apoio especializado

Alinhadas as expectativas com a gestão, a equipa entrou numa fase de avaliação técnica mais profunda:

- Mapeou quais bases de dados, diretórios e serviços do ERP tinham sido cifrados.

- Verificou onde residiam os dados de origem (bases de dados, sistemas externos, integrações).

- Auditou o esquema de backups: frequência, localização, existência de cópias offline ou fora do local.

Com amostras e logs em mãos, a empresa contactou especialistas através de FixRansomware.com e enviou ficheiros para análise pela plataforma segura app.FixRansomware.com. O objetivo foi confirmar o comportamento do Kron Ransomware, avaliar hipóteses de recuperação e evitar tentativas perigosas que pudessem piorar a situação.

Como referência de boas práticas, a equipa também recorreu ao guia oficial da CISA em StopRansomware que enfatiza o isolamento de sistemas, a análise estruturada e a restauração a partir de fontes confiáveis.

Trazer os servidores de ERP de volta à produção

Com um diagnóstico mais claro, foi definido um plano de recuperação focado em retomar as operações:

- Clonar antes de mexer nos discos de produção

Os volumes que suportavam o ERP foram clonados a nível de setor. Todas as experiências, testes e eventuais tentativas de desencriptação foram feitas nos clones, mantendo os discos originais intactos. - Validar backups limpos e pontos de restauração

Backups anteriores ao ataque foram restaurados num ambiente isolado para validação. Assim que confirmada a integridade, passaram a servir de base para reconstruir as bases de dados e ficheiros críticos do ERP. - Restaurar por ordem de prioridade de negócio

Primeiro foram recuperados módulos ligados a faturação, encomendas, stock e tesouraria; áreas menos críticas e histórico antigo ficaram para fases posteriores. - Reconstruir dados recentes em falta

Onde os backups não cobriam os dias ou horas imediatamente anteriores ao ataque, as equipas recorreram a exportações de sistemas externos, ficheiros locais ainda íntegros e e-mails de confirmação para reconstruir movimentos. Cada ajuste foi documentado e validado por responsáveis de área. - Testar processos de ponta a ponta antes de reabrir o acesso

Só após simular processos completos — registar encomenda, faturar, movimentar stock, gerar relatórios — é que o acesso ao ERP restaurado foi devolvido aos utilizadores em Lisboa.

Lições do caso Kron Ransomware em Lisboa

No final, a organização conseguiu trazer os servidores de ERP de volta à produção sem pagar resgate. O incidente de Kron Ransomware deixou lições importantes:

- Servidores de ERP são ativos críticos e exigem backups em várias camadas, incluindo pelo menos uma cópia offline ou imutável.

- Acesso remoto e contas privilegiadas precisam de controlos rigorosos, revisão periódica e, idealmente, autenticação multifator.

- Um plano de resposta a incidentes simples, escrito e conhecido por TI e gestão reduz drasticamente o tempo de reação e o nível de confusão.

O caso mostrou como o Kron Ransomware pode paralisar um ERP em Lisboa, mas também provou que contenção disciplinada, comunicação clara e apoio especializado podem devolver as operações ao normal e deixar a empresa mais resiliente do que antes.