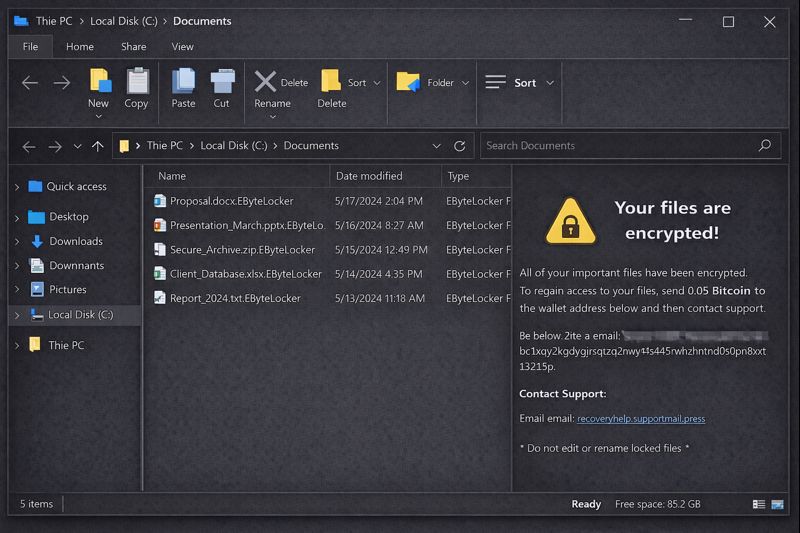

Когда сотрудники московского офиса пришли на работу, проблемы сначала казались «обычными сбоями»: внутренние приложения подвисали, общие папки открывались с задержкой, а некоторые документы перестали открываться вовсе. Через несколько часов ИТ-отдел заметил, что часть файлов на сервере получила новое расширение .EByteLocker, а на рабочих станциях появился изменённый фон рабочего стола и файл с инструкциями Decryption Instructions.txt. Стало ясно: офис столкнулся с атакой EByte Locker Ransomware, и от действий в первые часы зависело, превратится ли инцидент в катастрофу или в управляемый сценарий восстановления.

Как EByte Locker Ransomware нарушил работу московского офиса

EByte Locker Ransomware не обрушил инфраструктуру мгновенно. Он ударил по самому важному для повседневной работы:

- общим сетевым папкам с документами по клиентам, договорам и отчётности;

- рабочим файлам отделов продаж, бухгалтерии и юристов;

- приложениям, которые используют эти файлы как источник данных.

С точки зрения пользователей это выглядело как «всё тормозит и ничего не открывается». На практике же организация потеряла оперативный доступ к критически важным данным, и нормальная работа отделов в Москве остановилась.

Первые 24 часа: приоритет — локализовать, а не “чинить всё сразу”

В первые 24 часа главная задача команды — локализация (containment), а не хаотичный ремонт.

Были выполнены ключевые шаги:

- отключены от сети (LAN и интернет) сервера и рабочие станции с признаками EByte Locker Ransomware;

- временно ограничен удалённый доступ (VPN/RDP), пересмотрены привилегированные учётные записи;

- сотрудникам официально запретили переименовывать зашифрованные файлы, устанавливать «чудо-утилиты» из интернета и пытаться «починить» всё самостоятельно;

- собраны логи, несколько образцов зашифрованных файлов, копии экранов с требованием выкупа и техническими деталями.

Благодаря этому атака не распространилась дальше — на резервные хранилища, дополнительные серверы или ноутбуки, которые ещё оставались чистыми.

Объяснение руководству: язык бизнеса, а не только ИТ-термины

Чтобы получить поддержку и ресурсы, ИТ-команда должна была объяснить ситуацию руководству в терминах бизнеса:

- Что пострадало: общие файловые ресурсы, документы для клиентов, часть отчётности и внутренние рабочие материалы.

- Что продолжает работать: электронная почта, некоторые облачные сервисы, системы, не завязанные на поражённые файлы.

- Какие риски: срывы сроков, проблемы с обязательствами перед клиентами и регуляторами, репутационные потери.

Такое объяснение помогло избежать паники и решения «сразу заплатить выкуп», переключив фокус на структурированный процесс восстановления после EByte Locker Ransomware.

Почему платить выкуп — плохая стратегия

Сообщения от вымогателей обычно обещают полный доступ к данным после оплаты, но реальность другая:

- нет гарантий, что ключ расшифровки вообще будет предоставлен или будет работать;

- злоумышленники могли уже скопировать данные и использовать их для повторного шантажа;

- оплата выкупа делает организацию привлекательной целью и для других групп.

Официальные рекомендации, такие как CISA StopRansomware Ransomware Guide прямо рекомендуют фокусироваться на изоляции, анализе и восстановлении из доверенных источников, а не на переговорах с преступниками.

Техническая оценка и привлечение специалистов по ransomware

После локализации команда перешла к системной оценке ущерба:

- составила список серверов, рабочих станций и сетевых ресурсов, затронутых EByte Locker Ransomware;

- определила, где хранится «истина» по данным: базы данных, внешние системы, бумажные архивы;

- проанализировала архитектуру резервного копирования и наличие offline/offsite-копий до момента атаки.

Затем организация привлекла внешних специалистов по восстановлению после ransomware:

- изучила варианты на FixRansomware.com;

- через защищённый портал app.FixRansomware.com передала ограниченный набор зашифрованных файлов для первичного анализа.

Все тесты и возможные попытки расшифровки проводились на клонах дисков, а не на оригинальных носителях, чтобы не ухудшить ситуацию.

Как удалось безопасно вернуть данные и работу офиса

Совместно с экспертами был выстроен план восстановления:

- Создание образов (клонов) поражённых дисков для сохранения исходного состояния.

- Поиск и проверка “чистых” резервных копий, сделанных до инфицирования, с тестовым развёртыванием в изолированной среде.

- Приоритизация восстановления по бизнес-ценности:

- сначала — документы и файлы, необходимые для текущих проектов и обязательств,

- затем — исторические архивы.

- Восполнение “пробелов” (периодов без backup) за счёт:

- вложений в письмах,

- выгрузок из внешних систем,

- копий файлов на не поражённых устройствах.

- Тестирование “сквозных” бизнес-процессов (от открытия документа до формирования отчёта), а уже потом — постепенное открытие доступа сотрудникам.

В итоге критически важные данные смогли восстановить без оплаты выкупа, а офис в Москве вернулся к нормальной работе.

Выводы после атаки EByte Locker Ransomware в московском офисе

Из этого кейса организация вынесла несколько ключевых уроков:

- общие файловые ресурсы и внутренние серверы нужно рассматривать как критическую инфраструктуру, а не «просто файловую шару»;

- резервное копирование должно быть многоуровневым, с наличием хотя бы одной offline/immutable-копии;

- доступ с повышенными правами и удалённый доступ должны регулярно пересматриваться и защищаться MFA;

- простой и понятный план реагирования на ransomware для ИТ и руководства сокращает время простоя и снижает хаос.

Этот случай показал: EByte Locker Ransomware способен серьёзно нарушить работу офиса в Москве, но при дисциплинированной локализации, прозрачной коммуникации и работе с профильными специалистами через FixRansomware.com данные можно вернуть безопасно и без финансирования преступников.