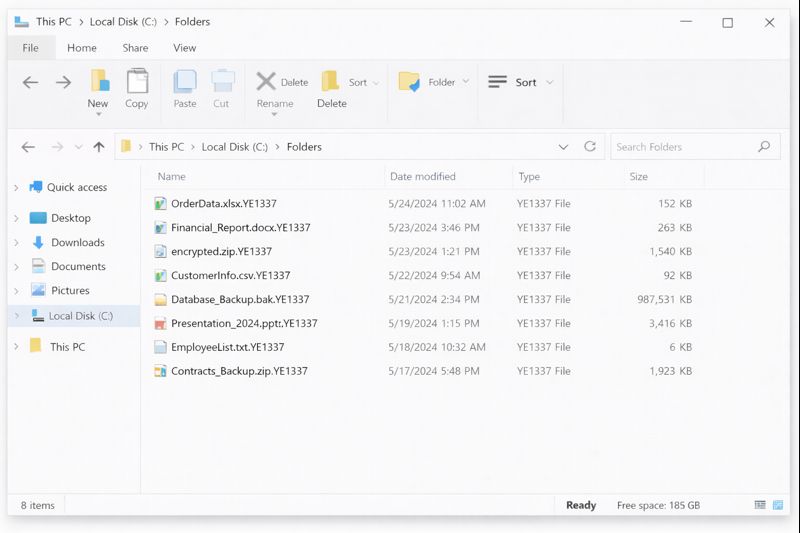

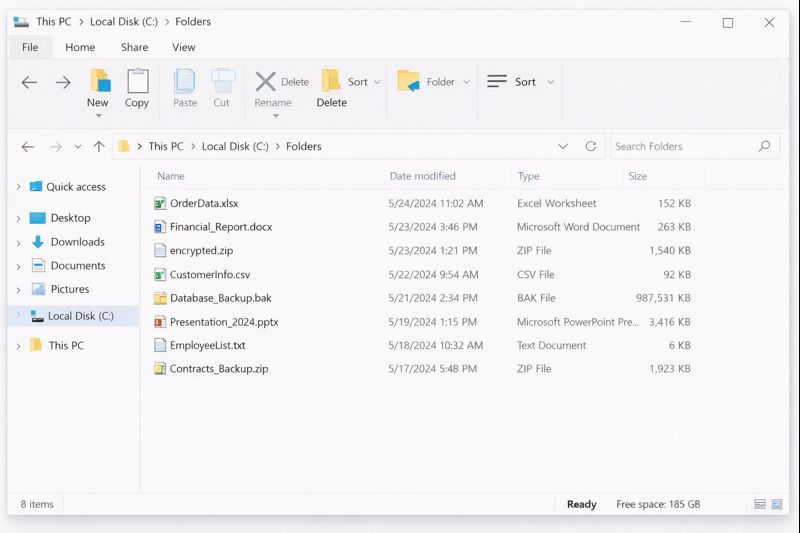

Khi nhân viên tại một công ty ở Hà Nội bắt đầu ca sáng, mọi thứ chỉ “hơi chậm”. Một số ứng dụng nội bộ khó đăng nhập, folder chung trên mạng nội bộ (LAN) báo lỗi, còn file báo cáo không mở được. Chỉ ít giờ sau, bộ phận IT phát hiện hàng loạt dữ liệu quan trọng đã bị đổi sang đuôi .YE1337, xuất hiện file ghi chú tống tiền YE1337_read_me.txt và thậm chí hình nền desktop bị thay đổi. Lúc này, không còn nghi ngờ gì nữa: YE1337 Ransomware đang tấn công hệ thống mạng của công ty.

24 giờ đầu tiên sẽ quyết định liệu doanh nghiệp có rơi vào tình trạng hỗn loạn kéo dài hay không.

YE1337 Ransomware đã “đánh gục” mạng nội bộ ở Hà Nội như thế nào?

YE1337 Ransomware không làm tắt hết máy chủ ngay lập tức. Email và một số dịch vụ cloud vẫn hoạt động. Nhưng:

- File chia sẻ của các phòng ban (kế toán, kinh doanh, nhân sự) bị mã hóa.

- Báo cáo xuất từ ERP/CRM không còn sử dụng được.

- Một số ứng dụng nội bộ phụ thuộc share folder bắt đầu lỗi liên tục.

Mạng nội bộ của công ty tại Hà Nội vẫn còn hoạt động, nhưng dữ liệu cốt lõi cần thiết cho hoạt động kinh doanh hiện đang bị khóa.

24 giờ đầu tiên: ưu tiên số 1 là cô lập, không phải “chữa cháy” vội

Phản ứng tự nhiên của nhiều người là khởi động lại máy chủ. Thực tế, bước quan trọng nhất là cô lập:

- Ngắt kết nối mạng (LAN/Internet) của các máy chủ và máy trạm nghi bị nhiễm.

- Vô hiệu hóa truy cập từ xa, tài khoản admin cũ hoặc ít dùng.

- Yêu cầu nhân viên không mở thêm file lạ, không cài bất kỳ công cụ “miễn phí”.

- Lưu lại log, chụp màn hình, và backup mẫu một số file đã mã hóa để phân tích.

Phương pháp này giúp ngăn chặn phần mềm tống tiền YE1337 lây lan sang các máy chủ vẫn còn sạch.

Giải thích tình hình cho ban lãnh đạo bằng ngôn ngữ kinh doanh

Sau khi tạm ổn phần kỹ thuật, IT cần báo cáo ngắn gọn, dễ hiểu:

- Cái gì đang bị ảnh hưởng: file khách hàng, hợp đồng, tài liệu nội bộ, một phần ứng dụng nội bộ.

- Cái gì vẫn hoạt động: email, một số dịch vụ bên ngoài, hệ thống không phụ thuộc file đã mã hóa.

- Rủi ro chính: chậm trễ xử lý đơn hàng, khó đáp ứng cam kết với khách hàng, nguy cơ mất dữ liệu nếu xử lý sai.

Cách trình bày này giúp lãnh đạo hiểu đây là sự cố nghiêm trọng liên quan đến YE1337 Ransomware, nhưng hoàn toàn có thể xây dựng lộ trình phục hồi thay vì hoảng loạn và vội vàng trả tiền chuộc.

Tuyệt đối không vội trả tiền chuộc

Tin nhắn trong YE1337_read_me.txt thường hứa hẹn: trả tiền, sẽ có key giải mã. Thực tế:

- Không có bảo đảm 100% dữ liệu sẽ được khôi phục.

- Tội phạm có thể giữ lại dữ liệu để tống tiền lần hai (double extortion).

- Doanh nghiệp tự biến mình thành “con mồi dễ ăn” cho các nhóm khác.

Các cơ quan như CISA, thông qua Hướng dẫn về Ransomware StopRansomware khuyến nghị tập trung vào việc cách ly.

Đánh giá kỹ thuật và lập kế hoạch phục hồi

Sau khi hệ thống đã được cô lập, đội ngũ kỹ thuật cần:

- Liệt kê những máy chủ, folder, database bị YE1337 Ransomware mã hóa.

- Kiểm tra nguồn dữ liệu gốc: database, hệ thống SaaS, đối tác bên ngoài.

- Đánh giá hệ thống backup: có bản sao offline/offsite không, thời điểm gần nhất còn sạch là lúc nào.

Ở bước này, việc làm việc cùng chuyên gia phục hồi ransomware là rất quan trọng. Doanh nghiệp có thể:

- Gửi mẫu file bị mã hóa qua cổng an toàn tại app.FixRansomware.com.

- Tìm hiểu chi tiết quy trình và lựa chọn dịch vụ tại FixRansomware.com.

Mục tiêu là xác định: biến thể YE1337 ransomware nào đang tấn công và có thể được khôi phục.

Các bước phục hồi: từ “tê liệt” tới chạy lại an toàn

Kế hoạch phục hồi điển hình gồm:

- Clone ổ đĩa bị nhiễm

Toàn bộ thử nghiệm, kể cả thử giải mã, đều thực hiện trên bản sao (clone), không trực tiếp trên ổ gốc. - Phục hồi từ backup sạch

Tìm bản backup trước thời điểm YE1337 Ransomware tấn công, khôi phục trong môi trường cách ly để kiểm tra. - Ưu tiên theo giá trị kinh doanh

Dữ liệu liên quan doanh thu, hợp đồng, vận hành hiện tại được ưu tiên khôi phục trước; dữ liệu cũ xử lý sau. - Lấp “khoảng trống dữ liệu”

Nếu có khoảng thời gian chưa được backup, có thể tái tạo dữ liệu từ file đính kèm email, xuất dữ liệu từ hệ thống khác, hoặc file còn nguyên trên thiết bị không bị nhiễm. - Kiểm thử trước khi mở lại cho người dùng

Chỉ khi các quy trình chính (bán hàng, ký hợp đồng, báo cáo) chạy ổn định, mới cho toàn bộ nhân viên sử dụng lại hệ thống.

Bài học từ sự cố YE1337 Ransomware ở Hà Nội

Từ case này, có vài bài học lớn:

- Hệ thống mạng nội bộ và file chia sẻ phải được bảo vệ như tài sản “cực kỳ quan trọng”, với backup nhiều lớp, có bản offline/immutable.

- Quyền truy cập admin và truy cập từ xa cần được quản lý chặt, kích hoạt xác thực nhiều lớp nếu có thể.

- Doanh nghiệp nên có sẵn quy trình phản ứng với ransomware, dù là bản đơn giản, để 24 giờ đầu không rơi vào hỗn loạn.

YE1337 Ransomware có thể khiến mạng nội bộ ở Hà Nội tê liệt, nhưng với cô lập kịp thời, giao tiếp rõ ràng và kế hoạch phục hồi được dẫn dắt bởi chuyên gia như FixRansomware, dữ liệu vẫn có thể được khôi phục một cách an toàn, thay vì phải đầu hàng trước tiền chuộc.