某个工作日早上,北京一间公司的员工发现:共享文件夹里的文档突然打不开、常用 Excel 报表报错、有的文件夹甚至“空了”。不久之后,IT 团队在文件服务器上发现,大量文件被改名,后缀变成类似 .a9Qx 这样由 4 个随机字符组成的扩展名,并且每个关键目录里多出一个赎金说明文件 read_it.txt,部分电脑的桌面壁纸也被强制更换为勒索界面。 到这里已经很清楚——公司中了 LucKY_Gh0$t Ransomware,共享文件夹被全面接管。如果前 24 小时处理不好,损失会被放大;但如果步骤正确,数据依然有机会 安全恢复。

LucKY_Gh0$t Ransomware 如何攻陷北京办公室的共享文件夹

这次攻击的特点不是“全网瞬间黑屏”,而是先悄悄锁死数据:

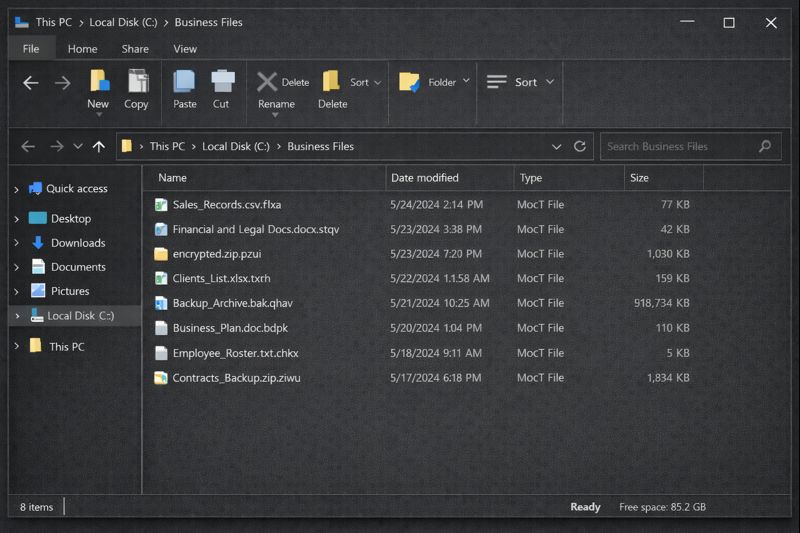

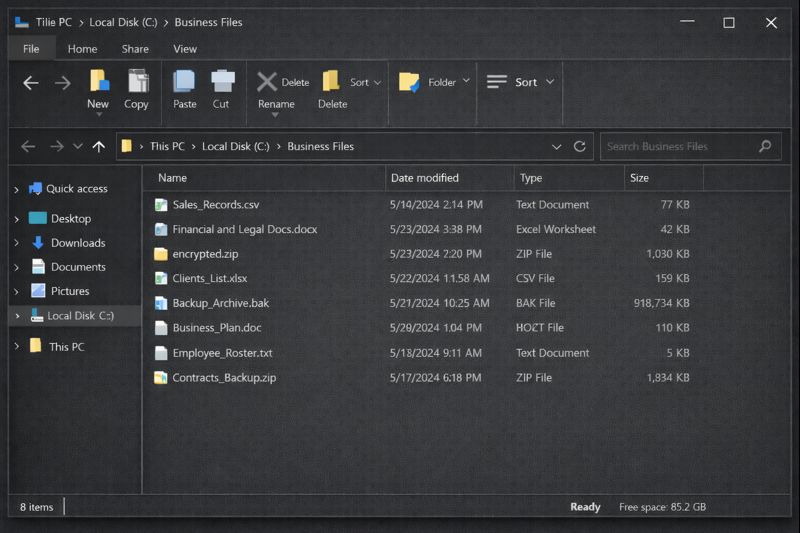

- 部门共享文件夹(销售、财务、人力、项目组)中的文档被加密,扩展名变成 4 位随机字符。

- 常用报表、合同、客户资料都无法打开,系统提示“文件损坏”或“不支持的格式”。

- 部分员工登录后,桌面壁纸自动被勒索信息替换,提示联系攻击者并支付赎金。

表面上看,局域网、甚至部分系统仍然“在线”;但对业务来说,最重要的——共享数据,已经几乎全部被 LucKY_Gh0$t 勒索软件 控制。

前 24 小时:先控制局面,而不是急着“修好”

在真实案例中,很多公司在早期犯的错误,比勒索软件本身造成的伤害还大。针对 LucKY_Gh0$t勒索软件,前 24 小时建议这样做:

- 立刻隔离受感染设备

- 断开受感染服务器和工作站的网络连接(包括内网和互联网)。

- 暂停与共享文件夹有关的批处理任务、计划任务和同步进程。

- 禁止随意尝试“土办法”

- 不要随意重命名、移动或覆盖被加密的文件。

- 不要从搜索引擎随便下载所谓“万能解密工具”。

- 保留证据和样本

- 备份一小部分已加密文件和

read_it.txt赎金说明。 - 保存系统日志、事件记录,为后续分析和法律合规做准备。

- 备份一小部分已加密文件和

控制住局面,才有可能进行后续的专业 数据恢复(Decrypt Ransomware)。

向管理层解释:用业务语言说明风险

技术团队需要用业务视角给管理层一个清晰的总结:

- 受到影响的范围: 共享文件夹中的客户资料、合同文件、内部报表等。

- 目前仍可用的系统: 邮件、部分云服务以及不依赖这些共享文件的数据系统。

- 主要业务风险:

- 合同、付款、交付进度无法实时确认;

- 审计、合规、税务报表可能被延误;

- 若处理不当,存在长期数据丢失和声誉风险。

这样,管理层会明白这是一次严重的 LucKY_Gh0$t 勒索软件 安全事件,但同时也能接受:需要按步骤执行,而不是立刻掏钱给攻击者。

为什么不建议立刻支付赎金

勒索信息通常会告诉你:“付款就给解密工具”。但现实往往是:

- 没有任何法律或技术保证攻击者真的会提供可用的解密密钥。

- 数据可能已经被窃取,仍然可能发生“二次勒索”(double extortion)。

- 一旦支付赎金,反而证明你是“愿意付钱的目标”,容易被再次攻击。

包括 CISA 在内的官方机构在其 StopRansomware Ransomware Guide 中明确建议: 优先考虑隔离、调查和从可信备份中恢复,而不是匆忙与黑客谈判。

技术评估与专业解密支持

在北京的这个案例中,技术团队和外部专家一起做了几件关键的事:

- 识别 LucKY_Gh0$t勒索软件 的特征、加密行为和影响范围;

- 检查是否存在仍然干净的备份(本地备份、异地备份或云端副本);

- 评估哪些数据必须优先恢复(正在执行的合同、应收应付、关键项目文件)。

企业可以通过以下方式获取专业的解密与恢复支持:

- 浏览 FixRansomware.com,了解针对不同勒索软件家族的恢复思路和服务流程;

- 通过安全的上传入口 app.FixRansomware.com 提交少量加密文件样本,获取初步技术评估。

与其在生产环境上“瞎试”,不如让专业团队在磁盘克隆副本上进行分析和解密尝试,避免对原始数据造成不可逆的二次破坏。

如何一步步把共享文件夹的文件拿回来

一个比较健康、可审计的恢复流程通常包括:

- 对受感染磁盘做完整克隆,确保原始证据和数据被妥善保存。

- 在独立环境中,从干净备份恢复共享文件夹和相关配置。

- 按业务优先级恢复:

- 先是客户资料和合同文件,

- 再是内部报表、历史档案等。

- 对于备份覆盖不到的时间段,利用:

- 邮件附件、

- 其他系统导出的数据、

- 仍然完好的本地副本,

来重建缺失数据。

- 在重新开放共享访问前,让业务部门做一轮完整验证,确认关键流程(报价、签约、对账)可以正常运行。

从 LucKY_Gh0$t Ransomware 事件中吸取的长期教训

这次北京办公室的 LucKY_Gh0$t勒索软件 事件,为企业上了几堂很现实的课:

- 共享文件夹和文件服务器必须被视为关键资产,需要有多层、包含离线或不可篡改副本的备份策略。

- 远程访问和管理员账号要有严格的权限和审计机制。

- 企业需要预先准备一个简明的勒索软件应急预案,而不是在事发当天临时想对策。

最重要的是:

遇到类似 LucKY_Gh0$t勒索软件 接管共享文件夹的情况时,与其慌乱中乱动数据、甚至直接给攻击者打钱,不如借助像 FixRansomware.com 这样的专业 Decrypt Ransomware 服务,用可控、可解释、可审计的方式把文件安全地拿回来。