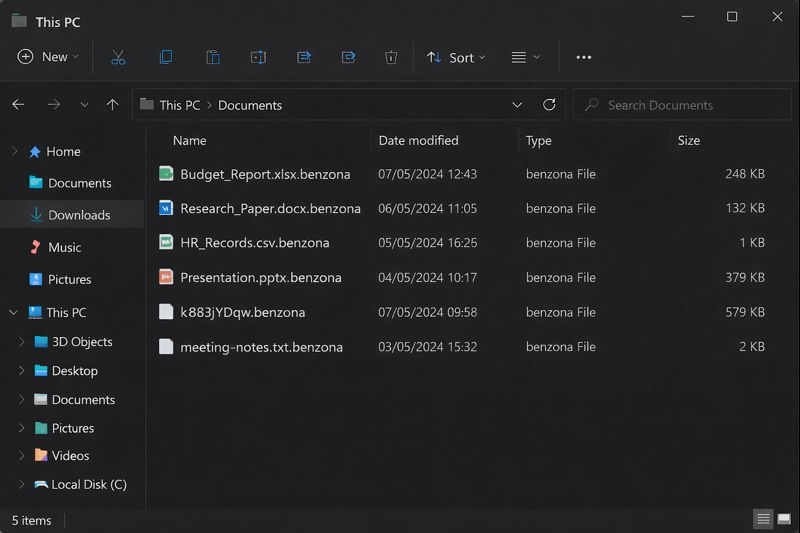

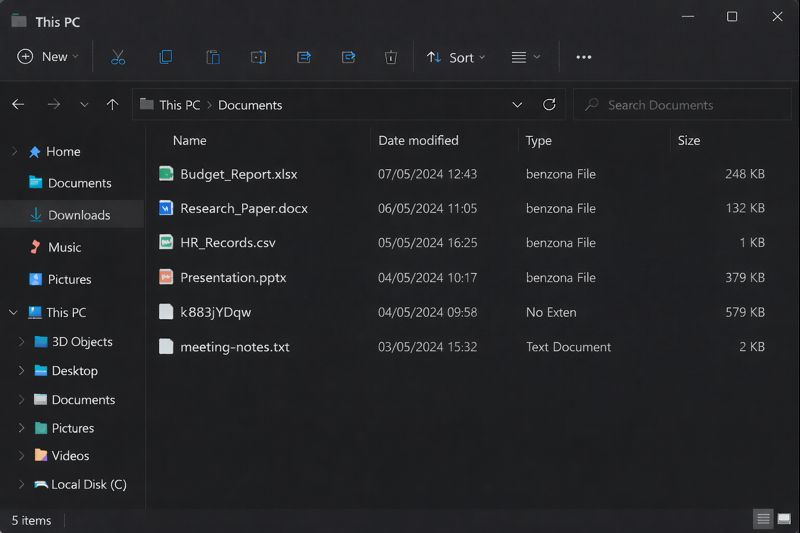

Di sebuah bisnis di Pontianak, masalah mulai terasa saat beberapa user mengeluh “file di server nggak kebuka” dan laporan rutin gagal diekspor. Setelah dicek, tim IT menemukan banyak file di penyimpanan bersama berubah nama dengan ekstensi .benzona, dan di setiap folder utama muncul catatan ancaman RECOVERY_INFO.txt. Lebih parah lagi, ketika mereka membuka storage backup, kondisi serupa juga terjadi: backup ikut terenkripsi. Jelas, ini serangan Benzona Ransomware dengan skenario terburuk—penyimpanan utama dan backup sama-sama kena.

Di titik ini, banyak orang langsung pasrah. Padahal masih ada jalan keluar, asalkan langkahnya terukur dan tidak gegabah.

Terima dulu fakta: backup terinfeksi bukan berarti game over

Pertama, jangan buru-buru menyimpulkan bahwa semua data hilang. Dalam banyak kasus:

- Tidak semua snapshot/versi backup terkena di waktu yang sama.

- Masih ada endpoint (laptop/PC staf) yang menyimpan salinan file penting.

- Ada jejak data di email, export laporan, atau sistem eksternal lain.

Jadi meskipun penyimpanan file dan backup di Pontianak sama-sama kena Benzona Ransomware, masih cukup alasan untuk melakukan recovery cerdas, bukan menyerah lalu asal bayar tebusan.

Containment dulu: hentikan kerusakan akibat Benzona Ransomware

Langkah awal yang wajib dilakukan:

- Putus koneksi server file dan storage backup dari jaringan (LAN dan internet).

- Nonaktifkan akses remote (RDP, VPN) yang tidak benar-benar penting.

- Instruksikan semua staf tidak membuka file terenkripsi atau menjalankan “alat pembersih” yang mereka temukan di internet.

- Simpan sampel file terenkripsi dan log sistem untuk analisa forensik.

Containment ini mencegah Benzona Ransomware menjalar ke sistem lain yang mungkin masih bersih, misalnya server aplikasi, database, atau cloud storage yang belum terhubung saat serangan.

Jelaskan situasi ke manajemen: masalahnya apa, opsinya apa

Supaya manajemen tidak panik dan tidak memaksa keputusan salah (misalnya langsung bayar), perlu penjelasan singkat dalam bahasa bisnis:

- Yang lumpuh: penyimpanan file utama dan sebagian backup, sehingga laporan, dokumen operasional, dan arsip sulit diakses.

- Yang masih berjalan: email, komunikasi pelanggan, beberapa aplikasi cloud.

- Risiko: keterlambatan layanan, sulit audit, dan potensi kerugian finansial jika recovery berlarut.

Dengan gambaran ini, manajemen bisa menyetujui fokus resource ke pemulihan, termasuk kemungkinan melibatkan pihak spesialis.

Jangan tergesa-gesa membayar tebusan Benzona Ransomware

Meskipun file .benzona dan backup ikut terkunci, bayar tebusan tetap langkah paling berisiko:

- Tidak ada jaminan kunci decrypt berfungsi untuk semua file.

- Data sudah bisa saja dicuri dan digunakan untuk pemerasan lanjutan.

- Anda mendanai kejahatan dan menandai bisnis sendiri sebagai target empuk.

Panduan seperti CISA Ransomware Guide di situs CISA jelas mendorong organisasi untuk mengutamakan pemulihan teknis dan pencegahan, bukan negosiasi.

Audit backup: mana yang benar-benar mati, mana yang masih bisa diselamatkan

Fokus berikutnya: audit struktur backup dengan tenang dan sistematis.

Cek:

- Apakah semua titik backup terkoneksi saat serangan, atau ada media yang sedang offline.

- Versi atau snapshot mana yang pertama kali memperlihatkan tanda-tanda

.benzona. - Apakah ada backup lama yang masih bersih tapi lebih jadul (misalnya minus beberapa hari data).

Kadang skenario realistisnya adalah menggabungkan:

backup lama + rekonstruksi data terbaru dari email, export, dan file di endpoint yang selamat.

Susun strategi recovery bertahap, bukan “sekali angkat semua”

Kerangka recovery yang rasional untuk kasus Pontianak:

- Buat image/clone dari storage yang kena

Semua eksperimen dan uji decrypt dikerjakan di clone, bukan di disk asli, supaya tetap ada jalan mundur. - Prioritaskan data paling krusial

Dahulukan folder yang berisi dokumen penjualan, kontrak berjalan, laporan keuangan aktif, dan file yang langsung terkait cashflow. Arsip lama bisa belakangan. - Gabungkan sumber data

Manfaatkan:- Backup yang masih bersih (meski agak lama),

- File di laptop staf,

- Attachment email,

- Export laporan dari sistem lain (ERP, accounting, dsb.).

- Dokumentasikan semua langkah

Setiap rekonstruksi manual dicatat: asal data dari mana, tanggal, siapa yang mengonfirmasi. Ini penting untuk audit dan mengurangi sengketa di kemudian hari.

Libatkan FixRansomware.com saat kasus sudah berat

Kalau internal IT terbatas, atau struktur storage kompleks, Anda bisa:

- Mengunjungi https://fixransomware.com untuk memahami alur layanan recovery Benzona dan ransomware lain.

- Mengunggah sampel file terenkripsi via portal aman https://app.fixransomware.com untuk mendapat analisa awal dan opsi teknis yang realistis.

Dengan begitu, langkah yang diambil berbasis pengalaman kasus nyata, bukan coba-coba yang justru memperparah kerusakan.

Jadikan insiden Benzona Ransomware di Pontianak sebagai titik balik

Setelah penyimpanan file dan data inti berhasil kembali online, jangan anggap selesai.

Minimal lakukan:

- Desain ulang strategi backup (on-site, off-site, dan satu lapisan offline/immutable).

- Perketat akses ke server file dan backup dengan MFA dan prinsip least privilege.

- Edukasi karyawan soal phishing, lampiran mencurigakan, dan bahaya software bajakan.

Dengan cara itu, insiden Benzona Ransomware di Pontianak bukan cuma ditutup dengan “selamat dari bencana”, tapi jadi titik balik untuk membangun sistem yang jauh lebih tahan banting di masa depan.