Infeksi PDN Kominfo Ransomware disebabkan oleh ransomware LockBit, yang merupakan bagian dari keluarga ransomware Dharma/Crysis. Sementara itu, ransomware Lord Bomani berasal dari keluarga ransomware GlobeImposter. Meskipun berasal dari keluarga yang berbeda, kedua ransomware ini memiliki beberapa kesamaan yang menghubungkan mereka.

Baik LockBit maupun Lord Bomani mengenkripsi data korban dan meminta tebusan dalam bentuk mata uang kripto. Keduanya dapat didistribusikan melalui email phishing dan exploit kit yang memanfaatkan kelemahan perangkat lunak. Kedua ransomware ini mungkin menggunakan model Ransomware as a Service (RaaS) dan mengancam untuk mempublikasikan data jika tebusan tidak dibayar, sebuah taktik yang dikenal sebagai pemerasan ganda. Mereka biasanya menargetkan organisasi besar dengan harapan mendapatkan pembayaran tebusan yang lebih besar.

Ransomware lord bomani yang merupakan bagian dari keluarga ransomware Dharma/Crysis masih satu keluarga dengan ransomware infeksi PDN yang memiliki kemampuan untuk mengenkripsi file koreban dengan menambahkan ekstensi “.[[email protected]]” ke nama file korban. Selain itu, ransomware ini juga menambahkan ID unik korban dan alamat email pengembang ke dalam nama file yang terinfeksi. Misalnya, nama “1.GDB” menjadi “1.GDB.1.jpg.[[email protected]]“. Ransom notes yang biasanya ditinggalkan adalah Read Me!.hTa dan jendela pop-up (Info.hta).

Ransomware lord bomani memiliki kesamaan dengan ransomware LockBit, ransomware infeksi PDN. Kedua ransomware ini menggunakan metode enkripsi yang serupa dan menunjukkan pola perilaku yang mirip dalam hal penyebaran dan kerusakan yang diakibatkan. Sehingga, meskipun sistem sudah dilindungi dengan firewall generasi berikutnya (Next-Gen Firewall) yang dilakukan oleh Kominfo, **proteksi ini tetap bisa ditembus oleh ransomware tipe ini. Ransomware lord bomani, seperti halnya LockBit (Ransomware Infeksi PDN), memiliki kemampuan untuk bergerak secara lateral dalam jaringan, mencari dan menghancurkan backup yang ada, sehingga membuat upaya pemulihan menjadi sangat sulit. Bahkan dengan adanya backup, ransomware ini dapat menemukan dan menghapus salinan cadangan, membuat organisasi sangat rentan terhadap kehilangan data yang signifikan. Oleh karena itu, penting untuk tidak hanya mengandalkan satu lapisan perlindungan tetapi juga menerapkan strategi keamanan berlapis yang mencakup deteksi dini, respons cepat, dan backup yang terisolasi.

Beruntungnya, fixransomware.com telah menyelamatkan data server salah satu perusahaan dengan infeksi ini secara cepat, ekonomis, dan 100%

Selain itu, umumnya ransomware ini meninggalkan pesan teror dengan nama “Read Me!.hTa“ di dekstop wallpaper hingga teks yang ada di file manajer dengan berbunyi seperti:

Lord Bomani Encrypted your File;(

All your files have been [email protected]

All your files have been encrypted due to a security problem with your PC.

If you want to restore them, write us to the e-mails: [email protected] and [email protected] and [email protected]

(for the fastest possible response, write to all 3 mails at once!)

Write this ID in the title of your message:

–

You have to pay for decryption in Bitcoins. The price depends on how fast you write to us. After payment we will send you the tool that will decrypt all your files.

Free decryption as guarantee

Before paying you can send us up to 3 files for free decryption. The total size of files must be less than 5Mb (non archived), and files should not contain valuable information. (databases,backups, large excel sheets, etc.)

How to obtain Bitcoins

The easiest way to buy bitcoins is LocalBitcoins site. You have to register, click ‘Buy bitcoins’, and select the seller by payment method and price.

hxxps://localbitcoins.com/buy_bitcoins

Also you can find other places to buy Bitcoins and beginners guide here:

hxxp://www.coindesk.com/information/how-can-i-buy-bitcoins/

Attention!

Do not rename encrypted files.

Do not try to decrypt your data using third party software, it may cause permanent data loss.

Decryption of your files with the help of third parties may cause increased price (they add their fee to our) or you can become a victim of a scam.

We also upload a huge amount of your personal data, including confidential information, financial information, customer personal information, passwords, and so on. Everything that we downloaded will be leaked for public use in case of non-payment or after the expiration of your key for decrypting files.

Hurry up! The decryption keys for your files may be overwritten and then recovery of your files will not be possible! (this usually happens a week after encrypting your files.)

Apakah Ada Solusi Data Terkena Virus lord bomani?

Dalam semua laporan kasus, tidak ada cara recovery ransomware lord bomani secara gratis kecuali anda memiliki salinan file atau software dekripsi pihak ketiga tersedia di Internet. Umumnya, software dekripsi tidak dapat bekerja karena ransomware generasi baru mengenkripsi data korban dengan membuat kombinasi public dan private key secara online dan melabelinya dengan sebutan “ID”, serta membuat sebuah kunci private khusus untuk satu korban ransomware itu saja.

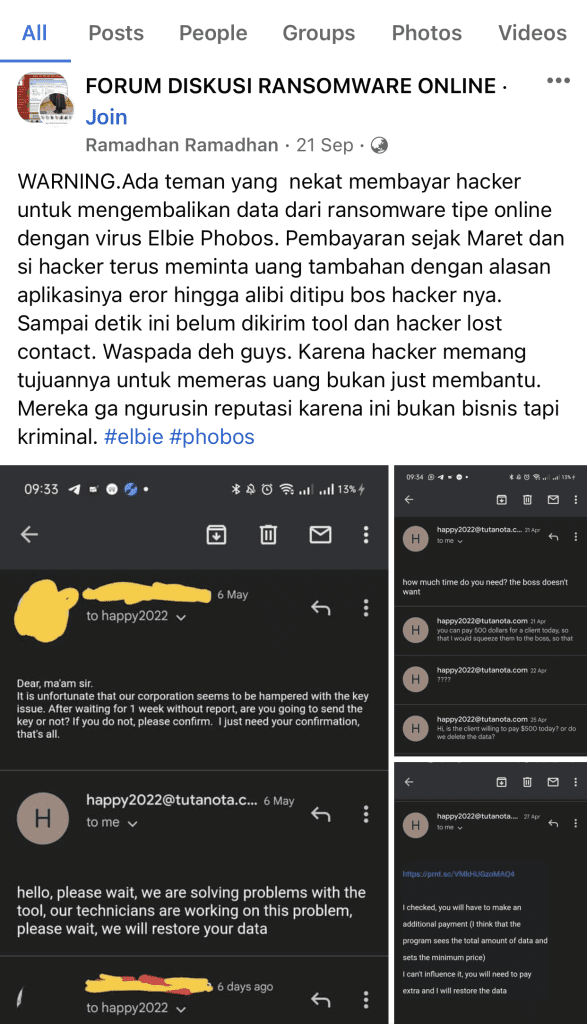

Penggunaan decryptor pihak ketiga seperti Emsisoft atau Avast decrypt untuk unlock atau recovery data tidak bisa menjadi cara recovery ransomware lord bomani, justru merusak file Anda, seperti yang dilaporkan dalam diskusi grup ransomware terbesar. Membayar tebusan kepada peretas juga dapat memberikan pemulihan data Anda; semua peretas hanya mencari keuntungan dengan menjual data curian di dark web ataupun menuntut lebih banyak uang dengan tujuan politis karena beberapa disokong oleh RRC untuk merusak beberapa perusahaan kompetitor multinasional seperti pada kasus customer kami–Daido manufacturing dan Meiji.

Selain itu, membayar tebusan tidak akan menjadi cara recovery ransomware lord bomani justru akan meningkatkan risiko perusahaan Anda dijadikan target berulang, menempatkan privasi dan keamanan Anda dalam bahaya lebih lanjut. Oleh karena itu, jika Anda terkena serangan ransomware dan mencari cara recovery ransomware lord bomani , segera hubungi tim fixransomware.com. Kami menawarkan solusi decryptor lord bomani untuk mendekripsi server Anda dan sebagai cara mengatasi virus ransomware lord bomani dengan efektif.

Beberapa Fakta dan Bagaimana Virus Ransomware .lord bomani Bisa Menyerang Jaringan Anda?

A. Cara Masuk Ransomware lord bomani dan Statistik Kerentanan Yang Dimanfaatkan Virus lord bomani (Dissection):

Penjahat siber menggunakan berbagai taktik licik untuk menyebarkan ransomware, memanfaatkan kelemahan manusia dan teknologi. Email phishing tetap menjadi salah satu vektor serangan utama, dengan 94% ransomware dimulai dari email berbahaya yang berisi lampiran atau tautan yang terinfeksi. Selain itu, sumber unduhan tidak tepercaya menyumbang 48% infeksi ransomware, karena pengguna tanpa sadar mengunduh file atau program yang disusupi. Bahkan pembaruan perangkat lunak palsu digunakan untuk menipu korban agar menginstal ransomware, menyumbang 3% dari semua infeksi yang membuat tidak ada cara recovery ransomware lord bomani

Namun, taktik penyerang tidak berhenti di situ. Mereka juga mengeksploitasi kerentanan dalam sistem, seperti celah pada firewall (12% dari serangan) dan protokol Remote Desktop (RDP) yang tidak aman (22% dari serangan), untuk mendapatkan akses tidak sah ke jaringan dan menyebarkan ransomware. Trojan, yang menyamar sebagai perangkat lunak yang sah, juga digunakan untuk mengirimkan ransomware dalam 35% kasus, sering kali mengecoh bahkan pengguna yang paling waspada sekalipun.

Selain itu, Para hacker umumnya membeli virus ransomware dari kelompok kriminal acak di dark web. Kelompok kriminal ini tidak memperdulikan reputasi mereka bahkan setelah menipu banyak korban di banyak negara karena mereka dapat berganti identitas dan membuat varian virus baru lagi. Dalam berita baru-baru ini, peretas tidak mendekripsi file korban sampai sepenuhnya mengambil semua uang korban. Jadi tidak ada cara recovery ransomware lord bomani kecuali menghubungi fixransomware.com

Umumnya serangan ransomware akan berjalan berulang kali. Beberapa kelompok hacker membocorkan skema celah jaringan anda ke kelompok lainnya untuk menyerang di kemudian hari. Maka dari itu, hubungi tim Teknisi Fixransomware.com untuk menghindarkan anda dari serangan berikutnya:

B. Ciri-Ciri Ransomware lord bomani, Identitas Email Peretas, & Beberapa Fakta Teknologi Yang Digunakan (Technical Analysis):

Meskipun sistem sudah dilindungi dengan firewall generasi berikutnya (Next-Gen Firewall) yang dilalukan oleh Kominfo, proteksi ini tetap bisa ditembus oleh Ransomware Infeksi PDN tipe ini. Ransomware lord bomani, seperti halnya LockBit, memiliki kemampuan untuk bergerak secara lateral dalam jaringan, mencari dan menghancurkan backup yang ada, sehingga membuat upaya pemulihan menjadi sangat sulit. Bahkan dengan adanya backup, ransomware ini dapat menemukan dan menghapus salinan cadangan, membuat organisasi sangat rentan terhadap kehilangan data.

Solusi Decrypt / Recovery Data Terenkrip Virus lord bomani

Salah satu cara recovery ransomware lord bomani atau Lockbit (Ransomware Infeksi PDN) yaitu unlock/decript/dekripsi ransomware .lord bomani dengan ID online adalah secara manual menggunakan berbagai teknik, seperti dekripsi asimetris [alias. Kriptografi Kunci Publik] (RSA, El Gamal, dll.), Algoritma Pertukaran Kunci (Diffie-Hellman), dan penggunaan algoritma shor melewati Platform Quantum online seperti IBM-Q. Umumnya Anda perlu melakukan pengecekan hash-file terlebih dahulu untuk analisis awal kesehatan dan lama decrypt file.

Beragam teknik decrypt .lord bomani diatas telah disediakan oleh fixransomware.com sebagai perusahaan teknologi yang terdiri dari ratusan teknisi cybersecurity. Fixransomware atau Digipedia menjadi cara recovery ransomware lord bomani karna telah berhasil melakukan dekripsi varian ransomware .dkq yang saat ini anda alami dengan total 104 kasus sudah berhasil teratasi. Kami adalah perusahaan dekripsi dengan memanfaatkan kecanggihan IBM-Q disertai tingkat keberhasilan 100%. Kami telah berhasil membantu banyak multinasional, perusahaan negara, dari Singapore, Malaysia Palestina hingga Spanyol untuk memulihkan 100% data center RAID/Non-Raid, VMWARE Esxi, HyperV mereka.

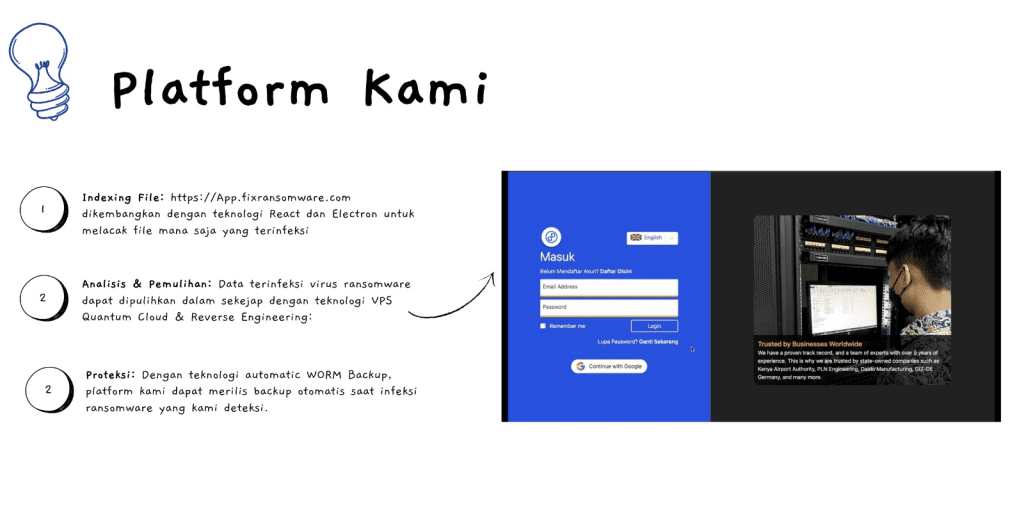

Berikut adalah gambaran platform digipedia yang dapat melakukan indexing file terkunci, mengidentifikasi virus tersebut, dan memberikan analisis terperinci tentang lama proses decrypt hingga kesehatan tiap file.

Testimoni Klien yang Server Database hingga NAS nya Terinfeksi Ransomware .lord bomani dan Terselamatkan dengan Aplikasi Fixransomware.com

Saya adalah Bagas, seorang eksekutif IT di sebuah perusahaan teknologi besar. Kami baru-baru ini menghadapi serangan yang mengancam dari ransomware lord bomani yang mengunci seluruh sistem database kami. Situasinya sangat genting karena data penting perusahaan kami, termasuk informasi pelanggan dan arsip penting, terancam hilang secara permanen.

Setelah berbagai upaya internal, saya menemukan Fixransomware.com, sebuah layanan yang disarankan oleh rekan bisnis saya. Saya segera menghubungi mereka dan menjelaskan situasi kritis yang kami alami. Tim ahli dari Fixransomware merespons dengan sangat cepat dan mengatur pertemuan darurat untuk memulai proses pemulihan.

Mereka tidak hanya mengidentifikasi metode enkripsi yang digunakan oleh ransomware lord bomani, tetapi juga memberikan solusi dekripsi yang tepat waktu dan efektif. Dalam waktu kurang dari satu minggu, mereka berhasil membuka kunci sistem database kami dan mengembalikan semua data yang terenkripsi.

Saya sangat terkesan dengan profesionalisme dan keahlian tim Fixransomware dalam menghadapi ancaman serius ini. Berkat mereka, kami berhasil menghindari kehilangan data besar-besaran yang dapat menghancurkan operasional perusahaan kami. Terima kasih Fixransomware.com, kami sekarang lebih siap menghadapi tantangan keamanan data di masa depan

Bagaimana Agar Anda Terproteksi Dari Serangan Ransomware di Masa Depan?

Jangan membuka file dan tautan yang diterima dari alamat hingga email yang tidak dikenal dan mencurigakan. Gunakan halaman resmi dan tautan langsung untuk mengunduh file dan program. Jika anda tidak yakin apakah sebuah situs bisa dipercaya atau tidak, maka konsultasikan dengan forum korban ransomware terbesar kami. Umumnya ransomware online ID dengan teknologi polymorphic dapat mengembed dirinya lewat dokumen pdf hingga gambar, sehingga penyebarannya kini tidak hanya lewat .exe.

Selain itu, anda wajib untuk selalu mengupdate dan (atau) aktifkan antivirus yang didapatkan dari pengembang resminya. Jika komputer Anda sudah terinfeksi ransomware lord bomani, umumnya PC akan dibanjiri dengan malware yang membuat PC lambat saat dikoneksikan ke internet. sebaiknya jalankan pemindaian dengan antivirus Endpoint Digipedia. Saat ini berlangsung flashsale diskon hingga 50% dari harga resmi serta demo gratis dari tim Bitdefender jakarta untuk 1 bulan.

Langkah 1: Pisahkan Segmentasi Jaringan Server/PC/Nas Terenkrip dengan Endpoint/PC.

Beberapa infeksi jenis ransomware dirancang untuk mengenkripsi file dan menyebar ke seluruh jaringan lokal. Untuk alasan ini, sangat penting untuk mengisolasi perangkat yang terinfeksi sesegera mungkin dengan cara pemisahan segmentasi kelas jaringan.

Langkah 2: Cabut Seluruh Media Penyimpanan Eksternal, Logout Akun Cloud, dan Shadow Backup.

Seperti disebutkan di atas, ransomware umumnya melakukan survey jauh-jauh hari sebelum mengenkripsi data dan menyusup ke semua perangkat backup untuk menghapus data cadangan anda dan mencuri beberapa akun sosial media strategis. Untuk alasan ini, semua perangkat penyimpanan eksternal (flashdisk, harddisk Eksternal, NAS dll.).

Beberapa jenis ransomware dapat menginfeksi data yang disimpan di dalam “Cloud seperti Google Drive” ataupun NAS Synology/QNAP. Untuk alasan ini, Anda harus keluar dari semua akun vital atau mengganti sandi penyimpanan cloud di dalam browser dan perangkat lunak terkait lainnya. Anda juga harus mempertimbangkan untuk menghapus sementara perangkat lunak manajemen cloud sampai infeksi benar-benar hilang.

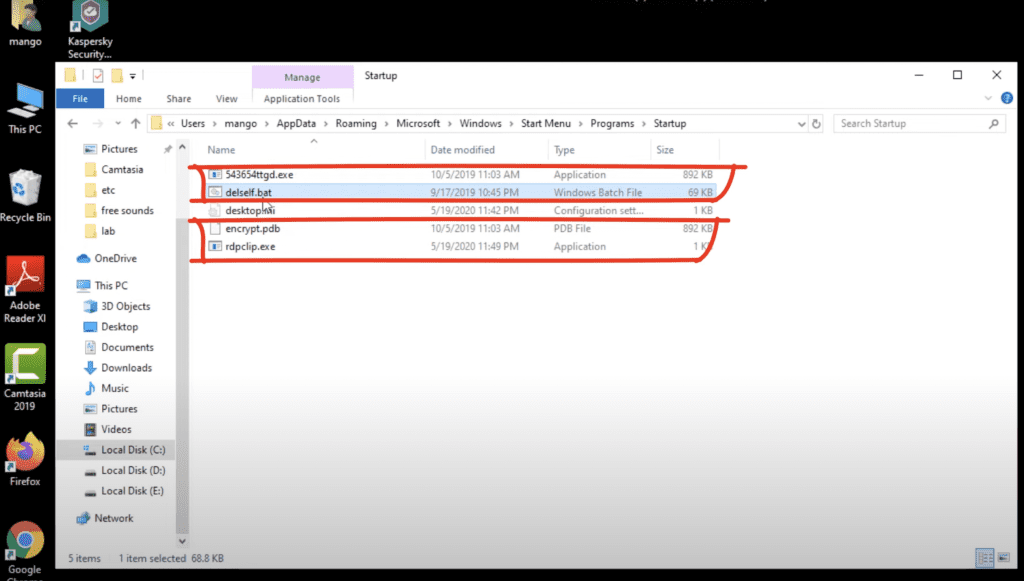

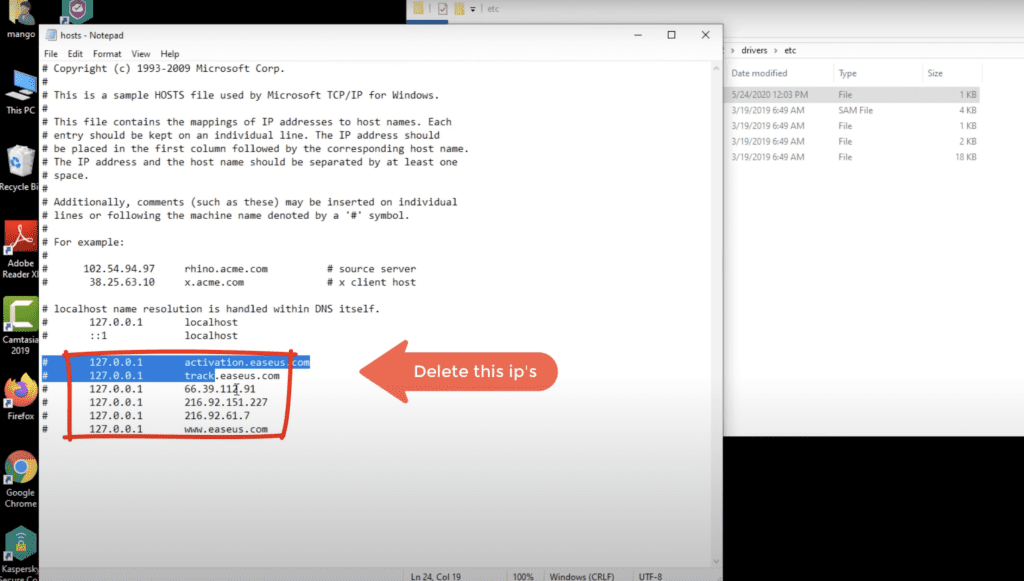

Langkah 3: Mematikan Virus di Windows Startup, Scheduler, Hosts, and Task manager

Hampir seluruh jenis ransomware tipe online tidak dapat terdeteksi oleh antivirus biasa maupun endpoint karena mereka dapat menyembunyikan kode jahat diri mereka dan mereplikasinya. Sehingga, jika Anda ingin menghidupkan Server/PC terinfeksi untuk tujuan analisis menggunakan platform kami (https://app.fixransomware.com), kami sarankan untuk mengakhiri proses tidak umum di task manager hingga folder startupun maupun file hosts disini. Dikarenakan keberhasilan fixransomware.com memecahkan semua varian ransomware, di beberapa kasus web kami diblokir oleh peretas dengan memblacklist halaman kami di file hosts.

Langkah 4: Mengunggah Data Sampel dengan Decryptor lord bomani App.fixransomware.com kami

- Pendaftaran: Pertama, klik “Sign Up / Daftar” di situs http://app.fixransomware.com, isi formulir yang muncul, dan klik SIGN UP. Anda akan menerima konfirmasi melalui email dan WhatsApp. Pastikan untuk mengklik tombol “Konfirmasi” pada pesan tersebut untuk mengaktifkan akun Anda.

- Login dan Scan: Setelah konfirmasi email, masuk kembali ke situs dan login menggunakan email dan password yang telah Anda daftarkan. Langkah berikutnya adalah klik tombol “SCAN NOW”, pilih varian virus untuk memulai proses pemindaian.

- Unggah dan Analisis: Unggah file yang terinfeksi (maksimal 1Mb) di bagian “Unggah Sample & Teks Teror” dan klik “Analisis & Decrypt” setelah Anda menyetujui persyaratan yang diberikan. Anda hanya perlu menunggu hasil analisis yang akan dikirim via email, yang mencakup semua detail seperti penawaran perbaikan data, biaya estimasi, timeline, serta rekomendasi keamanan.

- Proses Recovery: Setelah quotation, inovoice, dan surat perjanjian jasa selesai, Anda dapat melanjutkan ke tahap decrypt atau recovery. Progres decrypt akan terus diinformasikan melalui email dan WhatsApp.

Langkah 5: Membuat Backup Data dengan Metode 3-2-1 Baik Untuk Data Yang Sedang Terinfeksi dan Belum Terenkripsi.

Salah satu metode backup yang paling andal adalah dengan menggunakan perangkat penyimpanan eksternal dan tetap mencabutnya. Salin data Anda ke hard drive eksternal, flash didsk, SSD, HDD, atau perangkat penyimpanan lainnya, cabut dan simpan di tempat yang kering jauh dari matahari dan suhu ekstrim.

Namun, cara ini cukup tidak efisien, karena pencadangan dan pembaruan data perlu dilakukan secara berkala. Anda juga dapat menggunakan layanan cloud atau server jarak jauh. Di sini, koneksi internet diperlukan dan selalu ada kemungkinan pelanggaran keamanan, meskipun itu sangat jarang terjadi.