Kenapa Database Server MYSQL Server in Azure berubah nama ekstensi .Ziver dan tidak bisa dibuka?

Apakah anda sedang bertanya tanya kenapa data saya berubah nama ekstensi .Ziver dan tidak bisa dibuka? Itu tandanya Anda terkena ransomware .Ziver Ransomware .Ziver adalah ransomware yang mengunci akses ke file dengan mengenkripsinya. Selain itu, hacker menambahkan alamat emailnya serta menambahkan ekstensi “.[2AF20FA3].Ziver.” ke nama file korban. Misalnya, mengubah nama “1.SQL” menjadi “1.SQL.[2AF20FA3].Ziver.“, “FILE PENTING.VHD” menjadi “FILEPENTING.VHD.[2AF20FA3].Ziver.“. Selain itu, seringkali ada juga komponen seperti [XXXXX] yang merupakan ID. Ini cara hacker menandai server yang diserang. Semakin banyak server maka berarti ID enkripsi nya akan semakin banyak, dengan contoh “1.sql.[2AF20FA3].Ziver“.

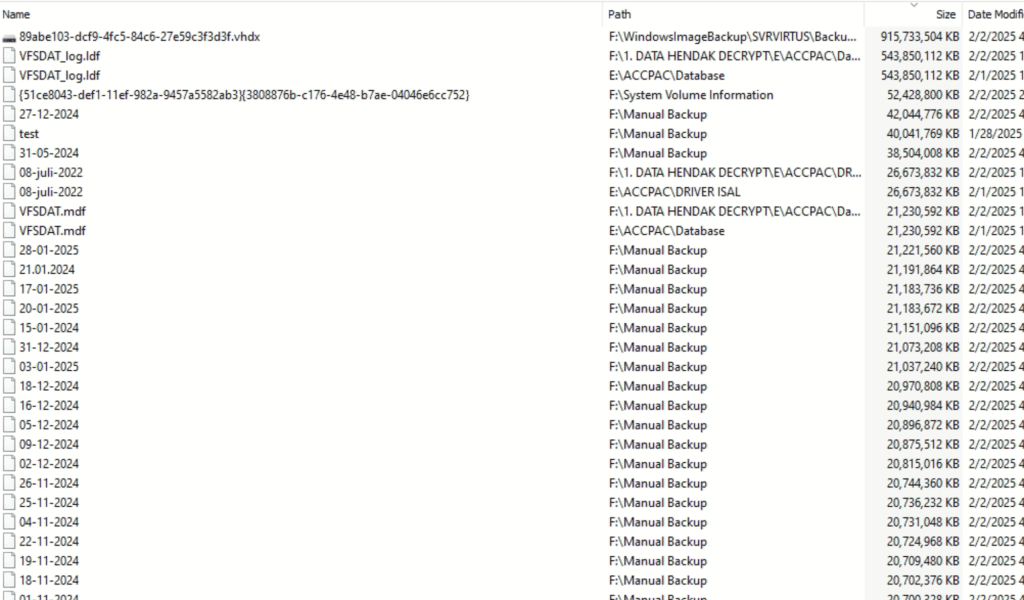

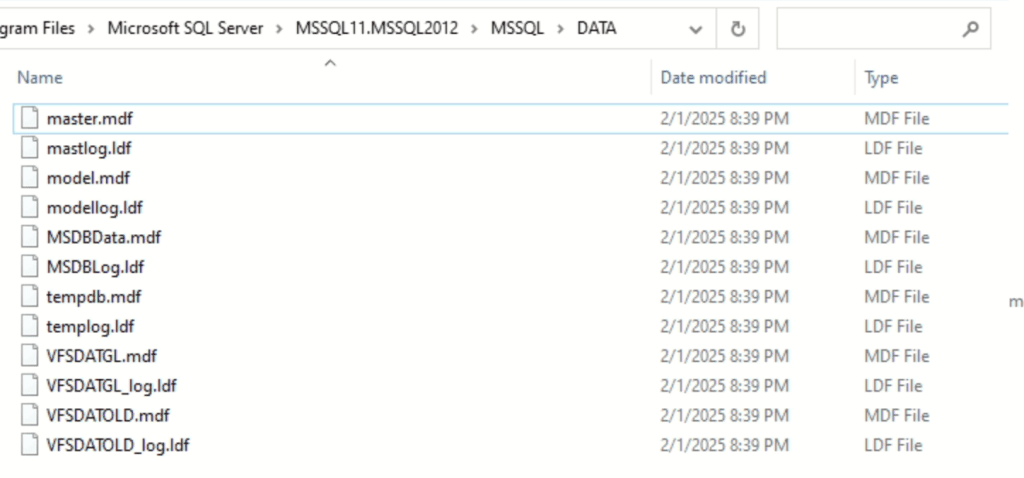

Beruntungnya, fixransomware.com telah menyelamatkan data server salah satu perusahaan di Malaysia dan Indonesia yang mencari jasa decrypt di Jakarta– secara cepat, ekonomis, dan 100% kembali seperti pada gambar Before After Decryptor .Ziver Berhasil:

Ransomware modern seperti .Ziver tidak hanya menyasar file aktif, namun juga secara agresif mengincar salinan backup. Berdasarkan analisis dari Sophos Threat Lab 2025, ransomware ini menggunakan teknik lateral movement berbasis PowerShell & RDP untuk menemukan dan mengenkripsi NAS backup, bahkan yang hanya aktif sesekali. Hal ini menyebabkan metode backup 3-2-1 pun menjadi kurang efektif tanpa segmentasi jaringan dan offline air-gap. Ziver juga diketahui menyisipkan malware loader seperti Emotet dan Qakbot, yang bekerja secara laten hingga minggu ke-3 sebelum enkripsi dieksekusi.

Pesan teror .Ziver akan seperti ini “+README-WARNING+.txt“:

<<>>

Files on your server are encrypted and compromised, stolen for the purpose of publishing on the internet.

You can avoid many problems associated with hacking your server.We can decrypt your files, we can not publish files on the internet – To do this, you need to contact us as soon as possible.

To clarify the details of decryption, write to us using email.<<>>

Avoid contacting intermediary companies that promise to decrypt files without our help – This is not true and you can lose access to your files forever.

They know how to tell a beautiful story, but they are not able to do anything without our help.

Be sure to contact us before using their help and we will show you that intermediaries can do nothing except their beautiful stories.Email: [email protected]

YOUR ID: –

Apakah Data Saya Dapat Pulih dengan Membayar Hacker atau Download Decryptor Ransomware .Ziver Gratis Seperti Emsisoft/Avast?

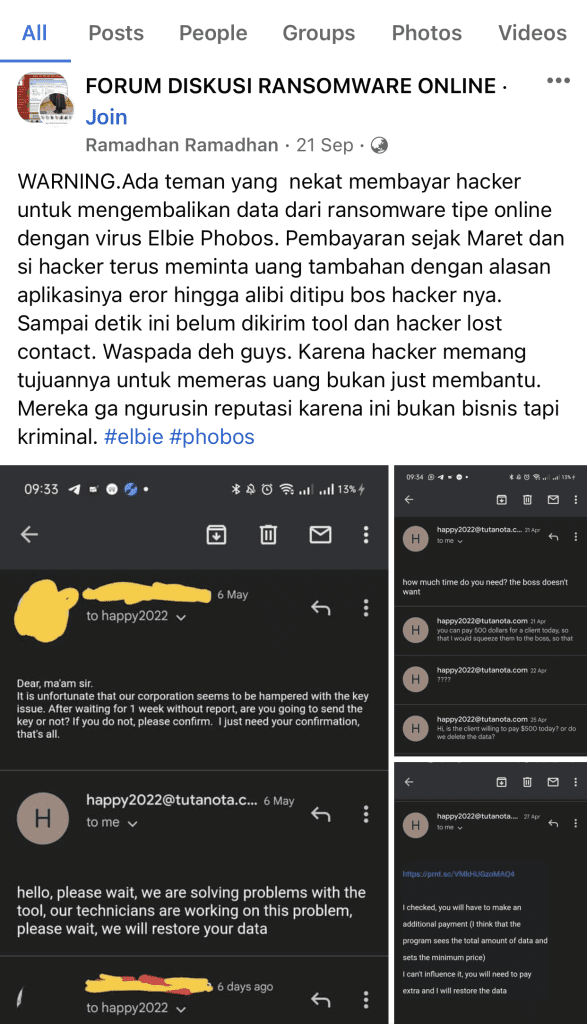

Banyak korban ransomware .Ziver yang tergoda untuk membayar tebusan karena janji manis pemulihan file. Namun, studi dari Cybersecurity Ventures menyebutkan bahwa hanya 28% korban yang benar-benar mendapatkan seluruh datanya kembali setelah membayar, sementara sisanya justru mengalami pemerasan berulang (double extortion). Menggunakan decryptor seperti Emsisoft atau tools bajakan dari situs seperti Kuyhaa sangat berisiko karena justru seringkali mengandung malware baru yang membuka akses bagi serangan tahap dua.

Penggunaan decryptor pihak ketiga seperti Emsisoft atau Avast decrypt untuk unlock atau recovery data bisa merusak file Anda, seperti yang dilaporkan dalam diskusi grup ransomware terbesar. Membayar tebusan kepada peretas juga dapat memberikan pemulihan data Anda semua peretas hanya mencari keuntungan dengan menjual data curian di dark web ataupun menuntut lebih banyak uang dengan tujuan politis.

Selain itu, membayar tebusan meningkatkan risiko perusahaan Anda dijadikan target berulang, menempatkan privasi dan keamanan Anda dalam bahaya lebih lanjut. Oleh karena itu, jika Anda terkena serangan ransomware, segera hubungi tim fixransomware.com. Kami menawarkan solusi decryptor .Ziver untuk mendekripsi server MSSQL, MYSQL hingga Accurate terkena ransomware dan sebagai cara mengatasi virus ransomware dengan efektif.

Bagaimana Virus Ransomware .Ziver Bisa Menyerang Jaringan Anda? Dan Cara Membersihkannya?

A. Cara Masuk Ransomware .Ziver dan Statistik Kerentanan Yang Dimanfaatkan Virus Makop! (Dissection):

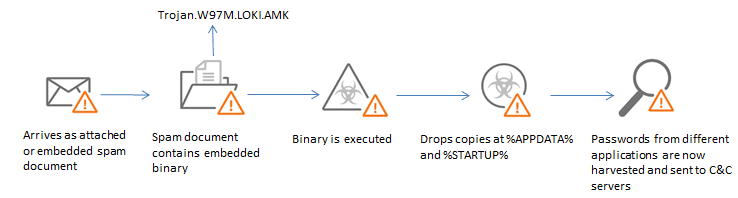

Jika Anda bertanya kenapa data saya berubah nama ekstensi .Ziver dan tidak bisa dibuka, ini bisa disebabkan oleh berbagai cara ransomware ini menyebar. Ketika malware aktif, ia menjalankan tiga tahap kritis: (1) Reconnaissance terhadap pola cadangan, (2) Enkripsi berlapis—kunci AES unik per‑file lalu dibungkus kunci publik RSA, dan (3) Penghapusan shadow copy agar pemulihan Windows otomatis gagal. Akibatnya, berkas Anda—misalnya DB.mdf—berubah menjadi DB.mdf.[ID].Ziver dan tidak bisa di‑open. Laporan Kaspersky Q1‑2025 menunjukkan peningkatan 41 % serangan ransomware yang menyasar SAP HANA dan database domain controller. Variannya kerap disebar via loader Qakbot atau eksploit zero‑day VPN Fortinet/Cisco.

Selain itu, Dalam hal taktik dan teknik, .Ziver menggunakan berbagai metode untuk mendapatkan akses awal ke jaringan korban, termasuk:

• Akun Valid (T1078): Aktor ancaman menggunakan teknik brute-force untuk menebak kata sandi layanan RDP. Jika kata sandi yang ditebak milik administrator domain, mereka dapat mengeksekusi perintah dengan hak istimewa yang lebih tinggi.

• Phishing (T1566): Dalam beberapa kasus, ransomware dikirimkan melalui email phishing sebagai lampiran.

• Layanan Remote Eksternal (T1133): Aktor ancaman mengeksploitasi layanan RDP yang rentan di jaringan korban untuk mendapatkan akses awal.

Setelah mendapatkan akses, .Ziver mengeksekusi skrip batch yang memanggil skrip PowerShell untuk menyebarkan ransomware ke seluruh jaringan. Ransomware ini juga menggunakan utilitas baris perintah Windows Management Instrumentation (wmic) untuk menghapus salinan bayangan volume, mencegah korban memulihkan data yang dienkripsi.

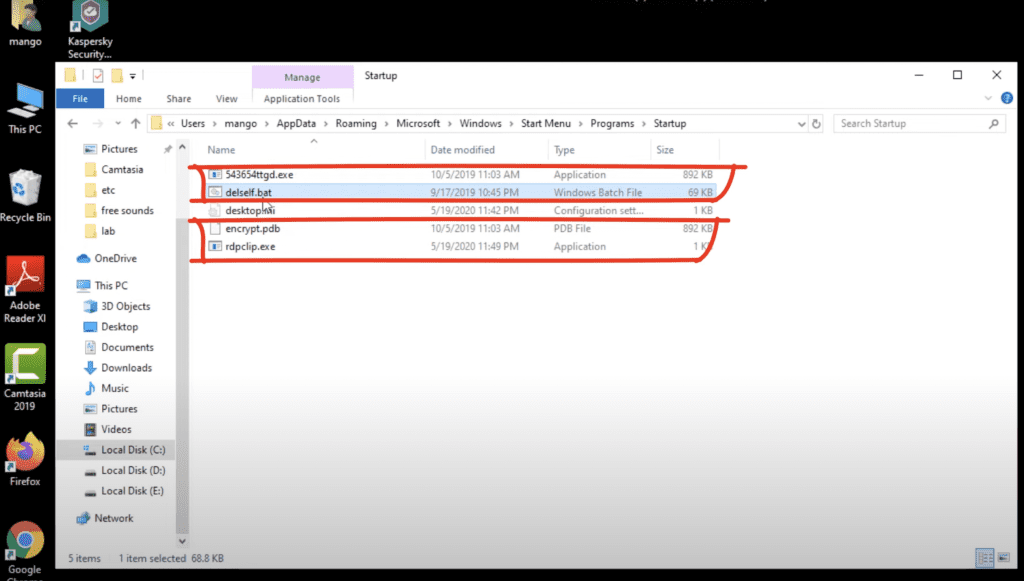

Untuk mempertahankan persistensi, .Ziver menambahkan entri registri untuk memastikan ransomware dijalankan saat sistem startup. Selain itu, ransomware ini membuat tugas terjadwal yang disebut “svhost” yang menjalankan ransomware secara otomatis setiap 15 menit.

Dalam upaya menghindari deteksi, .Ziver menonaktifkan produk keamanan seperti antivirus dan mem-boot sistem dalam mode aman, di mana sistem operasi Windows dimulai dengan set driver dan layanan yang terbatas, sehingga menghindari pertahanan endpoint.

Untuk meningkatkan hak istimewa, .Ziver menggunakan alat bawaan Windows yang disebut Microsoft Connection Manager Profile Installer (cmstp.exe) untuk melewati User Account Control (UAC) dan menjalankan perintah dengan hak istimewa yang lebih tinggi.

Dalam hal dampak, .Ziver menggunakan pendekatan enkripsi hibrida. File korban dienkripsi dengan algoritma enkripsi simetris AES-256, dan kunci rahasia dienkripsi dengan enkripsi kunci publik RSA-2048. Ransomware ini juga menghapus salinan cadangan file yang dienkripsi untuk mencegah korban memulihkannya. Maka dari itu, hubungi tim Teknisi Fixransomware.com untuk menghindarkan anda dari serangan berikutnya:

B. Ciri-Ciri Ransomware .Ziver, Identitas Email Peretas, & Beberapa Fakta Teknologi Yang Digunakan (Technical Analysis):

Jika Anda bertanya kenapa data saya berubah nama ekstensi .Ziver dan tidak bisa dibuka, ciri-ciri dan analisis teknis dari ransomware Ziver menunjukkan bahwa ransomware ini menggunakan protokol pesan instan EMAIL untuk komunikasi. Ransomware ini memiliki kemampuan untuk menghindari enkripsi pada folder yang mengandung kata “Windows” atau “Winnt” serta file dengan ekstensi tertentu seperti .exe dan .dll. Ransomware Ziver menggunakan AES256 untuk enkripsi, mengontrol akses registry untuk persistensi, serta menggunakan API sistem untuk mengumpulkan informasi sistem, mengelola proses, dan memanipulasi file serta memori.

Metode Enkripsi Hibrida: Seperti disebut sebelumnya, .Ziver menggunakan kombinasi enkripsi simetris AES-256 dan enkripsi kunci publik RSA-2048. Setiap file dienkripsi dengan kunci AES unik, lalu kunci AES itu dienkripsi dengan RSA.

Pengecualian File Tertentu: Untuk menghindari merusak sistem operasi, ransomware ini mengabaikan folder sistem seperti Windows atau WinNT serta tidak mengenkripsi file dengan ekstensi tertentu (misal *.exe, .dll). Tujuannya agar komputer/server masih bisa booting dan menampilkan catatan teror, serta korban bisa menjalankan langkah pemerasan. Selain itu, ransomware sering menyimpan konfigurasi di Registry dan menambahkan entri Run agar persistensi (otomatis berjalan lagi saat restart).

Pemanfaatan Fitur Windows: Pelaku memanfaatkan living-off-the-land binaries. Contohnya, .Ziver diketahui menggunakan utilitas Windows CMSTP.exe (Connection Manager Profile Installer) untuk melewati User Account Control (UAC) dan menjalankan payload dengan privilese admin tanpa terdeteksi. Ini trik umum malware modern untuk eskalasi hak akses secara senyap.

Penyebaran di Jaringan: Setelah masuk ke satu server, ransomware ini dapat menyebar melalui SMB atau skrip yang mendorong executable ke mesin lain (misalnya via GPO jika Domain Controller sudah dikompromikan). Penyerang sering mengotomatisasi penyebaran dengan scheduled task. Dalam kasus .Ziver, ditemukan task scheduler jahat bernama “svhost” yang di-set berjalan tiap 15 menit untuk menjaga agar ransomware aktif di sistem bahkan jika sempat terhenti.

Anti-Detection: .Ziver juga menjalankan langkah anti-forensik dan anti-deteksi. Ia akan mencoba mematikan layanan keamanan (memanfaatkan perintah net stop atau Registry tweak untuk mematikan proteksi real-time). Beberapa strain bahkan membuat firewall rule untuk memblokir koneksi ke domain update antivirus, mencegah antivirus memperbarui definisi. Dengan menjalankan enkripsi di Safe Mode dan memadamkan security services, ransomware ini berupaya menghindari deteksi oleh endpoint security.

Solusi Decrypt / Recovery Data Terenkrip Virus .Ziver 100% Kembali, Gratis, dan Cepat

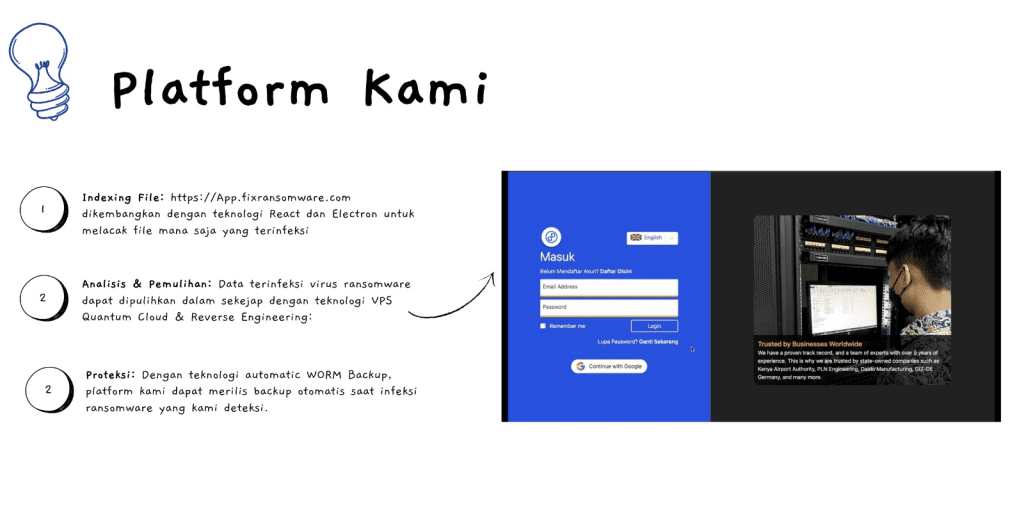

Salah satu solusi terbaik untuk unlock/decript/dekripsi ransomware .Ziver dengan ID online adalah secara manual menggunakan berbagai teknik, seperti dekripsi asimetris [alias. Kriptografi Kunci Publik] (RSA, El Gamal, dll.), Algoritma Pertukaran Kunci (Diffie-Hellman), dan penggunaan algoritma shor melewati Platform Quantum online seperti IBM-Q. Umumnya Anda perlu melakukan pengecekan hash-file terlebih dahulu untuk analisis awal kesehatan dan lama decrypt file.

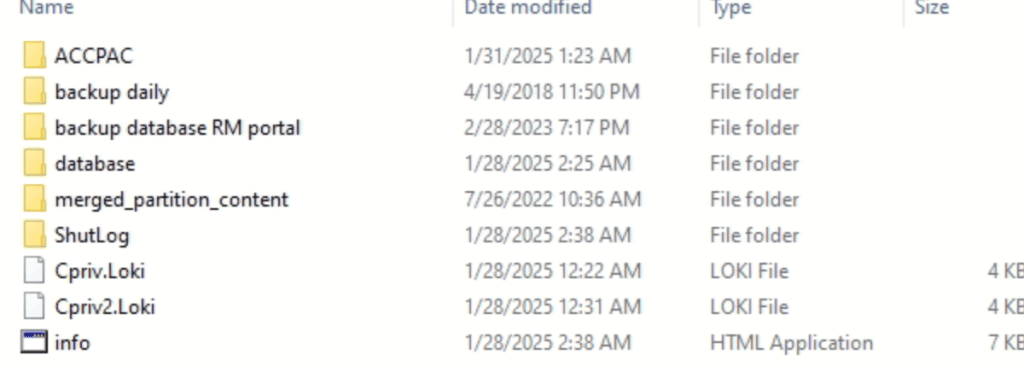

Beragam Ransomware .Ziver mengimplementasikan skema kriptografi tingkat lanjut dengan kombinasi algoritma enkripsi simetris AES-256 untuk file individual dan RSA-2048 untuk mengenkripsi AES-key tersebut. Bahkan, file cpriv.Ziver yang mengandung private key dekripsi korban, turut dienkripsi kembali menggunakan public key milik penyerang (Spub.key). Ini menjadikan dekripsi manual nyaris mustahil tanpa akses ke sistem quantum computing atau eksploitasi kelemahan spesifik dalam implementasi enkripsi tersebut.

Studi dari IBM X-Force 2024 menyatakan bahwa waktu brute-force untuk RSA-2048 dengan perangkat konvensional memerlukan waktu >300 triliun tahun. Namun dengan pendekatan Variational Quantum Factoring (VQF), waktu tersebut bisa dipersingkat menjadi kurang dari 72 jam—teknik yang telah diadopsi oleh Fixransomware.com.

Tutorial Dekrip Data Terserang Ransomware:

- Pendaftaran: Pertama, klik “Sign Up / Daftar” di situs http://app.fixransomware.com, isi formulir yang muncul, dan klik SIGN UP. Anda akan menerima konfirmasi melalui email dan WhatsApp. Pastikan untuk mengklik tombol “Konfirmasi” pada pesan tersebut untuk mengaktifkan akun Anda.

- Login dan Scan: Setelah konfirmasi email, masuk kembali ke situs dan login menggunakan email dan password yang telah Anda daftarkan. Langkah berikutnya adalah klik tombol “SCAN NOW”, pilih varian virus untuk memulai proses pemindaian.

- Unggah dan Analisis: Unggah file yang terinfeksi (maksimal 1Mb) di bagian “Unggah Sample & Teks Teror” dan klik “Analisis & Decrypt” setelah Anda menyetujui persyaratan yang diberikan. Anda hanya perlu menunggu hasil analisis yang akan dikirim via email, yang mencakup semua detail seperti penawaran perbaikan data, biaya estimasi, timeline, serta rekomendasi keamanan.

- Proses Recovery: Setelah quotation, inovoice, dan surat perjanjian jasa selesai, Anda dapat melanjutkan ke tahap decrypt atau recovery. Progres decrypt akan terus diinformasikan melalui email dan WhatsApp.

Testimoni Klien yang Server Database hingga NAS nya Terinfeksi Ransomware .Ziver dan Terselamatkan dengan Aplikasi Fixransomware.com

Salah satu studi kasus nyata berasal dari klien Fixransomware bernama Eko (nama samaran), manajer IT di perusahaan publik berskala nasional. VMWARE ESXi 5.0 milik mereka tidak pernah di-patch dan rentan terhadap CVE‑2023‑20867, kerentanan zero-day yang dimanfaatkan oleh Ziver untuk men-deploy binary enkripsi. Percobaan pemulihan manual malah membuat data terenkripsi dua kali. Setelah menghubungi Fixransomware, tim kami berhasil restore seluruh datastore VMDK dan VHD dalam waktu 2 hari kerja, lengkap dengan validasi hash dan integrity check.

Bagaimana Agar Anda Terproteksi Dari Serangan Ransomware di Masa Depan?

Langkah 1: Pisahkan Segmentasi Jaringan Server/PC/Nas Terenkrip dengan Endpoint/PC.

Beberapa infeksi jenis ransomware dirancang untuk mengenkripsi file dan menyebar ke seluruh jaringan lokal. Untuk alasan ini, sangat penting untuk mengisolasi perangkat yang terinfeksi sesegera mungkin dengan cara pemisahan segmentasi kelas jaringan. Pemisahan segmen jaringan server dengan endpoint sangatlah krusial.

Endpoint device sangatlah rentan karena karyawan dengan mudah membuka file dan tautan yang diterima dari alamat hingga email yang tidak dikenal. Jika anda tidak yakin apakah sebuah situs bisa dipercaya atau tidak, maka konsultasikan dengan forum korban ransomware terbesar kami. Umumnya ransomware online ID dengan teknologi polymorphic dapat mengembed dirinya lewat dokumen pdf hingga gambar, sehingga penyebarannya kini tidak hanya lewat .exe.

Langkah 2: Cabut Seluruh Media Penyimpanan Eksternal, Logout Akun Cloud, dan Shadow Backup.

Seperti disebutkan di atas, ransomware umumnya melakukan survey jauh-jauh hari sebelum mengenkripsi data dan menyusup ke semua perangkat backup untuk menghapus data cadangan anda dan mencuri beberapa akun sosial media strategis. Untuk alasan ini, semua perangkat penyimpanan eksternal (flashdisk, harddisk Eksternal, NAS dll.).

Beberapa jenis ransomware dapat menginfeksi data yang disimpan di dalam “Cloud seperti Google Drive” ataupun NAS Synology/QNAP. Untuk alasan ini, Anda harus keluar dari semua akun vital atau mengganti sandi penyimpanan cloud di dalam browser dan perangkat lunak terkait lainnya. Anda juga harus mempertimbangkan untuk menghapus sementara perangkat lunak manajemen cloud sampai infeksi benar-benar hilang.

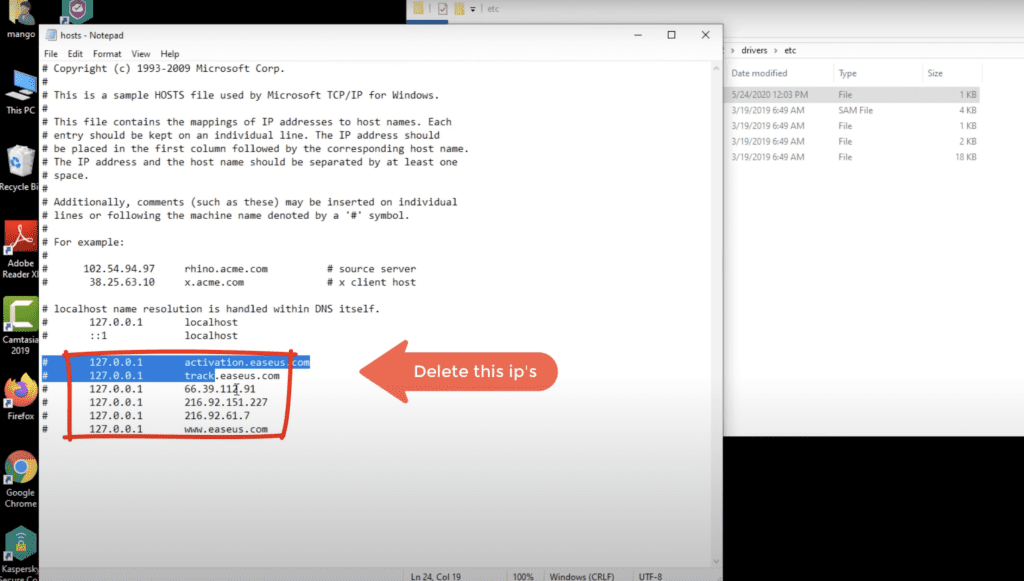

Langkah 3: Mematikan Virus di Windows Startup, Scheduler, Hosts, and Task manager

Selain itu, anda wajib untuk selalu mengupdate dan (atau) aktifkan Endpoint security yang didapatkan dari distributor resminya. Jika komputer Anda sudah terinfeksi ransomware .Ziver, umumnya PC akan dibanjiri dengan malware yang membuat PC lambat saat dikoneksikan ke internet karena umumnya mereka sedang mengunduh data sensitif anda. Saat ini, pelaku ransomware tidak hanya mengenkripsi file, tetapi juga mencuri data korban untuk dipublikasikan jika tebusan tak dibayar. Beberapa grup bahkan menambahkan serangan DDoS (Distributed Denial-of-Service) sebagai metode tekanan tambahan (triple extortion). Laporan CISA 2024 menunjukkan peningkatan 60% kasus di mana data korban diunggah ke dark web setelah korban membayar tebusan sekalipun. sebaiknya jalankan pemindaian dengan antivirus Endpoint Fixransomware.com. Saat ini berlangsung flashsale diskon hingga 50% dari harga resmi serta demo gratis dari tim Bitdefender jakarta untuk 1 bulan.

Hampir seluruh jenis ransomware tipe online tidak dapat terdeteksi oleh antivirus biasa karena mereka dapat menyembunyikan kode jahat diri mereka dan mereplikasinya. Sehingga, jika Anda ingin menghidupkan Server/PC terinfeksi untuk tujuan analisis menggunakan platform kami (https://app.fixransomware.com), kami sarankan untuk mengakhiri proses tidak umum di task manager hingga folder startupun maupun file hosts disini. Dikarenakan keberhasilan fixransomware.com memecahkan semua varian ransomware, di beberapa kasus web kami Ziver oleh peretas dengan memblacklist halaman kami di file hosts.

Jika Anda tidak ingin repot melakukanya secara manual, Anda juga dapat menghubungi CS https://fixransomware.com/ untuk mendapatkan Safe-mode Installer Sophos atau Bitdefender endpoint security untuk membersihkan semuanya. Digipedia juga memberikan suport remote anydesk untuk proses instalasinya secara gratis karena kami merupakan Gold partner Bitdefender dan Sophos.

Langkah 4: Membuat Backup Data dengan Metode 3-2-1 Baik Untuk Data Yang Sedang Terinfeksi dan Belum Terenkripsi.

Salah satu metode backup yang paling andal adalah dengan menggunakan perangkat penyimpanan eksternal dan tetap mencabutnya. Salin data Anda ke hard drive eksternal, flash didsk, SSD, HDD, atau perangkat penyimpanan lainnya, cabut dan simpan di tempat yang kering jauh dari matahari dan suhu ekstrim.

Namun, cara ini cukup tidak efisien, karena pencadangan dan pembaruan data perlu dilakukan secara berkala. Anda juga dapat menggunakan layanan cloud atau server jarak jauh. Di sini, koneksi internet diperlukan dan selalu ada kemungkinan pelanggaran keamanan, meskipun itu sangat jarang terjadi.