Kenapa data saya berubah nama ekstensi .Bpant dan tidak bisa dibuka?

Apakah anda sedang cari solusi terdekat di Jakarta kenapa data berubah nama ekstensi .Bpant dan tidak bisa dibuka? Itu tandanya Anda terkena ransomware .Bpant ia adalah ransomware yang memblokir akses ke file dengan mengenkripsinya. Selain itu, hacker menambahkan alamat emailnnya [email protected] [email protected] dan menambahkan ekstensi “.Bpant” ke nama file korban. Misalnya, mengubah nama “1.GDB” menjadi “1.GDB.Bpant“, “FILE PENTING.VHD” menjadi “FILEPENTING.BAK.Bpant “.

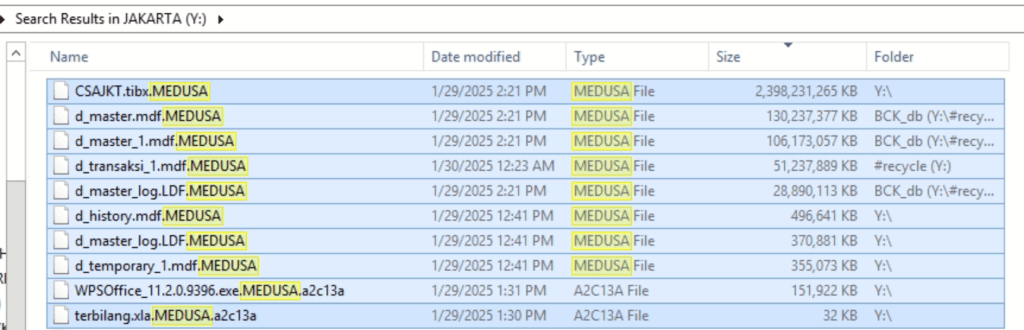

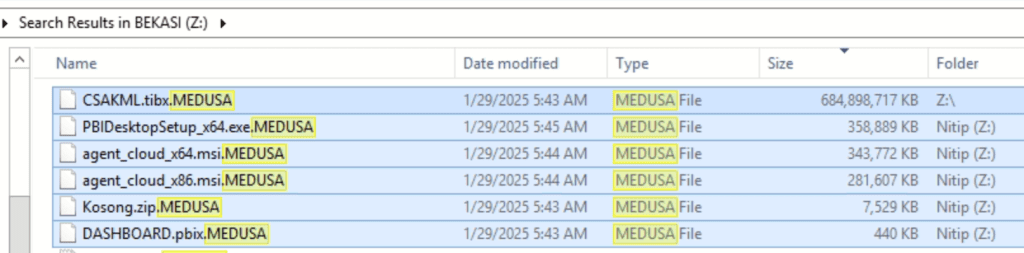

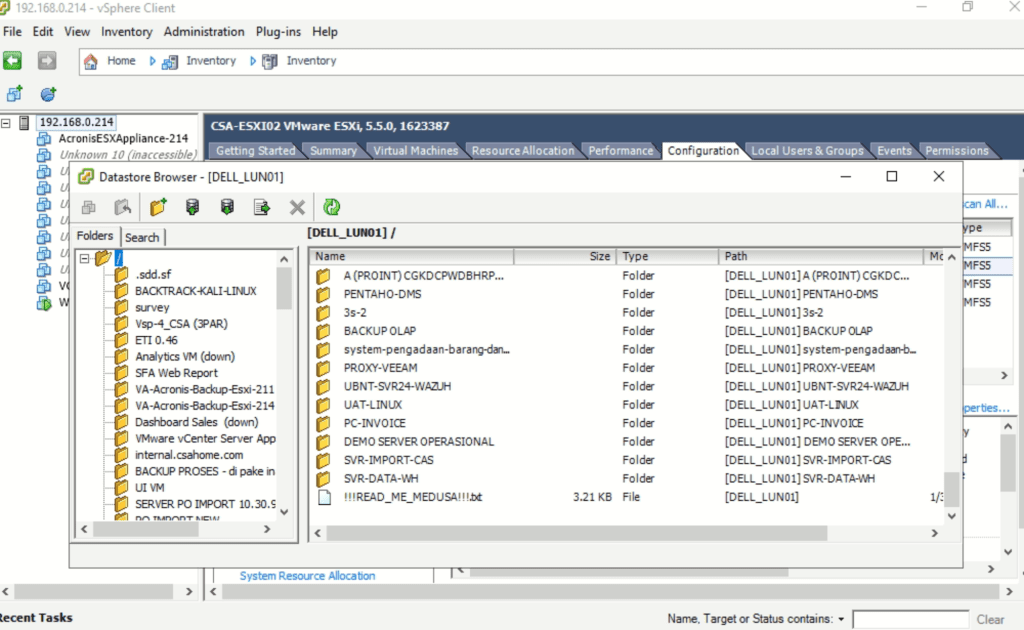

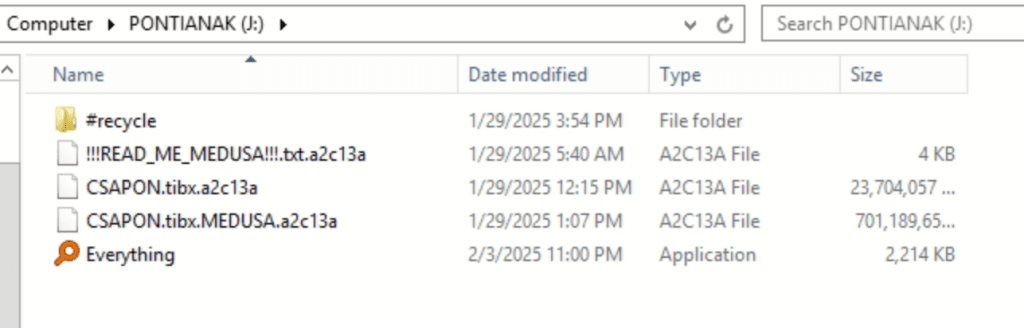

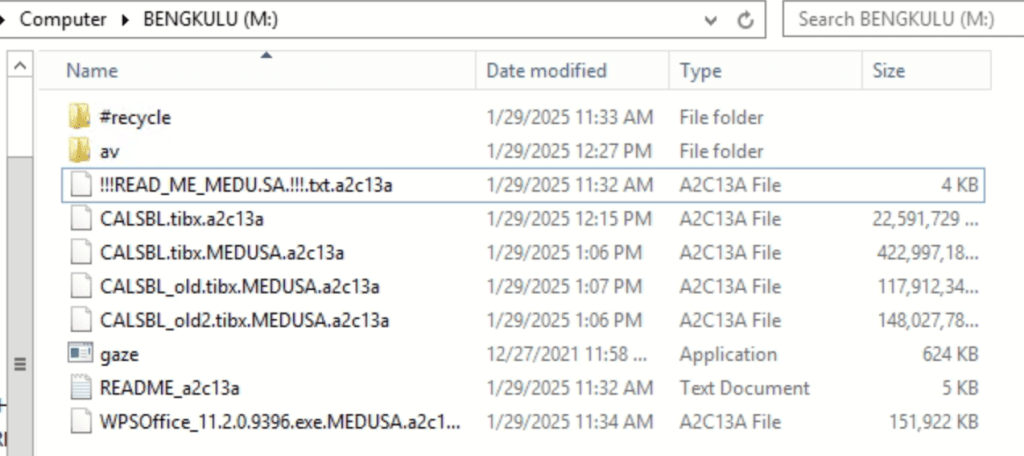

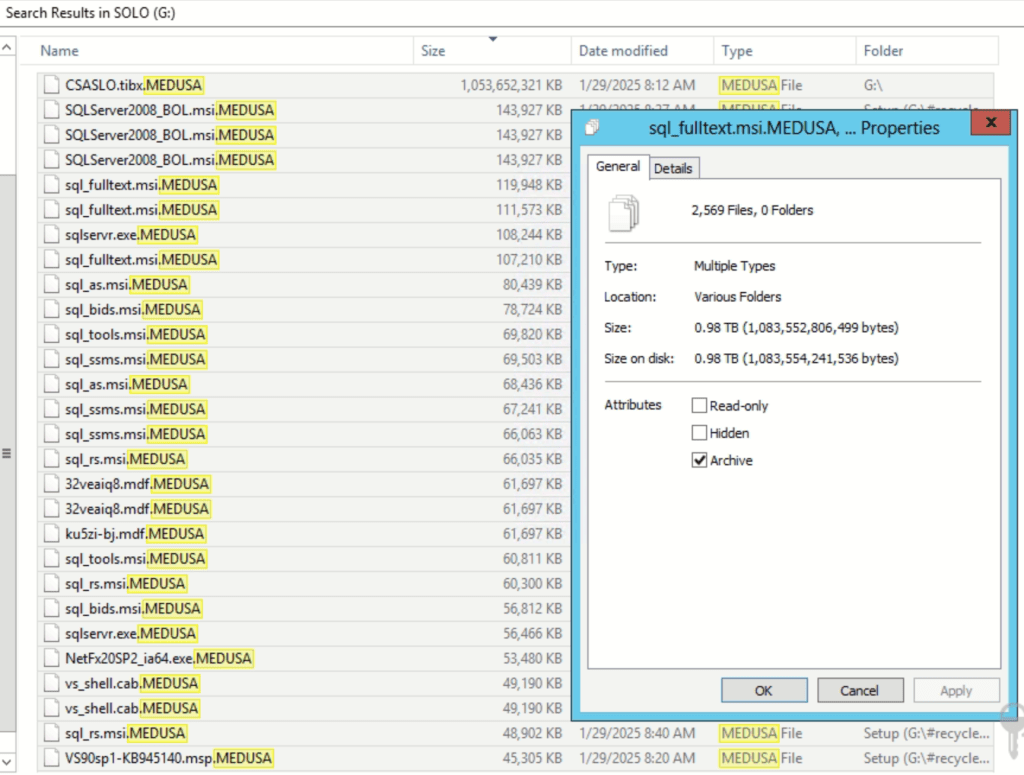

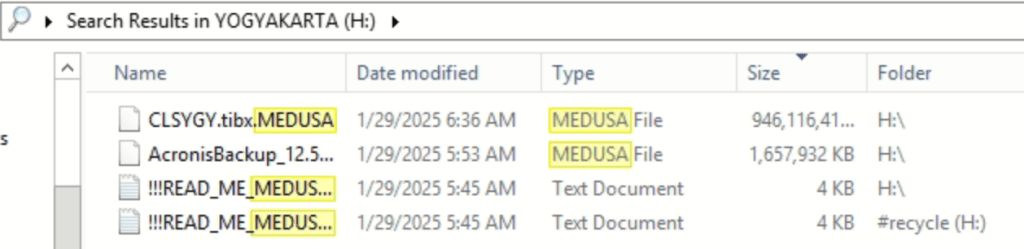

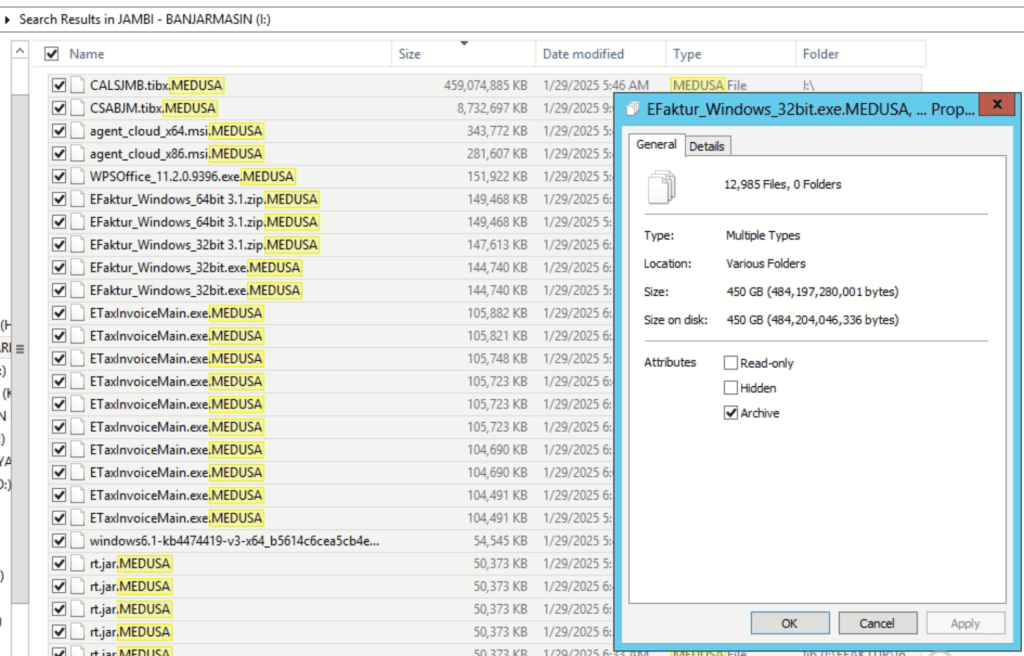

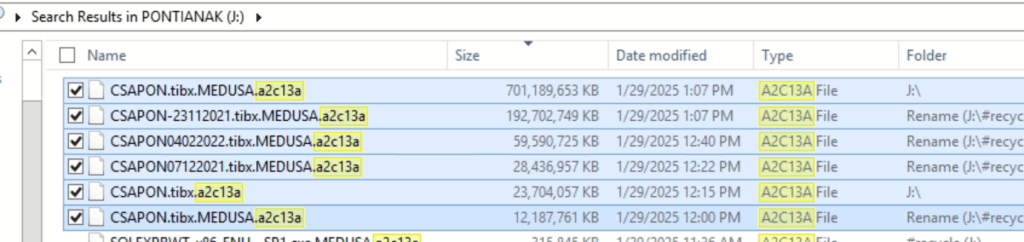

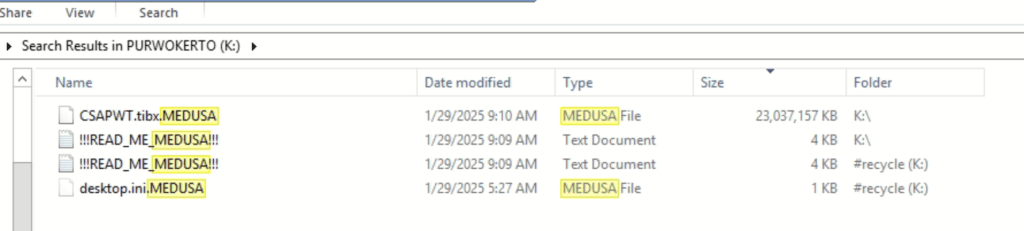

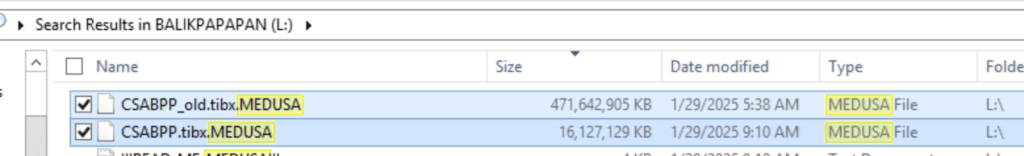

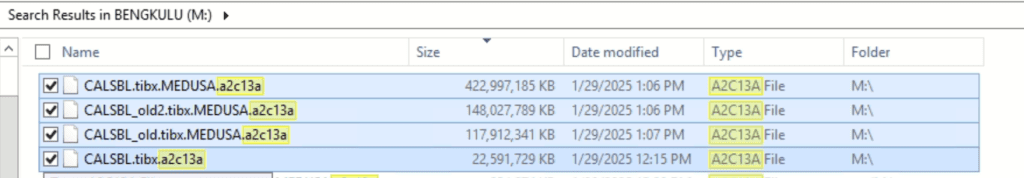

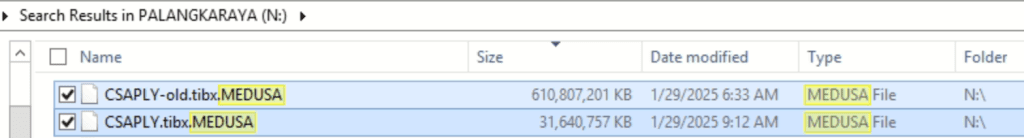

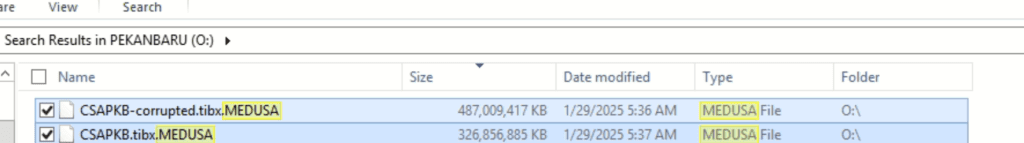

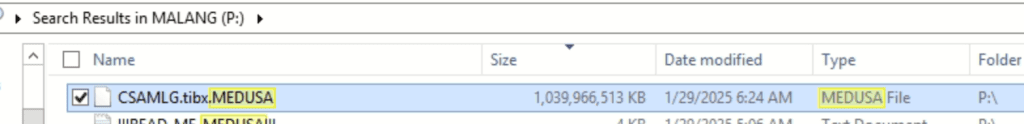

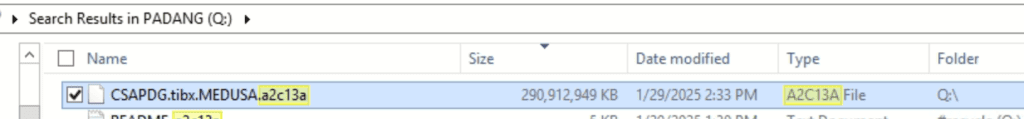

Beruntungnya, fixransomware.com telah menyelamatkan data server salah satu perusahaan di Jakarta yang mencari jasa decrypt–dengan infeksi ini secara cepat, ekonomis, dan 100% kembali seperti pada gambar:

Selain itu, umumnya ransomware ini meninggalkan pesan teror dengan nama “Bpant_Help.txt” di dekstop wallpaper hingga teks yang ada di file manajer dengan berbunyi seperti:

Q: What has happened?

A: Your files have been encrypted and now have the “Bpant” extension. They are unavailable because the file structure has been altered to an unreadable format.

Your vital information, such as databases, financial/developmental, accounting, and strategic papers, has been downloaded.

If You Need Your Files You Should Email us

You Can Send 1MB File For Decryption Test To Make Sure Your Files Can Be Decrypted(unimportnant file for free)

Your ID For Decryption:-

Contact Us:

[email protected]

[email protected]

Apakah Data Saya Dapat Pulih dengan Membayar Hacker atau Adakah Solusi Download Decryptor Bpant Gratis Seperti Emsisoft/Avast?

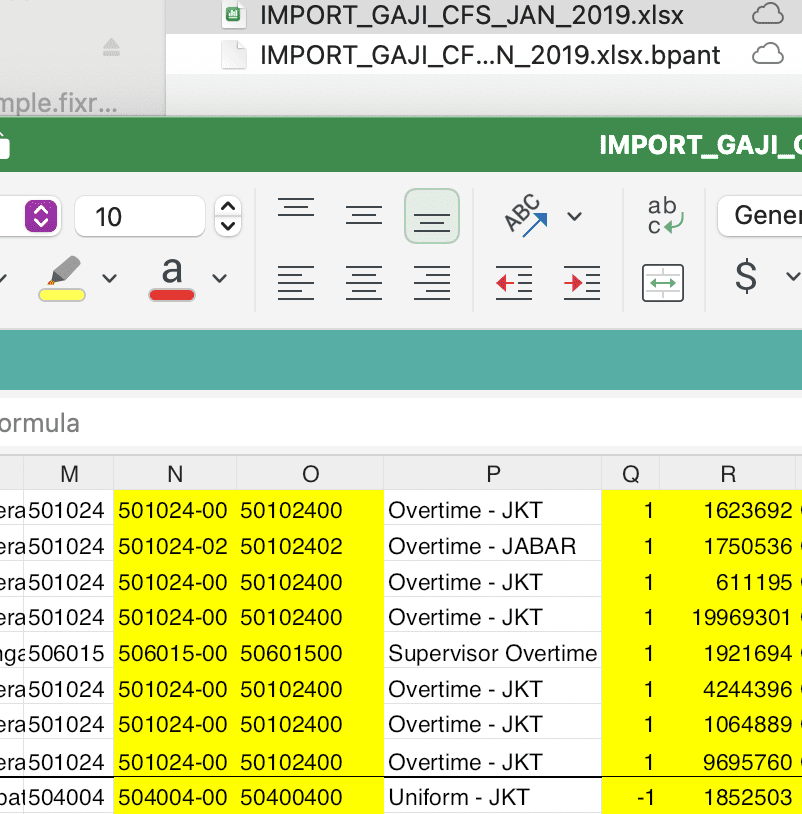

Jika Anda bertanya kenapa data saya berubah nama ekstensi .Bpant dan tidak bisa dibuka, mungkin Anda mempertimbangkan apakah membayar hacker atau menggunakan decryptor .Bpant gratis seperti Emsisoft/Avast dapat membantu. Namun, dalam semua laporan kasus, korban ransomware .Bpant tidak dapat memulihkan data dengan cara ini kecuali Anda memiliki salinan file atau software dekripsi pihak ketiga. Umumnya, software dekripsi atau recovery (seperti download Easeus Crack Kuyhaa) tidak dapat bekerja karena ransomware generasi baru mengenkripsi data korban dengan kombinasi public dan private key secara online serta membuat kunci private khusus untuk satu korban.

Penggunaan decryptor pihak ketiga seperti Emsisoft atau Avast decrypt untuk unlock atau recovery data bisa merusak file Anda, seperti yang dilaporkan dalam diskusi grup ransomware terbesar. Membayar tebusan kepada peretas juga dapat memberikan pemulihan data Anda semua peretas hanya mencari keuntungan dengan menjual data curian di dark web ataupun menuntut lebih banyak uang dengan tujuan politis karena beberapa disokong oleh RRC untuk merusak beberapa perusahaan kompetitor multinasional seperti pada kasus customer kami–Daido manufacturing dan Meiji.

Selain itu, membayar tebusan meningkatkan risiko perusahaan Anda dijadikan target berulang mengingat decryptor yang pernah kami coba unduh mengandung keylogger serta IP scanner untuk melakukan reinfeksi kedua, menempatkan privasi dan keamanan Anda dalam bahaya lebih lanjut. Oleh karena itu, jika Anda terkena serangan ransomware, segera hubungi tim fixransomware.com. Kami menawarkan solusi decryptor .Bpant untuk mendekripsi server ERP hingga CRM yang menggunakan MSSQL, MYSQL hingga Accurate terkena ransomware dan sebagai cara mengatasi virus ransomware dengan efektif.

Bagaimana Virus Ransomware .Bpant Bisa Menyerang Jaringan Anda? Dan Cara Membersihkannya?

A. Cara Masuk Ransomware .Bpant dan Statistik Kerentanan Yang Dimanfaatkan Virus .Bpant! (Dissection):

Jika Anda bertanya kenapa data saya berubah nama ekstensi .Bpant dan tidak bisa dibuka, ini bisa disebabkan oleh berbagai cara ransomware ini menyebar. Penjahat dunia maya mendistribusikan ransomware melalui email phishing, sumber tidak dapat dipercaya untuk mengunduh file/program, pembaruan perangkat lunak palsu, Trojan, dan masih banyak lagi celah seperti Firewall dan RDP yang dapat dimanfaatkan. Ransomware dikirimkan melalui email dengan mengirimkan lampiran atau tautan yang seakan berasal dari perusahaan calon mitra yang kredibel.

Selain itu, Dalam hal taktik dan teknik, Bpant menggunakan berbagai metode untuk mendapatkan akses awal ke jaringan korban, termasuk:

• Akun Valid (T1078): Aktor ancaman menggunakan teknik brute-force untuk menebak kata sandi layanan RDP. Jika kata sandi yang ditebak milik administrator domain, mereka dapat mengeksekusi perintah dengan hak istimewa yang lebih tinggi.

• Phishing (T1566): Dalam beberapa kasus, ransomware dikirimkan melalui email phishing sebagai lampiran.

• Layanan Remote Eksternal (T1133): Aktor ancaman mengeksploitasi layanan RDP yang rentan di jaringan korban untuk mendapatkan akses awal.

Setelah mendapatkan akses, Bpant mengeksekusi skrip batch yang memanggil skrip PowerShell untuk menyebarkan ransomware ke seluruh jaringan. Ransomware ini juga menggunakan utilitas baris perintah Windows Management Instrumentation (wmic) untuk menghapus salinan bayangan volume, mencegah korban memulihkan data yang dienkripsi.

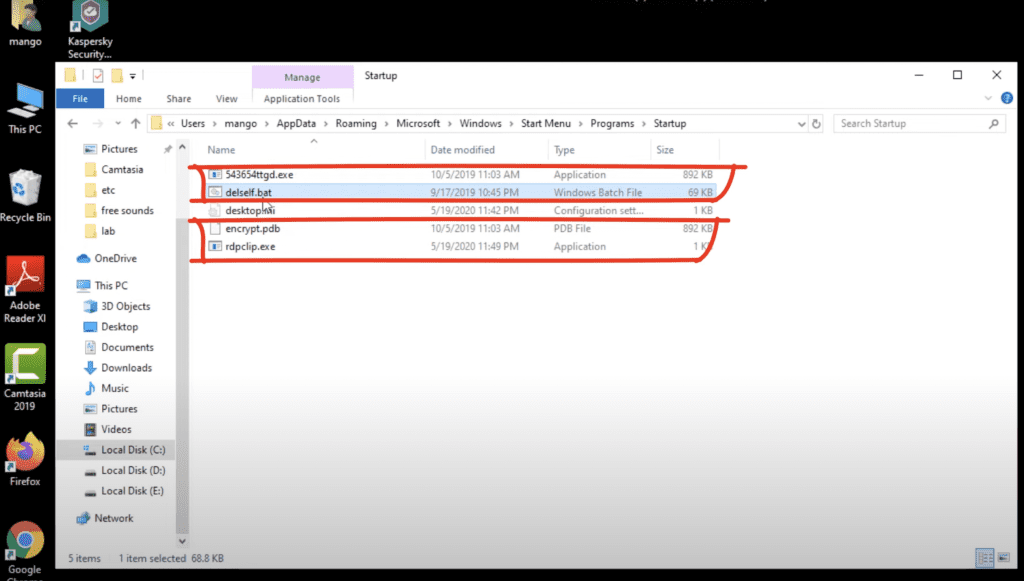

Untuk mempertahankan persistensi, Bpant menambahkan entri registri untuk memastikan ransomware dijalankan saat sistem startup. Selain itu, ransomware ini membuat tugas terjadwal yang disebut “svhost” yang menjalankan ransomware secara otomatis setiap 15 menit.

Dalam upaya menghindari deteksi, Bpant menonaktifkan produk keamanan seperti antivirus dan mem-boot sistem dalam mode aman, di mana sistem operasi Windows dimulai dengan set driver dan layanan yang terbatas, sehingga menghindari pertahanan endpoint.

Untuk meningkatkan hak istimewa, Bpant menggunakan alat bawaan Windows yang disebut Microsoft Connection Manager Profile Installer (cmstp.exe) untuk melewati User Account Control (UAC) dan menjalankan perintah dengan hak istimewa yang lebih tinggi.

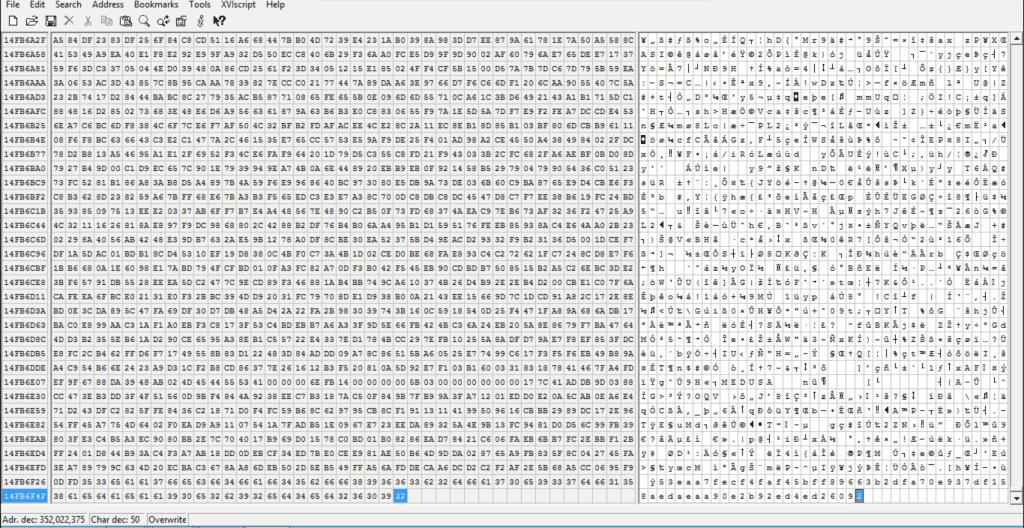

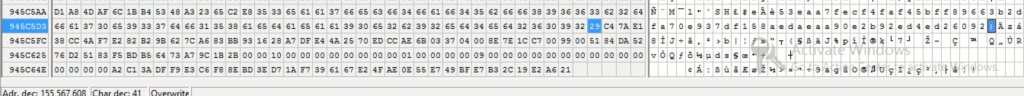

Dalam hal dampak, Bpant menggunakan pendekatan enkripsi hibrida. File korban dienkripsi dengan algoritma enkripsi simetris AES-256, dan kunci rahasia dienkripsi dengan enkripsi kunci publik RSA-2048. Ransomware ini juga menghapus salinan cadangan file yang dienkripsi untuk mencegah korban memulihkannya. Maka dari itu, hubungi tim Teknisi Fixransomware.com untuk menghindarkan anda dari serangan berikutnya:

B. Ciri-Ciri Ransomware .Bpant, Identitas Email Peretas, & Beberapa Fakta Teknologi Yang Digunakan (Technical Analysis):

Jika Anda bertanya kenapa data saya berubah nama ekstensi .Bpant dan tidak bisa dibuka, ciri-ciri dan analisis teknis dari ransomware .Bpant menunjukkan bahwa ransomware ini menggunakan protokol pesan instan Tox untuk komunikasi. Ransomware ini memiliki kemampuan untuk menghindari enkripsi pada folder yang mengandung kata “Windows” atau “Winnt” serta file dengan ekstensi tertentu seperti .exe dan .dll. .Bpant menggunakan AES256 untuk enkripsi, mengontrol akses registry untuk persistensi, serta menggunakan API sistem untuk mengumpulkan informasi sistem, mengelola proses, dan memanipulasi file serta memori.

Solusi Decrypt / Recovery Data Terenkrip Virus .Bpant 100% Kembali, Gratis, dan Cepat

Salah satu solusi terbaik untuk unlock/decript/dekripsi ransomware .Bpant dengan ID online adalah secara manual menggunakan berbagai teknik, seperti dekripsi asimetris [alias. Kriptografi Kunci Publik] (RSA, El Gamal, dll.), Algoritma Pertukaran Kunci (Diffie-Hellman), dan penggunaan algoritma shor melewati Platform Quantum online seperti IBM-Q. Umumnya Anda perlu melakukan pengecekan hash-file terlebih dahulu untuk analisis awal kesehatan dan lama decrypt file.

Beragam teknik decrypt .Bpant diatas telah disediakan oleh fixransomware.com sebagai perusahaan teknologi yang terdiri dari ratusan fteknisi cybersecurity. Fixransomware atau Digipedia telah berhasil melakukan dekripsi varian ransomware .Bpant yang saat ini anda alami dengan total 104 kasus sudah berhasil teratasi. Kami adalah perusahaan dekripsi dengan memanfaatkan kecanggihan IBM-Q disertai tingkat keberhasilan 100%. Kami telah berhasil membantu banyak multinasional, perusahaan negara, dari Singapore, Malaysia Palestina hingga Spanyol untuk memulihkan 100% data center RAID/Non-Raid, VMWARE Esxi, HyperV mereka.

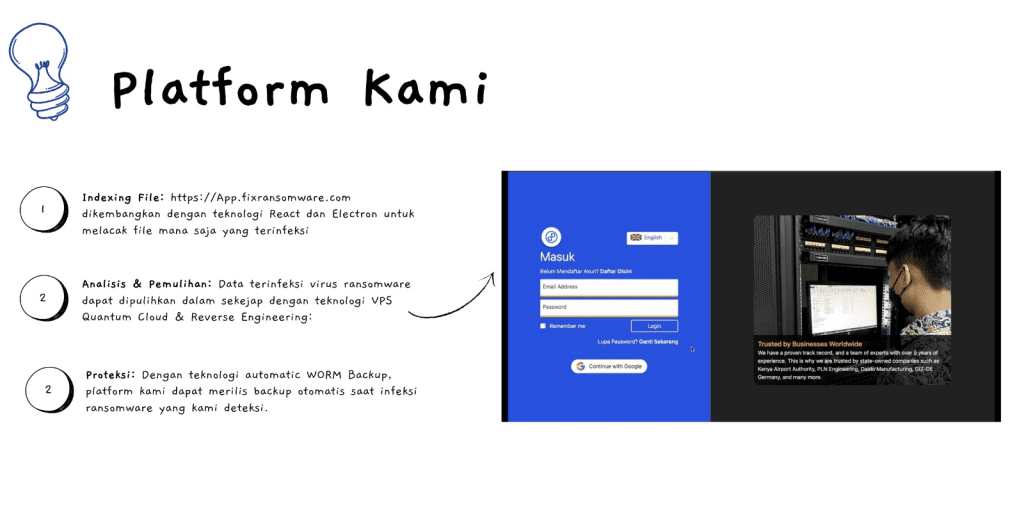

Tutorial Dekrip Data Terserang Ransomware:

- Pendaftaran: Pertama, klik “Sign Up / Daftar” di situs http://app.fixransomware.com, isi formulir yang muncul, dan klik SIGN UP. Anda akan menerima konfirmasi melalui email dan WhatsApp. Pastikan untuk mengklik tombol “Konfirmasi” pada pesan tersebut untuk mengaktifkan akun Anda.

- Login dan Scan: Setelah konfirmasi email, masuk kembali ke situs dan login menggunakan email dan password yang telah Anda daftarkan. Langkah berikutnya adalah klik tombol “SCAN NOW”, pilih varian virus untuk memulai proses pemindaian.

- Unggah dan Analisis: Unggah file yang terinfeksi (maksimal 1Mb) di bagian “Unggah Sample & Teks Teror” dan klik “Analisis & Decrypt” setelah Anda menyetujui persyaratan yang diberikan. Anda hanya perlu menunggu hasil analisis yang akan dikirim via email, yang mencakup semua detail seperti penawaran perbaikan data, biaya estimasi, timeline, serta rekomendasi keamanan.

- Proses Recovery: Setelah quotation, inovoice, dan surat perjanjian jasa selesai, Anda dapat melanjutkan ke tahap decrypt atau recovery. Progres decrypt akan terus diinformasikan melalui email dan WhatsApp.

Testimoni Klien yang Server Database hingga NAS nya Terinfeksi Ransomware .Bpant dan Terselamatkan dengan Aplikasi Fixransomware.com

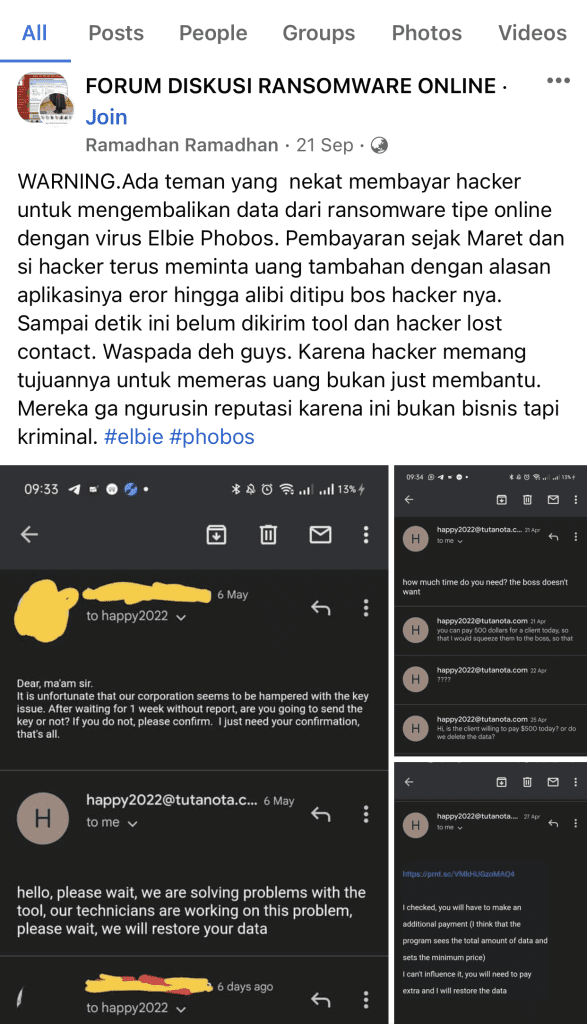

Pada awal tahun 2025,, sebuah perusahaan manufaktur terkemuka di Indonesia, mengalami serangan siber yang mengancam operasional mereka. Sistem mereka pertama kali disusupi oleh ransomware Bpant, yang mengenkripsi data penting dan menampilkan catatan tebusan di desktop setiap karyawan. Bpant dikenal karena taktiknya yang agresif, termasuk menonaktifkan layanan kritis dan menghapus salinan bayangan untuk mencegah pemulihan sistem.

Sayangnya, celah keamanan yang memungkinkan serangan ini tidak segera ditangani. Beberapa minggu kemudian, PT ini menjadi korban serangan kedua oleh ransomware RansomHub. RansomHub, yang aktif sejak Februari 2024, dikenal sebagai operasi Ransomware-as-a-Service (RaaS) dengan model afiliasi agresif, menggabungkan enkripsi dengan eksfiltrasi data ekstensif untuk meningkatkan tekanan pada korban.

Kejadian ini menyoroti fakta bahwa meskipun kelompok ransomware biasanya bersaing, mereka dapat mengeksploitasi kerentanan yang sama jika tidak segera diperbaiki. PT ini menyadari bahwa penundaan dalam menutup celah keamanan memberikan peluang bagi serangan lanjutan. Mereka kemudian menghubungi FixRansomware.com untuk mendapatkan bantuan profesional. Tim ahli dari FixRansomware.com dengan cepat merespons, menganalisis situasi, dan membantu memulihkan data yang terenkripsi serta memperkuat sistem keamanan perusahaan.

Pengalaman ini menjadi pelajaran berharga bagi PT ini tentang pentingnya respons cepat terhadap insiden keamanan siber dan kebutuhan untuk segera menghubungi profesional dalam menghadapi ancaman ransomware.

Bagaimana Agar Anda Terproteksi Dari Serangan Ransomware di Masa Depan?

Langkah 1: Pisahkan Segmentasi Jaringan Server/PC/Nas Terenkrip dengan Endpoint/PC.

Beberapa infeksi jenis ransomware dirancang untuk mengenkripsi file dan menyebar ke seluruh jaringan lokal. Untuk alasan ini, sangat penting untuk mengisolasi perangkat yang terinfeksi sesegera mungkin dengan cara pemisahan segmentasi kelas jaringan. Pemisahan segmen jaringan server dengan endpoint sangatlah krusial.

Endpoint device sangatlah rentan karena karyawan dengan mudah membuka file dan tautan yang diterima dari alamat hingga email yang tidak dikenal. Jika anda tidak yakin apakah sebuah situs bisa dipercaya atau tidak, maka konsultasikan dengan forum korban ransomware terbesar kami. Umumnya ransomware online ID dengan teknologi polymorphic dapat mengembed dirinya lewat dokumen pdf hingga gambar, sehingga penyebarannya kini tidak hanya lewat .exe.

Langkah 2: Cabut Seluruh Media Penyimpanan Eksternal, Logout Akun Cloud, dan Shadow Backup.

Seperti disebutkan di atas, ransomware umumnya melakukan survey jauh-jauh hari sebelum mengenkripsi data dan menyusup ke semua perangkat backup untuk menghapus data cadangan anda dan mencuri beberapa akun sosial media strategis. Untuk alasan ini, semua perangkat penyimpanan eksternal (flashdisk, harddisk Eksternal, NAS dll.).

Beberapa jenis ransomware dapat menginfeksi data yang disimpan di dalam “Cloud seperti Google Drive” ataupun NAS Synology/QNAP. Untuk alasan ini, Anda harus keluar dari semua akun vital atau mengganti sandi penyimpanan cloud di dalam browser dan perangkat lunak terkait lainnya. Anda juga harus mempertimbangkan untuk menghapus sementara perangkat lunak manajemen cloud sampai infeksi benar-benar hilang.

Langkah 3: Mematikan Virus di Windows Startup, Scheduler, Hosts, and Task manager

Selain itu, anda wajib untuk selalu mengupdate dan (atau) aktifkan antivirus yang didapatkan dari pengembang resminya. Jika komputer Anda sudah terinfeksi ransomware .Bpant, umumnya PC akan dibanjiri dengan malware yang membuat PC lambat saat dikoneksikan ke internet. sebaiknya jalankan pemindaian dengan antivirus Endpoint Digipedia. Saat ini berlangsung flashsale diskon hingga 50% dari harga resmi serta demo gratis dari tim Bitdefender jakarta untuk 1 bulan.

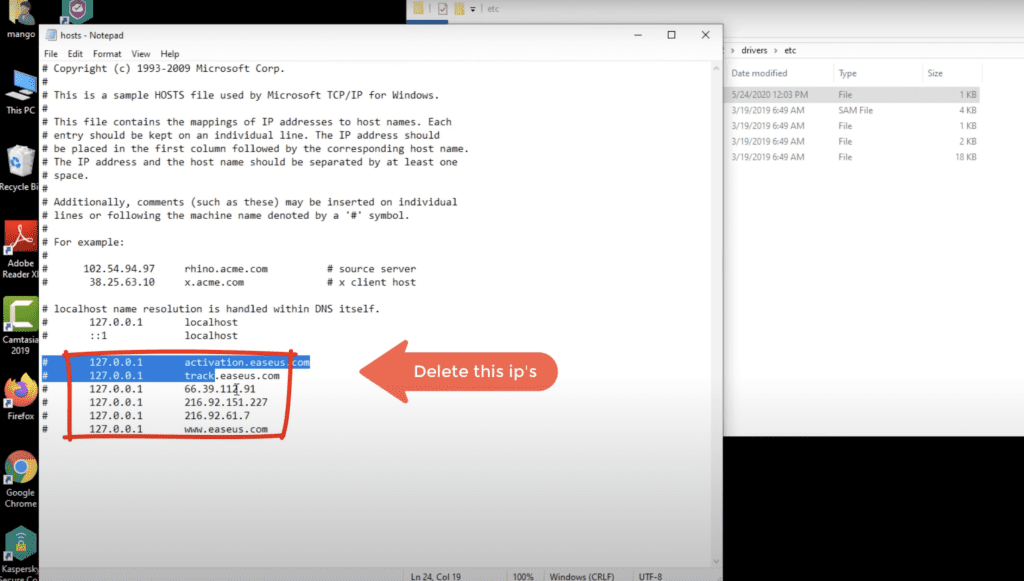

Hampir seluruh jenis ransomware tipe online tidak dapat terdeteksi oleh antivirus biasa karena mereka dapat menyembunyikan kode jahat diri mereka dan mereplikasinya. Sehingga, jika Anda ingin menghidupkan Server/PC terinfeksi untuk tujuan analisis menggunakan platform kami (https://app.fixransomware.com), kami sarankan untuk mengakhiri proses tidak umum di task manager hingga folder startupun maupun file hosts disini. Dikarenakan keberhasilan fixransomware.com memecahkan semua varian ransomware, di beberapa kasus web kami diblokir oleh peretas dengan memblacklist halaman kami di file hosts.

Jika Anda tidak ingin repot melakukanya secara manual, Anda juga dapat menghubungi CS https://fixransomware.com/ untuk mendapatkan Installer Sophos atau Bitdefender endpoint security untuk membersihkan semuanya. Digipedia juga memberikan suport remote anydesk untuk proses instalasinya secara gratis karena kami merupakan Gold partner Bitdefender dan Sophos.

Langkah 4: Membuat Backup Data dengan Metode 3-2-1 Baik Untuk Data Yang Sedang Terinfeksi dan Belum Terenkripsi.

Salah satu metode backup yang paling andal adalah dengan menggunakan perangkat penyimpanan eksternal dan tetap mencabutnya. Salin data Anda ke hard drive eksternal, flash didsk, SSD, HDD, atau perangkat penyimpanan lainnya, cabut dan simpan di tempat yang kering jauh dari matahari dan suhu ekstrim.

Namun, cara ini cukup tidak efisien, karena pencadangan dan pembaruan data perlu dilakukan secara berkala. Anda juga dapat menggunakan layanan cloud atau server jarak jauh. Di sini, koneksi internet diperlukan dan selalu ada kemungkinan pelanggaran keamanan, meskipun itu sangat jarang terjadi.

Dokumenatasi Bpant Locker Lain:

Muncul pesan berikut:

We are the RansomHub.

Your company Servers are locked and Data has been taken to our servers. This is serious.

Good news:

- your server system and data will be restored by our Decryption Tool, we support trial decryption to prove that your files can be decrypted;

- for now, your data is secured and safely stored on our server;

- nobody in the world is aware about the data leak from your company except you and RansomHub team;

- we provide free trial decryption for files smaller than 1MB. If anyone claims they can decrypt our files, you can ask them to try to decrypt a file larger than 1MB.

FAQs:

Who we are?

- Normal Browser Links: https://ransomxifxwc5eteopdobynonjctkxxvap7___7yqifu2emfbecgbqdw6qd.onion.ly/

- Tor Browser Links: http://ransomxifxwc5eteopdobyn___onjctkxxvap77yqifu2emfbecgbqdw6qd.onion/

Want to go to authorities for protection?

- Seeking their help will only make the situation worse,They will try to prevent you from negotiating with us, because the negotiations will make them look incompetent,After the incident report is handed over to the government department, you will be fined ,The government uses your fine to reward them.And you will not get anything, and except you and your company, the rest of the people will forget what happened!!!!!

Think you can handle it without us by decrypting your servers and data using some IT Solution from third-party “specialists”?

- they will only make significant damage to all of your data; every encrypted file will be corrupted forever. Only our Decryption Tool will make decryption guaranteed;

Don’t go to recovery companies, they are essentially just middlemen who will make money off you and cheat you.

- We are well aware of cases where recovery companies tell you that the ransom price is 5 million dollars, but in fact they secretly negotiate with us for 1 million dollars, so they earn 4 million dollars from you. If you approached us directly without intermediaries you would pay 5 times less, that is 1 million dollars.

Think your partner IT Recovery Company will do files restoration?

- no they will not do restoration, only take 3-4 weeks for nothing; besides all of your data is on our servers and we can publish it at any time;

as well as send the info about the data breach from your company servers to your key partners and clients, competitors, media and youtubers, etc.

Those actions from our side towards your company will have irreversible negative consequences for your business reputation.

You don’t care in any case, because you just don’t want to pay?

- We will make you business stop forever by using all of our experience to make your partners, clients, employees and whoever cooperates with your company change their minds by having no choice but to stay away from your company.

As a result, in midterm you will have to close your business.

So lets get straight to the point.

What do we offer in exchange on your payment:

- decryption and restoration of all your systems and data within 24 hours with guarantee;

- never inform anyone about the data breach out from your company;

- after data decryption and system restoration, we will delete all of your data from our servers forever;

- provide valuable advising on your company IT protection so no one can attack your again.

Now, in order to start negotiations, you need to do the following:

- install and run ‘Tor Browser’ from https://www.torproject.org/download/

- use ‘Tor Browser’ open http://egsi2inc6pdmg4___mv2pp24e3g5karjhzvnqmmonyqfo4lphdf5zt4mnyd.onion/

- enter your Client ID: aa334441fb67acd34031x__x218e7b749450e63a3d21b2f5715db2c418aaff4bc4

- do not leak your ID or you will be banned and will never be able to decrypt your files.

There will be no bad news for your company after successful negotiations for both sides. But there will be plenty of those bad news if case of failed negotiations, so don’t think about how to avoid it.

Just focus on negotiations, payment and decryption to make all of your problems solved by our specialists within 1 day after payment received: servers and data restored, everything will work good as new.

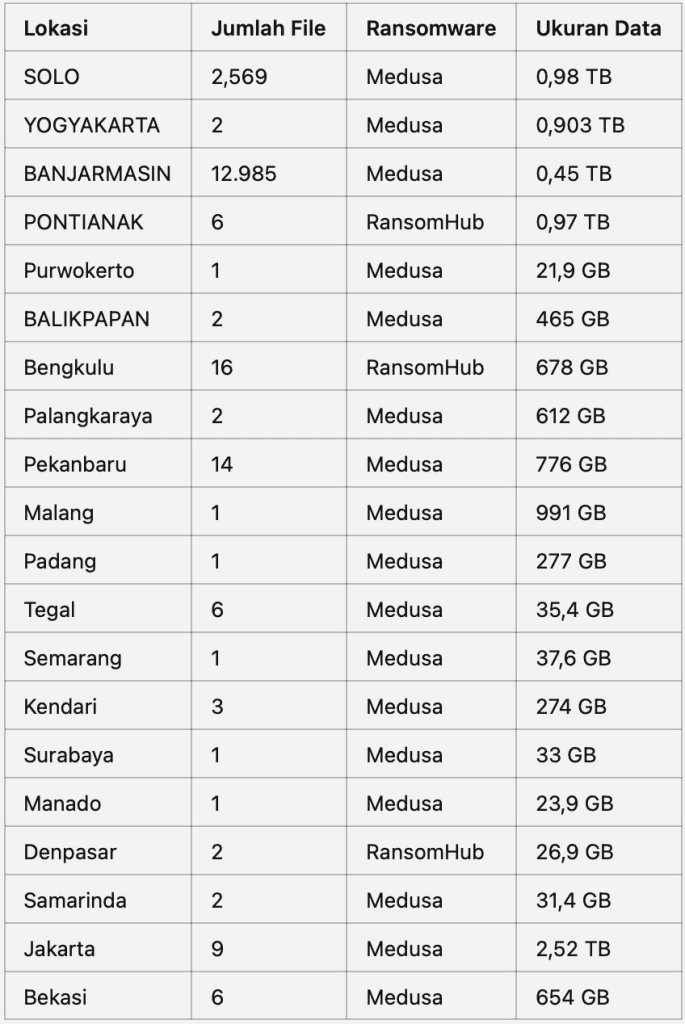

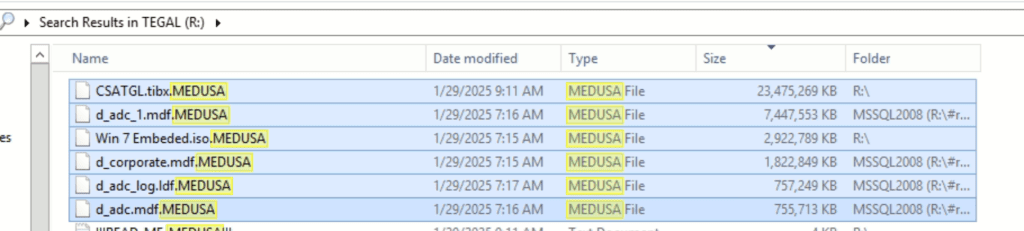

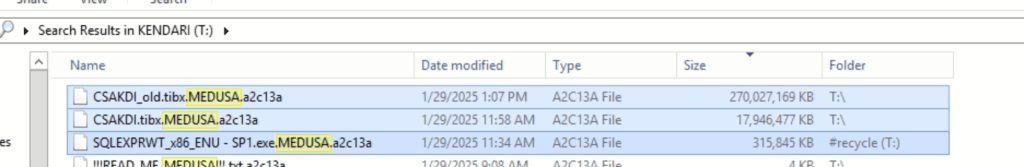

K: Purwokerto : 1 File Bpant – 21.9 Gb

S: Semarang: 1 Bpant – 37.6 Gb

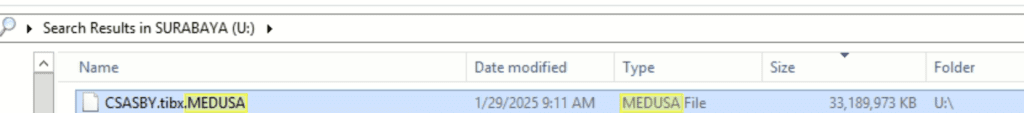

U: Surabaya : 1 Bpant – 33 Gb

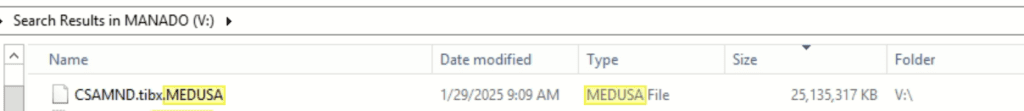

V: Manado : 1 File Bpant – 23.9 Gb

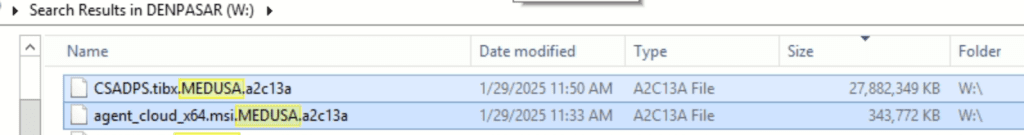

X: Samarinda : 2 Bpant – 31.4 Gb