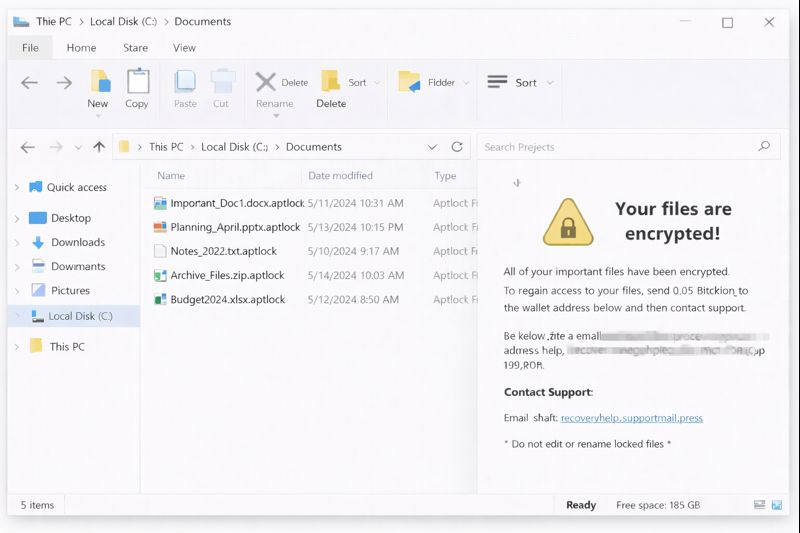

Pagi di sebuah pejabat di Kuala Lumpur bermula seperti biasa, sehinggalah staf mula perasan sesuatu yang pelik: folder share pejabat tidak boleh dibuka, fail projek penting memberi ralat, dan sebahagian komputer tiba-tiba memaparkan wallpaper ancaman yang ganjil. Apabila pasukan IT membuat semakan pada pelayan fail, mereka mendapati banyak dokumen telah bertukar nama dan mendapat sambungan baharu .aptlock, serta muncul fail nota tebusan bernama read_me_to_acces.txt di beberapa direktori penting. Pada saat itu jelas – pejabat tersebut sedang diserang Aptlock Ransomware, dan fail share pejabat telah dikunci.

Bagaimana Aptlock Ransomware melumpuhkan fail share pejabat di Kuala Lumpur

Aptlock Ransomware tidak serta-merta mematikan seluruh rangkaian, tetapi ia menyerang di tempat yang paling menyakitkan:

- Folder share yang menyimpan dokumen kontrak, invois, minit mesyuarat dan fail projek.

- Laporan yang dijana daripada fail Excel / PDF di share drive.

- Aplikasi dalaman yang bergantung kepada fail di rangkaian pejabat.

Hasilnya, beberapa jabatan di Kuala Lumpur terpaksa kembali kepada kerja manual, e-mel berulang-ulang, dan kelewatan kelulusan kerana tiada akses kepada versi terkini dokumen.

24 jam pertama: utamakan containment, jangan panik

Dalam 24 jam pertama, kesilapan paling biasa ialah cuba “baik pulih” terus pada pelayan produksi. Dalam kes Aptlock Ransomware, langkah paling penting ialah mengandangkan serangan (containment):

- Putuskan sambungan rangkaian (LAN dan Internet) untuk pelayan dan PC yang jelas terjejas.

- Nyahaktif akses jauh (VPN, RDP) yang tidak kritikal dan semak semula akaun admin lama.

- Maklumkan kepada staf supaya tidak membuka fail pelik, tidak menukar nama fail yang telah dienkripsi, dan tidak memuat turun “decryptor percuma” dari internet.

- Simpan log sistem, beberapa sampel fail

.aptlock, dan salinan notaread_me_to_acces.txtsebagai bahan analisis.

Dengan langkah ini, Aptlock Ransomware tidak sempat merebak ke pelayan lain, workstation tambahan atau sistem backup yang masih bersih.

Terangkan situasi kepada pengurusan dalam bahasa bisnes

Supaya keputusan yang dibuat tidak panik semata-mata, pasukan IT perlu menjelaskan:

- Apa yang terjejas: fail share pejabat, dokumen klien, kontrak, dan sesetengah laporan operasi.

- Apa yang masih berfungsi: e-mel, beberapa sistem berasaskan awan, dan aplikasi yang tidak bergantung pada folder share.

- Risiko utama: kelewatan operasi, potensi pelanggaran kontrak, risiko perundangan dan reputasi jika data hilang atau salah urus.

Dengan naratif yang jelas, pengurusan faham bahawa ini insiden serius Aptlock Ransomware, tetapi masih boleh diurus dengan pelan pemulihan yang tersusun – bukan dengan terus membayar tebusan.

Kenapa bayar tebusan bukan jalan selamat

Nota Aptlock mungkin menjanjikan “kunci” untuk memulihkan semua fail selepas bayaran dibuat. Realitinya:

- Tiada jaminan penjenayah akan memberikan kunci yang berfungsi.

- Data mungkin sudah disalin keluar dan boleh digunakan untuk pemerasan kali kedua (double extortion).

- Membayar tebusan menjadikan organisasi sasaran yang “menguntungkan” untuk serangan akan datang.

Garis panduan rasmi seperti CISA StopRansomware Ransomware Guide menekankan supaya fokus kepada pengasingan sistem, analisis, dan pemulihan daripada sumber yang dipercayai, bukannya rundingan dengan penyerang.

Penilaian teknikal dan bantuan pakar

Selepas keadaan berjaya dikawal, pasukan teknikal perlu:

- Memetakan pelayan, folder dan jabatan mana yang terjejas oleh Aptlock Ransomware.

- Menentukan “source of truth” data – pangkalan data, sistem SaaS, atau salinan luar talian.

- Menilai infrastruktur backup: adakah terdapat salinan luar tapak (offsite) atau luar talian (offline) yang tidak disentuh serangan?

Pada peringkat ini, melibatkan pakar pemulihan ransomware adalah langkah yang bijak. Organisasi boleh:

- Melayari FixRansomware.com untuk memahami opsyen pemulihan Aptlock Ransomware.

- Memuat naik beberapa sampel fail yang dienkripsi secara selamat melalui portal app.FixRansomware.com untuk analisis awal.

Semua ujian dan percubaan dekripsi sebaik-baiknya dilakukan di atas salinan klon cakera, bukan terus pada disk asal, bagi meminimumkan risiko kerosakan tambahan.

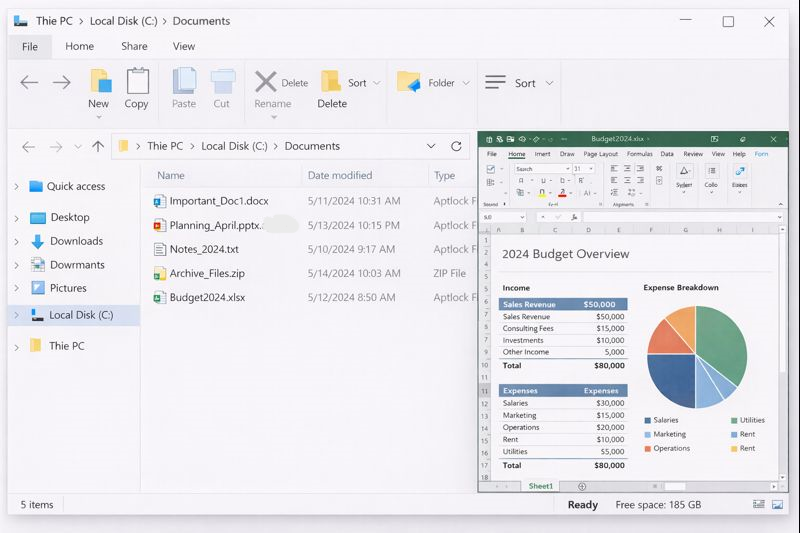

Bagaimana pasukan dapat semula data mereka dengan selamat

Pelan pemulihan yang sihat biasanya merangkumi:

- Membuat klon cakera bagi pelayan yang terjejas untuk simpanan bukti dan data asal.

- Memulihkan backup yang bersih dalam persekitaran terasing, dan mengesahkan integritinya.

- Mengutamakan pemulihan mengikut kesan bisnes:

- Fail projek aktif, dokumen klien, dan laporan penting dahulu;

- Arkib lama kemudian.

- Mengisi jurang data yang tidak diliputi backup melalui e-mel, eksport dari sistem lain, atau salinan pada peranti pengguna yang tidak terjejas.

- Menguji aliran kerja hujung ke hujung (buka → ubah → simpan → kongsi) sebelum memberi akses semula kepada seluruh pasukan di Kuala Lumpur.

Pengajaran utama daripada insiden Aptlock Ransomware di Kuala Lumpur

Daripada kes ini, beberapa pengajaran penting:

- Folder share pejabat ialah aset kritikal, bukan sekadar “tempat simpan fail”. Ia perlu backup berlapis, termasuk salinan luar talian / tidak boleh diubah (immutable).

- Akses pentadbir dan akses jauh mesti dipantau dan disemak secara berkala.

- Organisasi perlu mempunyai pelan respons ransomware bertulis yang difahami oleh IT dan pengurusan.

Insiden Aptlock Ransomware di Kuala Lumpur menunjukkan betapa cepatnya fail share pejabat boleh lumpuh. Namun, dengan containment yang disiplin, komunikasi yang jelas, dan bantuan pakar seperti FixRansomware, data masih boleh dikembalikan dengan selamat tanpa tunduk kepada tuntutan penjenayah.