Bagaimana Ransomware Lockbit 3.0 & Phobos Mengenkripsi VMDK, VHD, GBK: Solusi Kami Menyelamatkan 100% Server Anda!

Di era transformasi digital yang pesat, perusahaan dan organisasi dihadapkan pada berbagai tantangan keamanan siber, dengan ransomware menjadi salah satu ancaman paling mendesak dan merusak. Phobos & CriptomanGizmo (Lockbit 3.0), sebagai salah satu varian ransomware yang paling ditakuti, telah menunjukkan kemampuannya dalam menargetkan server dan file produksi di lingkungan virtual mesin (VM), mengancam integritas data dan kontinuitas bisnis. Artikel ini akan mengeksplorasi secara mendalam bagaimana virus ransomware Phobos & Lockbit 3.0, mengidentifikasi dan menyerang targetnya, khususnya fokus pada file VMDK, VHD, BAK, dan GDB di VM.

Bagaimana Ransomware Phobos dan Blackbit Menargetkan Data

Ransomware Phobos tidak hanya mengenkripsi data secara acak; serangan ini dirancang untuk mengenali dan memilih target yang paling berharga. Dengan menggunakan algoritma canggih dan teknik pemrograman lanjutan, Phobos & Lockbit 3.0 mampu memindai dan mengidentifikasi file yang penting bagi operasional bisnis, seperti virtual disk produksi, database dan backup. Metodenya melibatkan analisis metadata file dan pola akses untuk menemukan file-file kritis tersebut. Di sisi lain, Lockbit 3.0 , yang juga merupakan varian ransomware yang sedang berkembang, memiliki pendekatan yang mirip namun dengan implementasi kode yang lebih agresif dan mengenkripsi file dengan kecepatan yang lebih cepat.

Penargetan File Khusus

Phobos & Lockbit 3.0 dirancang khusus untuk mengenali format file tertentu yang umum digunakan dalam lingkungan bisnis, seperti file VMDK untuk VMware, VHD untuk sistem berbasis Hyper-V, file backup BAK, MDF, dan database GDB. Ini mengindikasikan bahwa ransomware ini tidak hanya bertujuan untuk mengenkripsi data tetapi juga untuk menghancurkan infrastruktur inti perusahaan. Keduanya memiliki kemampuan untuk melakukan scanning mendalam pada sistem file dan mengidentifikasi file dengan ekstensi spesifik untuk dienkripsi.

Analisis Perilaku Sistem

Analisis perilaku sistem menjadi aspek penting dalam operasi Phobos dan Blackbit. Kedua ransomware ini dapat memonitor aktivitas sistem dan menentukan saat yang paling efektif untuk melancarkan serangan. Misalnya, Phobos mungkin menunda enkripsi hingga menemukan waktu di mana sistem sedang tidak terlalu aktif, sehingga mengurangi risiko deteksi dini.

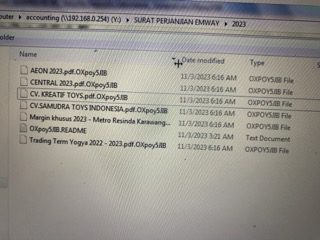

Hal ini menunjukkan kenapa ransomware seperti CriptomanGizmo / Lockbit selalu mengenkripsi data virtual disk korban saat di pagi buta atau malam hari:

Kerentanan di Lingkungan Virtual

Server virtual dan VM menjadi target yang menarik bagi Phobos dan Blackbit karena sering kali berisi data penting. Kedua ransomware ini memanfaatkan kerentanan keamanan khusus yang ditemukan dalam konfigurasi VM, seperti penggunaan default credentials atau pengaturan jaringan yang tidak aman. Kedua ransomware ini juga bisa menghindari deteksi dari solusi keamanan yang diimplementasikan pada level VM.

Trend Terbaru dalam Serangan Ransomware

Dalam beberapa tahun terakhir, dunia ransomware telah melihat beberapa perkembangan signifikan yang meningkatkan keparahan dan kecanggihan serangan. Beberapa tren ini termasuk:

Ransomware as a Service (RaaS)

RaaS telah menjadi model bisnis yang populer di kalangan penjahat siber, di mana lisensi ransomware disewakan. Ini memungkinkan penyerang yang kurang terampil teknis untuk melancarkan serangan ransomware, termasuk menggunakan varian seperti Phobos dan Blackbit. Model ini telah menyebabkan penyebaran ransomware menjadi lebih luas dan tidak terprediksi.

Serangan Double Extortion

Selain mengenkripsi data, penyerang kini juga mencuri data sebelum melakukan enkripsi dan mengancam untuk merilisnya secara publik jika tebusan tidak dibayarkan. Ini menambah tekanan pada korban untuk membayar tebusan karena bukan hanya akses ke data yang menjadi masalah, tetapi juga risiko kebocoran data pribadi atau sensitif.

Eksploitasi Zero-Day

Penyerang menggunakan kerentanan zero-day, yang belum dikenali atau diperbaiki, untuk menyerang sistem yang rentan. Ini memperumit upaya pencegahan karena serangan dapat terjadi sebelum patch keamanan dirilis.

Taktik dan Teknik Ransomware Lanjutan

Ransomware Phobos dan Blackbit, seperti banyak varian ransomware modern lainnya, menggunakan berbagai taktik dan teknik lanjutan, termasuk:

Polymorphic Code

Kode ransomware yang berubah setiap kali dilakukan infeksi, membuatnya sulit untuk dideteksi oleh solusi keamanan tradisional. Ini adalah teknik yang digunakan oleh kedua ransomware ini untuk menghindari deteksi dari signature-based antivirus dan solusi keamanan lainnya.

Fileless Attacks

Serangan yang tidak menggunakan file tradisional dan beroperasi langsung di memori, meminimalkan deteksi. Phobos dan Blackbit dapat meluncurkan serangan tanpa meninggalkan jejak file pada hard drive, yang membuat deteksi lebih sulit bagi alat keamanan yang hanya memindai file.

Lateral Movement

Setelah mendapatkan akses, Phobos dan Blackbit dapat bergerak lateral di dalam jaringan untuk mengidentifikasi dan mengenkripsi data penting di berbagai server. Ini menunjukkan kemampuan ransomware untuk menyebar secara luas di dalam jaringan korban.

Kesimpulan

Ransomware Phobos dan Blackbit mewakili ancaman siber yang serius dan canggih, khususnya bagi lingkungan VM. Perlindungan yang efektif melibatkan kombinasi keamanan siber proaktif, pembaruan rutin sistem, pelatihan kesadaran karyawan, dan strategi backup yang efektif. Mengerti bagaimana ransomware ini bekerja adalah kunci untuk mencegah dan merespons serangan yang mungkin terjadi. Dalam menghadapi ancaman ini, perusahaan harus terus meningkatkan kebijakan keamanan siber mereka dan mengadopsi solusi keamanan terbaru untuk menjaga keamanan data dan infrastruktur mereka.

Catatan: Artikel ini telah diperkaya dengan informasi teknis lanjutan dan fakta terbaru tentang dunia ransomware, khususnya Phobos dan Blackbit, untuk memberikan pandangan yang mendalam dan informatif bagi pembaca, terutama bagi para profesional di bidang cybersecurity.